Zwracam uwagę na artykuł o odzyskiwaniu zapomnianych haseł za gwiazdkami. Naturalne odzyskiwanie ich zapomniane hasła!!! W odniesieniu do haseł innych osób to już jest suchy, ale „my” nie zajmujemy się takimi sprawami. Dodatkowo opowiem Ci, jak to wszystko działa i podsumuję krótkim przeglądem bezpłatnych programów na ten temat (Wyświetl hasło, Łamacz haseł, Ukryte hasło, Hackpass, Asterisk Logger, Asterisk Key, Open Pass).

Zamiast nudnej teorii podam przykład tworzenia programu (w języku programowania - Delphi) z hasłem ukrytym za gwiazdkami i opowiem jak to wszystko działa ( nie bój się):

Dla żadnego programisty nie jest tajemnicą (przypominam – Delphi), że komponent Edit posiada właściwość PasswordChar (znak wprowadzania hasła), domyślną wartością tej właściwości jest “#0″ , czyli bez znaku (zwykły, czytelny tekst). Jeśli zmienisz symbol na * (możesz podać dowolny znak, np. buźkę), wówczas podczas działania programu wszystkie znaki, które użytkownik wprowadzi, będą wyświetlane w tej linii w postaci gwiazdek. Co więcej, nie będzie to miało żadnego wpływu na sam tekst, po prostu nie będzie widoczny w momencie wpisania...

Dodano do programu testowego Przycisk „Ręcznie otwórz hasło”. Kliknięcie na nie powoduje zmianę właściwości PasswordChar komponentów Edit na tę samą wartość domyślną (hasło stanie się czytelne i wyświetli się tekst 12345).

Zobacz zrzut ekranu programu na etapie kodowania (kliknij, aby powiększyć):

Wywoływacz: Mazow Gosza,Rozmiar programu: 40KB

Wywoływacz: Wiktor Sawczenko,Rozmiar programu: 28KB

Wywoływacz: Systematyka,Rozmiar programu: 238KB

Wywoływacz: NirSoft,Rozmiar programu: 26KB

Wywoływacz: Oprogramowanie pass,Rozmiar programu: 456KB

Wywoływacz: Firma S&A,Rozmiar programu: 5KB

Najbardziej kompaktowy i znany program do przeglądania haseł ukrytych za gwiazdkami.

W programie testowym w ostatnim polu (tym, które ukrywa hasło z emotikonami) zmieniono standardowe kodowanie tekstu. W rezultacie trzy ostatnie programy z listy () mogły wyświetlić ukryte hasło.

Uwagi:

Wielu użytkowników lubi polegać na dobrej pamięci systemowej i zapisywać swoje hasła wszędzie w programach, jak widać, wszystko można łatwo rozpoznać. Radzę albo przechowywać wszystko w głowie, albo używać programów do przechowywania haseł (KeePass).

Nie zostawiaj laptopa lub komputera stacjonarnego bez nadzoru, nawet na kilka sekund! W przeciwnym razie hasła do Twojej strony w sieciach społecznościowych, bloga i poczty e-mail mogą wpaść w ręce atakującego. Jest to teraz możliwe dzięki darmowemu programowi o nazwie WebBrowserPassView. Dzięki niemu tajemnice Twojego komputera staną się jasne, a Ty nie będziesz miał czasu nawet mrugnąć.

Oprogramowanie jest dostępne także w języku rosyjskim i można je pobrać bez żadnych ograniczeń ze strony internetowej nirsoft.net. Co więcej, program nie wymaga instalacji. Można go uruchomić, powiedzmy, z dysku flash na komputerze pozostawionym na chwilę bez nadzoru właściciela. Oprogramowanie będzie potrzebować tylko 2 sekund, aby zrobić wszystko. Skanuje przeglądarki takie jak Mozilla Firefox, Google Chrome, Internet Explorer i Opera i usuwa z nich wszystkie hasła, w tym hasła dostępu do popularnych serwisów Facebook, Yahoo, Google i Gmail. Oprogramowanie wykona całą pracę automatycznie, a Ty możesz nawet wydrukować wszystkie uzyskane informacje za pomocą programu.

Jak wyjaśnił dziennikowi RBC Ilya Sachkov, dyrektor generalny Group-IB, takiego oprogramowania nie można uznać za złośliwe. Program jest wykonywany za zgodą użytkownika, ale jest wykonywany lokalnie i nie wysyła nigdzie żadnych danych. Automatycznie zapewnia dostęp do informacji, które można już przeglądać w inny sposób. Program ten nie stwarza żadnych nowych zagrożeń.

WebBrowserPassView wyświetla jedynie dane uwierzytelniające zapisane w formularzach przeglądarki, dlatego według pana Saczkowa wystarczy nie zapisywać haseł przy użyciu standardowych narzędzi przeglądarki internetowej, a w tym przypadku użytkownikowi nie zagraża żadne niebezpieczeństwo. Ponadto oprogramowanie to nie może odzyskać haseł chronionych na przykład kluczem głównym przeglądarki internetowej Opera. Hasła w IE są szyfrowane przy użyciu adresów internetowych, do których należą, więc jeśli usuniesz historię przeglądania, odzyskanie haseł również nie będzie możliwe.

Pierwszym krokiem jest korzystanie z kont użytkowników chronionych hasłem i blokowanie komputera, gdy jest pozostawiony bez nadzoru. Nie należy zapisywać danych uwierzytelniających ważnych witryn internetowych w przeglądarkach. Tam, gdzie to możliwe, zaleca się stosowanie dodatkowego zabezpieczenia w postaci kluczy głównych. Najważniejszą rzeczą do zapamiętania jest to, że nie tylko takie nieszkodliwe narzędzie może odzyskać hasła. Znacznie częściej para login-hasło jest kradnięta przez atakujących przy użyciu złośliwego oprogramowania, co realnie stwarza zagrożenie dla bezpieczeństwa prywatnych informacji użytkowników – zauważa ekspert.

Według kierownika projektu ADV/web-engineering co. Nikita Dubinkin, program WebBrowserPassView uzyskuje dostęp do haseł poprzez skanowanie plików systemowych przeglądarki. Co więcej, program może współpracować ze wszystkimi przeglądarkami działającymi w systemie operacyjnym Windows, z wyjątkiem przeglądarki Safari firmy Apple. Aby skorzystać z tego programu, osoba atakująca musi uzyskać dostęp do komputera celu. Komputer musi być autoryzowany w ramach konta używanego przez ofiarę.

„Ten konkretny program nie jest niebezpieczny dla użytkowników przeglądarki Apple Safari i nie jest niebezpieczny dla osób korzystających z systemu Linux lub MacOS na swoim komputerze. Jednak samo istnienie tego programu pokazuje, że metody szyfrowania haseł w przeglądarkach nie są wystarczająco niezawodne. A żeby nie bać się o bezpieczeństwo własnych danych, warto zaprzestać przechowywania w przeglądarce haseł do ważnych serwisów (poczty, systemów bankowości internetowej itp.)” – radzi Dubinkin.

Dodatkowe informacje.

Nie jest tajemnicą, że w dzisiejszych czasach dane osobowe stają się coraz bardziej własnością publiczną! Czasami my, zwykli użytkownicy, musimy znać tę czy inną informację. Zwykle są to korespondencja osobista lub hasła dostępu...

Ten materiał przybliży Ci ciekawą możliwość pozyskania danych od innego użytkownika. Jedynym warunkiem oglądania jest bezpośredni dostęp do komputera obiektu!

Dzięki programowi takiemu jak Puntoswitcher możemy niemal legalnie zobaczyć wszystkie informacje wprowadzane z klawiatury użytkownika. Wspomnieliśmy już o tym programie w poprzednim artykule na temat automatyczne przełączanie układu klawiatury.

Cóż, to wszystko, czego potrzebujemy, aby to wdrożyć osobisty nadzór użytkownika– wystarczy czasu i programu Puntoswitcher. Dzięki prostym ustawieniom możesz sprawić, że obecność programu będzie niezauważalna, ale wszystko informacje wprowadzone z klawiatury zostaną odzwierciedlone w dzienniku. Następnie, aby uzyskać dostęp do programu, możesz przejść do „START – Programy – Yandex – Puntoswitcher”.

Notatka!

Nie pozwól, aby skróty Puntoswitcher pozostały na pulpicie lub pasku zadań!

Niedawno opublikowaliśmy artykuł na temat siły haseł i haseł używanych przez wielu użytkowników. Większość ludzi używa słabych haseł. Ale jak możesz się upewnić, że Twoje hasło jest silne? Łamanie haseł jest integralną częścią badań kryminalistycznych i bezpieczeństwa informacji.

W tym artykule zebraliśmy najlepsze programy do łamania haseł, których administratorzy systemu mogą używać do sprawdzania siły swoich haseł. Wszystkie narzędzia korzystają z różnych algorytmów i mają zastosowanie w różnych sytuacjach. Przyjrzyjmy się najpierw kilku podstawowym informacjom, które pomogą Państwu zrozumieć z czym będziemy mieli do czynienia.

W dziedzinie cyberbezpieczeństwa i kryptografii łamanie haseł odgrywa bardzo ważną rolę. Jest to proces odzyskiwania hasła mający na celu naruszenie lub przywrócenie bezpieczeństwa komputera lub systemu. Dlaczego więc musisz uczyć się programów do łamania haseł? W celach pokojowych możesz użyć hackowania haseł, aby odzyskać zapomniane hasła z kont online, a administratorzy systemu regularnie wykorzystują to do zapobiegania.

W większości przypadków do łamania haseł używana jest brutalna siła. Oprogramowanie generuje różne opcje hasła i raportuje, czy zostało znalezione prawidłowe. W niektórych przypadkach komputer osobisty może generować miliony opcji na sekundę. Program do łamania hasła na komputerze PC sprawdza wszystkie opcje i znajduje prawdziwe hasło.

Czas potrzebny na złamanie hasła jest proporcjonalny do długości i złożoności tego hasła. Dlatego zaleca się stosowanie skomplikowanych haseł, które są trudne do odgadnięcia lub odgadnięcia. Ponadto szybkość brutalnej siły zależy od funkcji kryptograficznej używanej do generowania skrótów haseł. Dlatego do szyfrowania haseł lepiej jest używać Bcrypt niż MD5 lub SHA.

Oto główne metody odgadywania haseł stosowane przez atakujących:

Istnieją inne metody łamania haseł oparte na inżynierii społecznej, ale dzisiaj skupimy się wyłącznie na atakach bez interakcji użytkownika. Aby zabezpieczyć się przed takimi atakami, należy używać wyłącznie skomplikowanych haseł. Przyjrzyjmy się teraz najlepszym narzędziom do łamania haseł w 2017 roku. Ta lista publikowana jest wyłącznie w celach informacyjnych i w żaden sposób nie zachęcamy do hakowania danych osobowych innych osób.

John the Ripper to jedno z najpopularniejszych narzędzi do łamania haseł, dostępne dla absolutnie każdego. Jest oprogramowaniem typu open source i napisanym w języku programowania C. Oto różne metody brutalnego wymuszania haseł.

Program posiada możliwość wyszukiwania haseł na podstawie zapisanego skrótu oraz obsługuje różne algorytmy haszujące, w tym automatyczne wykrywanie algorytmów. John the Ripper jest częścią zestawu narzędzi do testowania bezpieczeństwa Rapid7. Oprócz Linuksa obsługiwane są systemy Windows i MacOS.

Aircrack-ng to zestaw programów do hakowania i przechwytywania haseł z sieci Wi-Fi. Program jest jednym z najlepszych wykorzystywanych przez hakerów. Tutaj znajdziesz wszystko, czego potrzebujesz do złamania szyfrowania WEP i WPA, od przechwycenia skrótu po uzyskanie gotowego hasła.

Szyfrowanie WEP jest szczególnie łatwe do złamania; aby pokonać zabezpieczenia, istnieją ataki PMS i PTW, za pomocą których można złamać ten protokół w ciągu kilku minut, jeśli przepływ ruchu w sieci jest wystarczający. Dlatego dla bezpieczeństwa zawsze używaj WPA2. Obsługiwane są również wszystkie trzy platformy: Linux, Windows, MacOS.

Jak sama nazwa wskazuje, RainbowCrack używa tablic Rainbow do łamania skrótów haseł. Korzystając z gotowych tabel, narzędzie znacznie skraca czas hakowania. Ponadto dostępne są zarówno narzędzia GUI, jak i wiersza poleceń.

Po zakończeniu etapu obliczeń wstępnych narzędzie to działa setki razy szybciej niż przy zwykłym wyszukiwaniu. Nie musisz samodzielnie tworzyć tabel; programiści stworzyli je już dla LM, NTLM, MD5 i SHA1. Wszystko jest dostępne za darmo.

Kolejnym ważnym punktem jest przyspieszenie GPU. Używając karty graficznej, możesz skrócić czas obliczania hasła o kilka rzędów wielkości. Obsługiwane są platformy Windows i Linux.

W przeciwieństwie do programów wymienionych powyżej, Hydra działa inaczej. Nie oblicza skrótów. Zamiast tego program przeprowadza ataki typu brute-force na różne protokoły sieciowe. Obsługiwane są tutaj Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH i wiele innych. Głównym celem narzędzia są ataki brute-force na formularz wprowadzania hasła.

To narzędzie pomaga badaczom bezpieczeństwa dowiedzieć się, jak łatwo jest uzyskać dostęp do zdalnego systemu. Można dodawać moduły w celu rozszerzenia funkcjonalności; obsługiwane są systemy Linux, Windows, Solaris, FreeBSD i MacOS.

Według twórców jest to najszybsze narzędzie do haseł typu brute-force. Jest rozpowszechniany jako darmowe oprogramowanie i obsługuje następujące algorytmy: md4, md5, LM, SHA, MySQL, Cisco PIX i Unix Crypt.

Istnieją wersje narzędzia do brutalnej siły na procesorze, a także hakowania w oparciu o GPU - oclHashcat i cudaHashcat. Oprócz standardowego ataku Bruteforce obsługiwane są ataki słownikowe, ataki hybrydowe wykorzystujące większość, tabele, Prince i tak dalej. Obsługiwane platformy to Windows, Linux i MacOS.

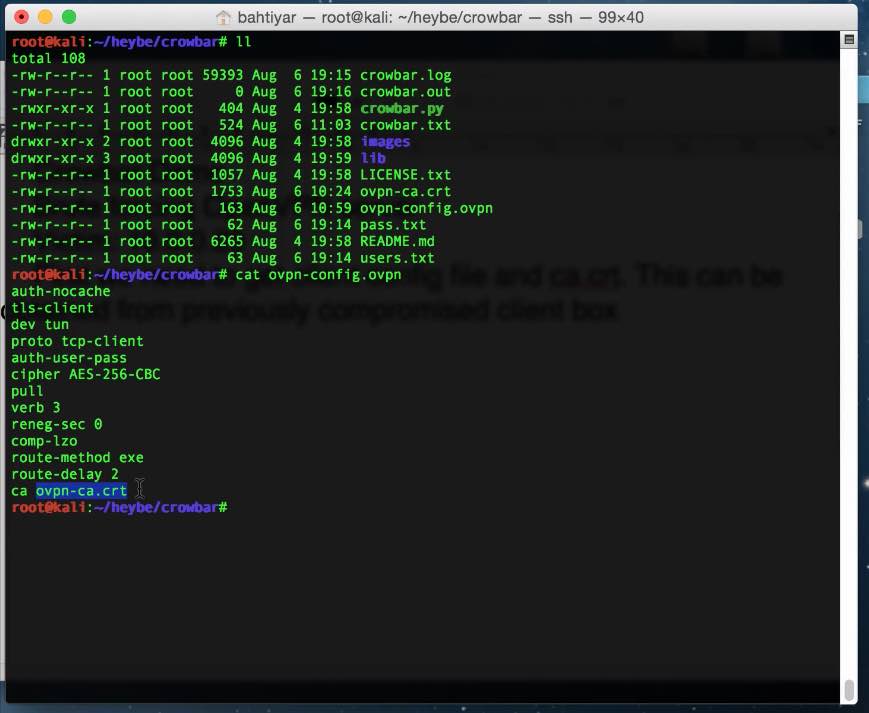

Crowbar to popularne narzędzie do testowania bezpieczeństwa haseł. Inne programy wykorzystujące brutalną siłę haseł używają nazw użytkowników i haseł, ale łom umożliwia brutalne wymuszanie kluczy SSH.

To narzędzie typu open source zostało zaprojektowane do pracy z protokołami, które rzadko są obsługiwane przez inne programy. Obecnie obsługiwane są VNC, OpenVPN, SSP, NLA. Program może działać na systemach Linux, Windows i MacOS.

Jest to implementacja narzędzia do brutalnego wymuszania hasła z WPA/WPA2 PSK w oparciu o słownik lub tabele Rainbow. Korzystanie z tęczowych tabel znacznie przyspiesza działanie narzędzia. Standard PSK jest obecnie bardzo często używany. Jedyną dobrą rzeczą jest to, że bardzo trudno odgadnąć hasło, jeśli początkowo zostało wybrane poprawnie.