Witaj początkujący hakerze!

Myślę, że prawdopodobnie rozumiesz, że możesz włamać się (przeczytać testy bezpieczeństwa) za pomocą dowolnej dystrybucji Linuksa, możesz nawet wymyślić coś spod Windowsa (spalić heretyka !!! - około. redaktor których nie mamy), ale po co wymyślać koło, skoro zostało wynalezione dawno temu. Dlatego w tym artykule porozmawiamy o Kali Linux. Jednak ze względu na to, że kwestia konfiguracji i korzystania z możliwości tego systemu operacyjnego jest bardzo obszerna, w tym artykule skupimy się tylko na tych niuansach, które powinien znać każdy początkujący użytkownik, który chce zainstalować Kali, aby poznać jego narzędzia i zorientować się, jak to wszystko działa.

A na początek jak zwykle trochę teorii.

Kali Linux to oparta na Debianie dystrybucja opracowana przez Offensive Security.

Mati Aharoni i Devon Kearns, do których później dołączył Rafael Herzog jako specjalista ds. Debiana. Ten zestaw dystrybucyjny pojawił się w wyniku ewolucji BackTrack, który w 2013 roku stracił poparcie programistów i obecnie nie ma znaczenia.

Kali Linux może działać w trybie Live-USB, z możliwością zapisywania plików (tryb trwałości USB), a także może być instalowany jako pełnoprawny system operacyjny.

Możesz pobrać obraz Kali Linux z oficjalnej strony internetowej https://www.kali.org/. Chociaż bardziej poprawne jest stwierdzenie, że tylko stamtąd można go pobrać, aby uniknąć dodatkowego pobierania, że tak powiem, dodatków nie dostarczonych przez programistę. Na stronie dostępne są różne rodzaje obrazów, w tym już dostępne do pobrania zainstalowany system Dla wirtualne maszyny. Istnieją obrazy z przedrostkiem Light, jest to wersja przycięta i nie należy jej używać bez potrzeby, można również wybrać obraz z preinstalowanym środowiskiem graficznym: Mate, Xfce, Kde. Chociaż w razie potrzeby można je zainstalować później.

Weźmiemy obraz Kali Linux 64 Bit. Obecna wersja w momencie pisania 2019.1. Po pobraniu obraz należy zapisać na dysku flash USB za pomocą Rufusa, po czym można przejść bezpośrednio do instalacji.

Najpierw zaczynamy od dysku flash USB i widzimy opcje rozruchu:

Wybierz Instalacja graficzna, po czym musisz wybrać język:

Wybierz lokacje:

Układ klawiatury:

Następnie wpisujemy nazwę komputera, hasło superużytkownika, wybieramy strefę czasową, po czym system poprosi nas o skonfigurowanie układu dysku:

Najlepszą opcją jest wybranie opcji „Auto — użyj całego dysku z zaszyfrowanym LVM” — w takim przypadku zostanie utworzona w pełni zaszyfrowana partycja, a system nie będzie mógł uruchomić ani uzyskać dostępu do plików bez podania hasła. Jak powiedziałem, w większości przypadków warto skorzystać z tej opcji, ponieważ poważnie podnosi ona poziom bezpieczeństwa systemu i bezpieczeństwa informacji. Jeśli wybierzesz tę opcję, to po instalacji możesz dodatkowo ustawić hasło do samozniszczenia danych, odbywa się to za pomocą polecenia: cryptsetup luksAddNuke /dev/sda1.

Ale dla kompletności rozważymy również opcję Ręcznie, w której utworzymy trzy partycje o następujących parametrach:

Po utworzeniu partycji rozpocznie się instalacja systemu i po chwili pojawi się pytanie:

Jeśli Linux jest jedynym systemem operacyjnym na tym komputerze, kliknij „tak”, jeśli instalujesz obok systemu Windows, kliknij „nie”.

Po chwili instalacja zostanie zakończona, po czym komputer uruchomi się ponownie i zobaczysz ekran powitalny, na którym będziesz musiał wprowadzić nazwę użytkownika (root) i hasło.

To kończy instalację. Przejdźmy do konfiguracji świeżo zainstalowanego systemu.

Najpierw sprawdźmy, czy system został zarejestrowany poprawne źródła aplikacji (repozytoria). Znajdują się one w /etc/apt/sources.list

Cat /etc/apt/sources.list

Najprawdopodobniej wszystko będzie dobrze, ale lepiej się upewnić. Plik wyjściowy powinien zawierać następujący wiersz:

deb http://http.kali.org/kali-rolling główny niewolny wkład

jeśli go tam nie ma lub jest inny, możesz go zmienić ręcznie. Właściwe repozytoria zawsze można przeglądać na oficjalnej stronie internetowej. I jest też ostrzeżenie, że warto korzystać tylko z oficjalnych repozytoriów Kali, co jest całkiem logiczne, bo ten system jest zwykle instalowany nie do codziennej rozrywki, ale do konkretnych celów, a kiedy te cele zostaną osiągnięte, pobierz wszystko z Internet i skąd w ogóle nie warto, to instynkt samozachowawczy podpowiada nam, czy istnieje, czy nie istnieje - posłuchaj chłopaków z Offensive Security, oni to rozgryzą, a także osobiście sprawdzę wszystkie aplikacje, które dodają do repozytorium.

Teraz możemy zaktualizować nasz system:

sudo apt-get update sudo apt-get dist-upgrade

Podczas instalacji Kali Linux nie tworzy nowego użytkownika, ale oferuje pracę jako root. Ale jeśli to konieczne, możemy utworzyć nowego użytkownika:

Useradd newuser -m

Utworzony użytkownik musi ustawić hasło:

hasło nowy użytkownik

Możesz także utworzyć nowego użytkownika w Opcje/Szczegóły/Użytkownicy/Dodaj użytkownika.

Podkreślam: są następujące PODSTAWOWY ustawień, które nie gwarantują pełnej anonimowości. W zależności od sytuacji ustawienia bezpieczeństwa i anonimowości należy dobierać indywidualnie i odpowiadać aktualnej sytuacji.

Na początek zrobimy to tak, aby przy każdym rozruchu systemy MAC adres zmieniony na losowy, nigdy nie jest zbędny. W tym celu musimy otworzyć plik /etc/NetworkManager/NetworkManager.conf i zmienić jego zawartość na następującą:

Plugins=ifupdown, zarządzany plik klucza=false wifi.cloned-mac-address=random ethernet.cloned-mac-address=random

Następnie musisz ponownie uruchomić Menedżera sieci:

sudo ponowne uruchomienie menedżera sieci usługi

Dodajmy możliwość przepuszczania całego ruchu systemowego przez sieć Tor:

sudo apt-get install tor sudo systemctl uruchom tor git clone https://github.com/ruped24/toriptables2 cd toriptables2/ sudo mv toriptables2.py /usr/local/bin/

Teraz możesz kierować cały ruch przez Tor za pomocą polecenia:

sudo toriptables2.py -l

Wyłączyć:

sudo toriptables2.py -f

Jeśli nagle zajdzie potrzeba wymuszenia zmiany adresu IP:

sudo kill -HUP $(pidof tor)

Jeśli w jakiejkolwiek sytuacji potrzebujesz dodatkowo skorzystać z proxy, to w artykule opisałem dobry sposób.

Prawie wszystkie programy, których możemy potrzebować w Kali Linux, już tam są, ale dla większej wygody zainstalowałbym jeszcze kilka:

Podwójny dowódca- analogowe Totalny Dowódca, tylko z otwartym kod źródłowy. Jest prosty i bezpośredni, a jednocześnie ma ogromną liczbę funkcji i obsługuje instalację dodatkowych wtyczek. Zainstalować:

Sudo apt install doublecmd-gtk - będziesz go potrzebować, gdy zdecydujesz się założyć VPN, zainstaluj:

apt-get install network-manager-openvpn-gnome

Do czyszczenia systemu służą dwa polecenia:

sudo apt-get clean sudo apt-get autorove

Te polecenia wyczyszczą lokalne repozytorium pobranych plików pakietów.

I na tym wstępną konfigurację Kali Linux można uznać za zakończoną. Oczywiście można ustawić dużo więcej, generalnie można przekręcać wszelkiego rodzaju parametry do nieskończoności, ale moim zdaniem to, co zrobiliśmy, wystarczy na komfortowa praca. Nie zapomnij wrócić, ponieważ mamy o wiele więcej do odkrycia.

: testy penetracyjne, książka odpowiednia zarówno dla początkujących, jak i doświadczonych administratorów oraz ekspertów ds. bezpieczeństwa informacji na potrzeby przeprowadzenia audytu bezpieczeństwa infrastruktury IT. Książka składa się z 8 części, które obejmują 62 rozdziały z szczegółowy opis używanych narzędzi i metod badawczych.Książka jest zbiorem systematycznym, zawierającym tłumaczenia anglojęzycznych zasobów, książek i stron internetowych poświęconych temu tematowi testy penetracyjne oraz własne doświadczenia autorów.

Oficjalny opis książki:

Kali Linux jest zaawansowany Linuks dystrybucja do testów penetracyjnych i audytów bezpieczeństwa. Informacje zawarte w tej książce są przeznaczone wyłącznie do własnej oceny lub testów penetracyjnych tei.

Aby przetestować sieci stron trzecich, uzyskać pisemną zgodę.

"Testy penetracyjne (slang Pentest) - metoda oceny bezpieczeństwa systemy komputerowe lub sieci, symulując atak intruza.” – WiKi.

Cała odpowiedzialność za realizację działań opisanych w książce spoczywa na Tobie. Pamiętaj, że za nielegalne działania przewidziana jest odpowiedzialność, aż do karnej.

Książka składa się z 8 części, który zawiera 62 rozdziały. Wszystko jest szczegółowo wyjaśnione na przykładach. W książce wykorzystano najbardziej aktualne informacje.

1. Ogólne informacje i instalacja Kali Linux

2. Przegląd narzędzia Kali Linuks

3. Bezprzewodowe testy penetracyjne

4. Testy warunków skrajnych sieci

5. Analiza podatności w aplikacjach internetowych

6. Analiza podatności w systemach operacyjnych i oprogramowaniu serwerowym

7. Skanowanie sieci. Przechwytywanie danych w sieciach

JavaScript jest wyłączony w Twojej przeglądarce

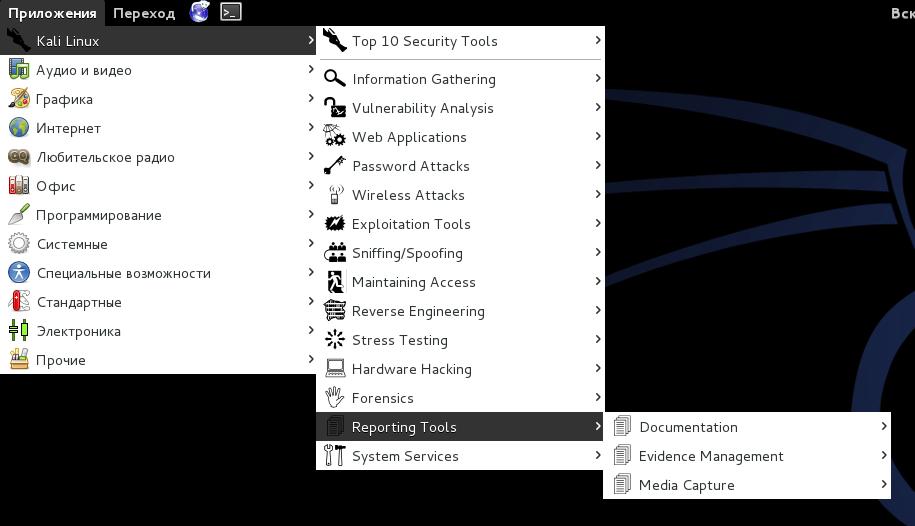

Istnieje wiele programów mających na celu rozwiązywanie różnych problemów w Kali Linux i chociaż są one pogrupowane w sekcje, oczy wciąż szeroko się otwierają, zwłaszcza gdy spotykają się po raz pierwszy.

Te narzędzia wywiadowcze służą do zbierania danych o docelowej sieci lub urządzeniach. Narzędzia obejmują zarówno identyfikatory urządzeń, jak i analizę używanych protokołów.

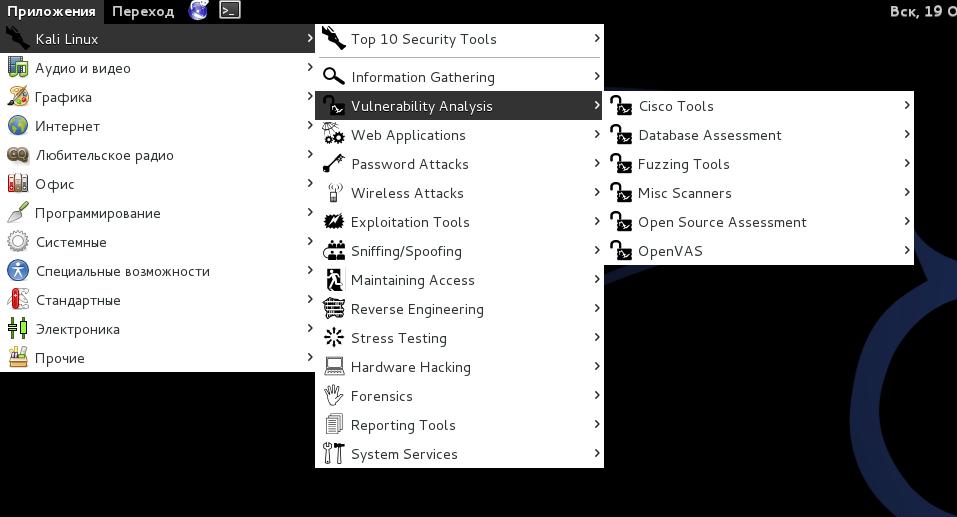

Narzędzia w tej sekcji koncentrują się na ocenie systemów pod kątem luk w zabezpieczeniach. Zazwyczaj są one uruchamiane zgodnie z informacjami uzyskanymi z narzędzi rozpoznawczych (z sekcji Zbieranie informacji).

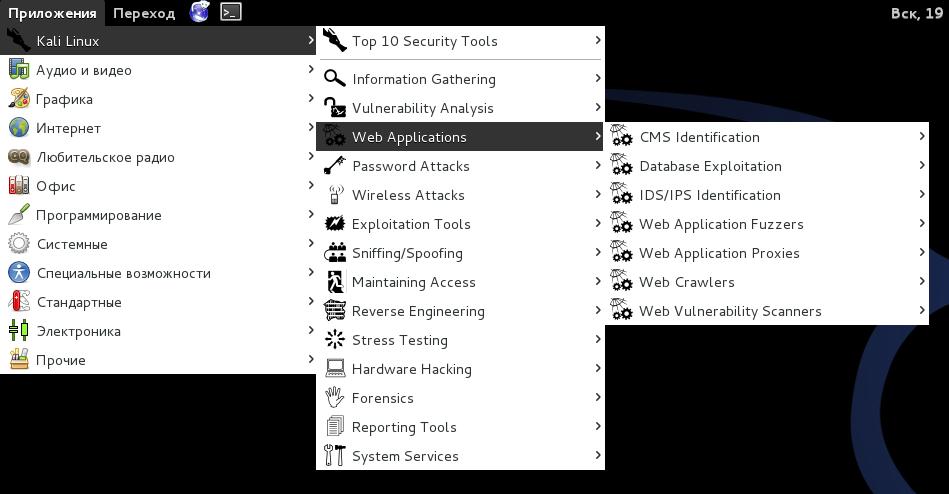

Narzędzia te służą do audytu i wykorzystywania luk w zabezpieczeniach serwerów WWW. Wiele narzędzi audytowych ma rację w tej kategorii. Tak czy inaczej, nie wszystkie aplikacje internetowe mają na celu atakowanie serwerów WWW, niektóre z nich to po prostu narzędzia sieciowe. W tej sekcji można znaleźć na przykład serwery proxy sieci Web.

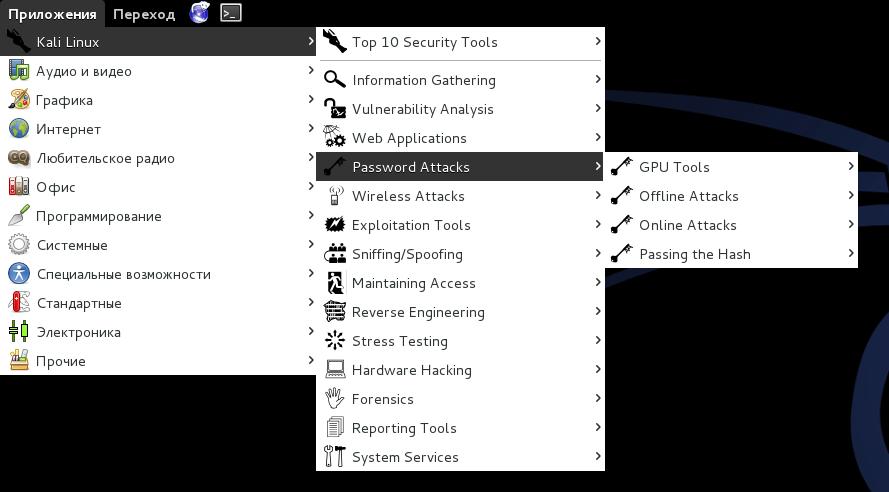

Ta sekcja narzędzi zajmuje się głównie brutalnym wymuszaniem (próbowaniem wszystkich możliwych wartości) lub obliczaniem haseł lub udostępnianiem kluczy używanych do uwierzytelniania.

Narzędzia te służą do wykorzystywania luk w zabezpieczeniach protokołów bezprzewodowych. Znajdziesz tutaj narzędzia 802.11, w tym narzędzia takie jak aircrack, airmon i narzędzia hakerskie hasła bezprzewodowe. Ponadto w tej sekcji znajdują się również narzędzia związane z lukami w zabezpieczeniach RFID i Bluetooth. W wielu przypadkach należy używać narzędzi z tej sekcji adapter bezprzewodowy, które Kali może skonfigurować tak, aby znajdowało się w stanie nasłuchiwania.

Narzędzia te służą do wykorzystywania luk znalezionych w systemach. Zazwyczaj luki są identyfikowane podczas oceny podatności celu.

Narzędzia te służą do przechwytywania pakietów sieciowych, manipulowania nimi pakiety sieciowe, pakowanie aplikacji i fałszowanie stron internetowych. Istnieje również kilka aplikacji do odbudowy VoIP

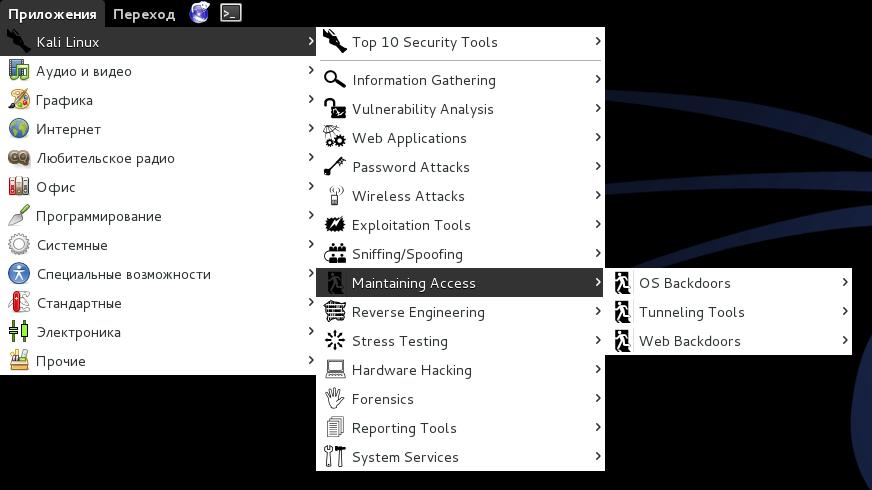

Narzędzia dostępu do konserwacji są używane jako odskocznia i instalowane w docelowym systemie lub sieci. Typowa rzecz, którą można znaleźć w zaatakowanych systemach duża liczba backdoory i inne środki kontroli przez atakujących w celu zapewnienia alternatywnych tras w przypadku wykrycia lub naprawienia luki w zabezpieczeniach wykorzystanej przez atakującego.

Narzędzia te służą do modyfikowania, analizowania, debugowania (debugowania) programów. Celem inżynierii odwrotnej jest przeanalizowanie, w jaki sposób program został opracowany, aby można go było kopiować, modyfikować, wykorzystywać do tworzenia innych programów. Inżynieria wsteczna jest również wykorzystywana do analizy złośliwego kodu, aby dowiedzieć się, co Plik wykonywalny robi lub próbują przez badaczy znaleźć luki w oprogramowaniu.

Narzędzia do testów warunków skrajnych służą do obliczania, ile danych system może przetworzyć. Niepożądane skutki można uzyskać poprzez przeciążenie systemu, na przykład powodując wszystko kanały komunikacji urządzenie kontrolujące sieć lub zamknięcie systemu (znane również jako atak typu „odmowa usługi”).

Ta sekcja zawiera narzędzia Androida, które można sklasyfikować jako mobilne oraz narzędzia Androida, które służą do programowania i sterowania małymi urządzeniami elektronicznymi.

Narzędzia kryminalistyczne służą do monitorowania i analizowania ruchu komputerowego, sieciowego i aplikacji.

Narzędzia raportowania to metody dostarczania informacji znalezionych podczas przeprowadzania penetracji.

Tutaj możesz włączyć lub wyłączyć usługi Kali. Usługi są pogrupowane w BeEF, Dradis, HTTP, Metasploit, MySQL i SSH.

Inne narzędzia są również zawarte w kompilacji Kali Linux, takie jak przeglądarki internetowe, szybkie łącza do dostrajania kompilacji Kali Linux, które można zobaczyć w innych sekcjach menu (sieć, narzędzia wyszukiwania i inne przydatne aplikacje).

Kali Linux to dystrybucja, która z każdym dniem staje się coraz bardziej popularna. W związku z tym jest coraz więcej użytkowników, którzy chcą go zainstalować, ale nie wszyscy wiedzą, jak to zrobić. Ten artykuł przedstawi instrukcja krok po kroku Instalacja Kali Linux na PC.

Do zainstalowania systemu operacyjnego potrzebny jest dysk flash o pojemności co najmniej 4 GB. Obraz Kali Linux zostanie na nim zapisany, w wyniku czego komputer uruchomi się z niego. Jeśli masz dysk, możesz przejść do instrukcji krok po kroku.

Najpierw musisz pobrać obraz systemu operacyjnego. Najlepiej zrobić to z oficjalnej strony programisty, ponieważ tam znajduje się zestaw dystrybucyjny najnowszej wersji.

Na stronie, która się otworzy, możesz określić nie tylko metodę pobierania systemu operacyjnego (Torrent lub HTTP), ale także jego wersję. Możesz wybierać między systemami 32-bitowymi i 64-bitowymi. Na tym etapie można między innymi wybrać środowisko graficzne.

Decydując się na wszystkie zmienne, zacznij pobierać Kali Linux na swój komputer.

Instalowanie Kali Linuks jest lepszy po prostu wykonaj z dysku flash USB, więc najpierw musisz zapisać na nim obraz systemu. Na naszej stronie można znaleźć przewodnik krok po kroku w tym temacie.

Po przygotowaniu dysku flash z obrazem systemu nie spiesz się, aby go usunąć Port USB, następnym krokiem jest uruchomienie z niego komputera. Ten proces może wydawać się dość skomplikowany dla przeciętnego użytkownika, dlatego zaleca się najpierw zapoznać się z odpowiednim materiałem.

Po uruchomieniu z dysku flash na monitorze pojawi się menu. W nim musisz wybrać metodę instalacji Kali Linux. Obsługiwana instalacja zostanie pokazana poniżej GUI, ponieważ ta metoda będzie najbardziej zrozumiała dla większości użytkowników.

Uwaga: jeśli nie znajdziesz żądanego kraju na liście, wybierz wiersz „inne”, aby zobaczyć pełną listę krajów na świecie.

Uwaga: zaleca się zainstalowanie układu w języku angielskim, w niektórych przypadkach ze względu na wybór języka rosyjskiego wypełnienie wymaganych pól jest niemożliwe. Po kompletna instalacja system, możesz dodać nowy układ.

W zależności od mocy komputera proces ten może potrwać dłużej. Po jego zakończeniu konieczne będzie utworzenie profilu użytkownika.

Profil użytkownika jest tworzony w następujący sposób:

Po wprowadzeniu wszystkich danych rozpocznie się ładowanie programu do oznaczania dysku twardego lub dysku SSD.

Oznaczenie można wykonać na kilka sposobów: tryb automatyczny i w podręczniku. Opcje te zostaną teraz szczegółowo omówione.

Metoda automatycznego znakowania

Najważniejszą rzeczą, o której powinieneś wiedzieć, jest to, że automatyczne partycjonowanie dysku spowoduje utratę wszystkich danych na dysku. Dlatego jeśli znajdują się na nim ważne pliki, przenieś je na inny dysk, na przykład Flash, lub umieść w chmurze.

Tak więc w przypadku znaczników w trybie automatycznym należy wykonać następujące czynności:

Wybierając „Wszystkie pliki na jednej partycji (zalecane dla początkujących)”, utworzysz tylko dwie partycje: partycję główną i partycję wymiany. Ta metoda jest zalecana dla użytkowników, którzy instalują system w celu oceny, ponieważ taki system operacyjny ma słaby poziom ochrony. Możesz także wybrać drugą opcję − „Oddzielna partycja dla /home”. W takim przypadku oprócz powyższych dwóch sekcji zostanie utworzona kolejna sekcja "/dom" gdzie będą przechowywane wszystkie pliki użytkownika. Poziom ochrony przy takim oznaczeniu jest wyższy. Ale nadal nie zapewnia maksymalnego bezpieczeństwa. Jeśli wybierzesz „Oddzielne partycje dla /home, /var i /tmp”, zostaną utworzone dwie dodatkowe partycje do oddzielnego użytku pliki systemowe. W ten sposób struktura znaczników zapewni maksymalną ochronę.

Ręczna metoda znakowania

Ręczna metoda partycjonowania wypada korzystnie w porównaniu z metodą automatycznego partycjonowania, ponieważ umożliwia utworzenie dowolnej liczby partycji. Możliwe jest również zapisanie wszystkich informacji na dysku, pozostawiając nietknięte utworzone wcześniej partycje. Nawiasem mówiąc, w ten sposób możesz zainstalować Kali Linuks w pobliżu z systemem Windows, a podczas uruchamiania komputera wybierz wymagany system operacyjny do uruchomienia.

Najpierw musisz przejść do tablicy partycji.

Teraz możesz przejść do tworzenia nowych sekcji, ale najpierw musisz zdecydować o ich liczbie i rodzaju. Zostaną teraz przedstawione trzy opcje znaczników:

Niski znacznik bezpieczeństwa:

Średni znacznik bezpieczeństwa:

Oznaczenie z maksymalnym poziomem bezpieczeństwa:

Musisz tylko wybrać dla siebie optymalny znacznik i przejść bezpośrednio do niego. Odbywa się to w następujący sposób:

Uwaga: Jeśli wcześniej wybrałeś typ partycji logicznej, ten krok zostanie pominięty.

Korzystając z tej instrukcji podziel dysk na partycje o odpowiednim poziomie bezpieczeństwa, a następnie naciśnij przycisk „Zakończ partycjonowanie i zapisz zmiany na dysku”.

W rezultacie otrzymasz raport ze wszystkimi wprowadzonymi wcześniej zmianami. Jeśli nie obserwujesz różnic w swoich działaniach, wybierz element "Tak". Następnie rozpocznie się instalacja podstawowego komponentu. system przyszłości. Ten proces jest dość długi.

Nawiasem mówiąc, w ten sam sposób, w jaki możesz odpowiednio oznaczyć dysk flash, w tym przypadku Kali Linux zostanie zainstalowany na dysku flash USB.

Po zainstalowaniu systemu podstawowego należy wprowadzić jeszcze kilka ustawień:

Ważne: program ładujący system musi być na nim zainstalowany Dysk twardy gdzie będzie zlokalizowany system operacyjny. Jeśli jest tylko jeden dysk, jest on oznaczony jako „/dev/sda”.

Po wykonaniu wszystkich czynności komputer uruchomi się ponownie, a następnie na ekranie pojawi się menu, w którym należy wprowadzić nazwę użytkownika i hasło. Należy pamiętać, że wejście jest pod konto superużytkownik, to znaczy musisz użyć nazwy źródło.

Na koniec wprowadź hasło, które wymyśliłeś podczas instalacji systemu. Tutaj możesz również zdefiniować środowisko pulpitu, klikając koło zębate obok przycisku "Wejście" i wybierając z wyświetlonej listy.

Po wykonaniu każdego przepisanego punktu instrukcji, w końcu zostaniesz przeniesiony do pulpitu systemu operacyjnego Kali Linux i będziesz mógł rozpocząć pracę na komputerze.

Kali Linux to dystrybucja bezpieczeństwa Linuksa zaprojektowana specjalnie do cyfrowej kryminalistyki i testów penetracyjnych.

Kali Linux został opracowany przez Mati Aharoni i Devona Kearnsa z Offensive Security poprzez przepisanie BackTrack. BackTrack był ich poprzedni system operacyjny bezpieczeństwo informacji.

Pierwszym wydaniem Kali Linux był Kali 1.0.0, wydany w marcu 2013 roku. Obecnie Offensive Security finansuje i wspiera Kalin Linux.

Wymieniamy główne cechy dystrybucji.

Po pierwsze, Kali Linux jest dostarczany z ponad 600 preinstalowanymi aplikacjami do testowania penetracji. Po drugie, każdy program ma wyjątkową elastyczność i użyteczność. Po trzecie, dystrybucja wykonuje świetną robotę, dzieląc te przydatne narzędzia na następujące główne kategorie:

Kali Linux to naprawdę wyjątkowy system operacyjny. Jest otwarcie używany zarówno przez „dobrych”, jak i „złych” użytkowników. Administratorzy bezpieczeństwa i hakerzy Black Hat intensywnie korzystają z tego systemu operacyjnego.

Pierwszym z nich jest wykrywanie naruszeń bezpieczeństwa i zapobieganie im. Drugim jest identyfikacja i ewentualne wykorzystanie naruszeń bezpieczeństwa. Liczba narzędzi skonfigurowanych i preinstalowanych w systemie operacyjnym sprawia, że Kali Linux szwajcarski nóż w dowolnym zestawie narzędzi bezpieczeństwa.

Profesjonaliści korzystający z Kali Linux

Dystrybucję można zainstalować przy użyciu następujących metod:

Sposoby uruchomienia Kali Linux:

Szczegółowe instrukcje dotyczące instalacji Kali Linux w tym

Network Mapper to bezpłatne narzędzie typu open source służące do wykrywania sieci i skanowania pod kątem luk w zabezpieczeniach. Specjaliści ds. bezpieczeństwa używają Nmap do wykrywania urządzeń działających w ich środowiskach.

Nmap może również ujawniać usługi i porty obsługiwane przez każdego hosta, stwarzając potencjalne zagrożenie bezpieczeństwa. Im bardziej zaawansowane są Twoje umiejętności techniczne, tym większą przydatność znajdziesz w Nmap.

Nmap oferuje elastyczność monitorowania pojedynczego hosta lub ogromnej sieci setek, jeśli nie tysięcy urządzeń i podsieci. Elastyczność oferowana przez Nmap ewoluowała przez lata, ale w istocie jest to narzędzie do skanowania portów. W rezultacie zbiera informacje, wysyłając surowe pakiety do systemu hosta. Następnie Nmap nasłuchuje odpowiedzi i określa, czy port jest otwarty, zamknięty czy filtrowany.

Pierwsze skanowanie, z którym powinieneś się zapoznać, jest podstawowe Skan Nmapa, który skanuje pierwsze 1000 portów TCP. Jeśli wykryje port nasłuchujący, wyświetla port jako otwarty, zamknięty lub filtrowany.

Filtrowane oznacza, że zapora najprawdopodobniej modyfikuje ruch na tym konkretnym porcie.

Metasploit Framework to projekt typu open source, który zapewnia publiczne zasoby do badania luk w zabezpieczeniach i opracowywania kodu. Pozwala specjalistom ds. bezpieczeństwa penetrować własną sieć i identyfikować zagrożenia i luki w zabezpieczeniach. Oczywiście społeczna wersja Metasploit jest nadal dostępna w Kali Linux.

Metasploit jest zdecydowanie najpopularniejszym na świecie narzędziem do penetracji.

Podczas korzystania z Metasploit należy zachować ostrożność, ponieważ skanowanie sieci lub środowiska, które nie należy do Ciebie, może w niektórych przypadkach zostać uznane za nielegalne.

Metasploit jest uważany za zaawansowane narzędzie, którego opanowanie zajmuje trochę czasu. Ale gdy już zapoznasz się z aplikacją, stanie się ona nieocenionym zasobem.

Podsumowując, Kali Linux to niesamowity system operacyjny, który jest szeroko używany przez różnych profesjonalistów, od administratorów bezpieczeństwa po hakerów Black Hat.

Dzięki solidnym narzędziom, stabilności i łatwości użytkowania jest to system operacyjny, który powinien znać każdy w branży IT i entuzjaści komputerów.

Korzystanie tylko z dwóch powyższych aplikacji znacznie pomoże w ochronie infrastruktury Technologie informacyjne. Zarówno Nmap, jak i Metasploit są dostępne na innych platformach, ale ich łatwość obsługi i gotowa konfiguracja w Kali Linux sprawiają, że są to systemy operacyjne z wyboru podczas oceny i testowania bezpieczeństwa sieci.

Jak wspomniano wcześniej, należy zachować ostrożność podczas korzystania z Kali Linux, ponieważ należy go używać tylko w środowiskach sieciowych, które kontrolujesz i masz uprawnienia do testowania.