Hej nybörjarhacker!

Jag tror att du förmodligen förstår att du kan hacka (läs säkerhetstestning) med vilken Linux-distribution som helst, du kan till och med komma på något under Windows (bränn kättaren !!! - cirka. redaktör som vi inte har), men varför återuppfinna hjulet om det uppfanns för länge sedan. Därför kommer vi att prata om i den här artikeln Kali Linux. Men på grund av det faktum att frågan om att installera och använda funktionerna i detta operativsystem är mycket omfattande, kommer vi i den här artikeln endast att fokusera på de nyanser som alla nybörjare som vill installera Kali bör känna till för att lära sig dess verktyg och ta reda på hur allt fungerar.

Och i början, som vanligt, lite teori.

Kali Linux är en Debian-baserad distribution utvecklad av Offensive Security.

Mati Aharoni och Devon Kearns, senare anslöt sig av Rafael Herzog som Debian-specialist. Det här distributionspaketet dök upp som ett resultat av utvecklingen av BackTrack, som 2013 förlorade stödet från utvecklare och för närvarande inte är relevant.

Kali Linux kan köras i Live-USB-läge, med möjlighet att spara filer (USB-persistence-läge), och kan även installeras som ett fullfjädrat operativsystem.

Du kan ladda ner Kali Linux-bilden från den officiella webbplatsen https://www.kali.org/. Även om det är mer korrekt att säga att det bara går att ladda ner därifrån, för att undvika bonusnedladdningar, så att säga, av tillägg som inte tillhandahålls av utvecklaren. Olika typer av bilder finns tillgängliga på webbplatsen, inklusive du kan ladda ner redan installerat system För virtuella maskiner. Det finns bilder med Light-prefixet, detta är en beskuren version och du bör inte använda den utan behov, du kan också välja en bild med en förinstallerad skrivbordsmiljö: Mate, Xfce, Kde. Även om de, om så önskas, kan installeras senare.

Vi kommer att ta Kali Linux 64 Bit-bilden. Aktuell version i skrivande stund 2019.1. Efter nedladdning måste bilden skrivas till ett USB-minne med lite Rufus, varefter du kan gå direkt till installationen.

Först börjar vi från ett USB-minne och ser startalternativen:

Välj Grafisk installation, varefter du måste välja språk:

Välj plats:

Tangentbordslayout:

Sedan anger vi datornamnet, superanvändarlösenordet, väljer tidszon, varefter systemet kommer att uppmana oss att konfigurera disklayouten:

Det bästa alternativet är att välja "Auto - använd hela disken med krypterad LVM" - i det här fallet kommer en helt krypterad partition att skapas och systemet kommer inte att kunna starta eller komma åt filer utan att ange lösenordsfrasen. Som jag sa, i de flesta fall är det värt att använda det här alternativet, eftersom det på allvar ökar nivån på systemsäkerhet och informationssäkerhet. Om du väljer det här alternativet kan du efter installationen dessutom ställa in ett lösenord för självförstörelse av data, detta görs med kommandot: cryptsetup luksAddNuke /dev/sda1.

Men för fullständighetens skull kommer vi också att överväga alternativet Manuell, där vi kommer att skapa tre partitioner med följande parametrar:

Efter att ha skapat partitionerna kommer installationen av systemet att börja och efter ett tag kommer frågan att dyka upp:

Om Linux är det enda operativsystemet på den här datorn, klicka gärna på "ja", om du installerar bredvid Windows, klicka sedan på "nej".

Efter ett tag kommer installationen att slutföras, varefter datorn startas om och du kommer att se en välkomstskärm där du måste ange användarnamn (root) och lösenord.

Detta slutför installationen. Låt oss gå vidare till att installera ett nyinstallerat system.

Låt oss först kontrollera att systemet har registrerats korrekta applikationskällor (förråd). De finns i /etc/apt/sources.list

Cat /etc/apt/sources.list

Mest troligt kommer allt att bli bra, men det är bättre att se till. Utdatafilen bör innehålla följande rad:

deb http://http.kali.org/kali kali-rolling huvudsakliga icke-fria bidrag

om den inte finns där eller om den är annorlunda kan du ändra den manuellt. De korrekta arkiven kan alltid ses på den officiella webbplatsen. Och det finns också en varning om att det är värt att bara använda de officiella Kali-förråden, vilket är ganska logiskt, eftersom det här systemet vanligtvis inte installeras för daglig underhållning utan för specifika ändamål, och när dessa mål har uppnåtts, ladda ner allt från Internet och varifrån det inte alls är värt det, det är instinkten av självbevarelsedrift som säger till oss, om det finns, om det inte finns - lyssna på killarna från Offensive Security, de räknar ut det och kollar också personligen alla applikationer som de lägger till i arkivet.

Nu kan vi uppdatera vårt system:

sudo apt-get update sudo apt-get dist-upgrade

När du installerar Kali Linux skapar den inte en ny användare, utan erbjuder att fungera som root. Men vid behov kan vi skapa en ny användare:

Användare lägg till ny användare -m

Den skapade användaren måste ställa in ett lösenord:

passwd newuser

Du kan också skapa en ny användare i Alternativ/Detaljer/Användare/Lägg till användare.

Jag betonar: följande är GRUNDLÄGGANDE inställningar som inte garanterar fullständig anonymitet. Beroende på situationen bör säkerhets- och anonymitetsinställningar väljas individuellt och motsvara den aktuella situationen.

Till att börja med kommer vi att göra det så att vid varje känga MAC-system adressen ändras till en slumpmässig, den är aldrig överflödig. Och för detta måste vi öppna filen /etc/NetworkManager/NetworkManager.conf och ändra dess innehåll till detta:

Plugins=ifupdown,keyfile managed=false wifi.cloned-mac-address=random ethernet.cloned-mac-address=random

Efter det måste du starta om Network Manager:

sudo service nätverkshanteraren startas om

Låt oss lägga till möjligheten att låta all systemtrafik genom Tor-nätverket:

sudo apt-get install tor sudo systemctl starta tor git clone https://github.com/ruped24/toriptables2 cd toriptables2/ sudo mv toriptables2.py /usr/local/bin/

Nu kan du dirigera all trafik genom Tor med kommandot:

sudo toriptables2.py -l

Att inaktivera:

sudo toriptables2.py -f

Om det plötsligt finns ett behov av att tvångsbyta IP:n:

sudo kill -HUP $(pidof tor)

Om du i någon situation behöver ytterligare använda en proxy, beskrev jag i artikeln ett bra sätt.

Nästan alla program som vi kan behöva i Kali Linux finns redan där, men för större bekvämlighet skulle jag installera ett par till:

Dubbel befälhavare- analog Total befälhavare, endast med öppen källkod. Det är enkelt och okomplicerat, samtidigt som det har ett stort antal funktioner och stöder installation av ytterligare plugins. Installera:

Sudo apt installera doublecmd-gtk - du behöver det när du bestämmer dig för att konfigurera en vpn, installera:

apt-get install network-manager-openvpn-gnome

Två kommandon används för att rensa upp systemet:

sudo apt-get clean sudo apt-get autoremove

Dessa kommandon kommer att rensa det lokala arkivet från nedladdade paketfiler.

Och på detta kan den initiala installationen av Kali linux anses vara klar. Naturligtvis kan du ställa in mycket mer, du kan generellt vrida alla möjliga parametrar i det oändliga, men enligt mig räcker det vi har gjort för bekvämt arbete. Glöm inte att komma tillbaka, för vi har mycket mer att utforska.

: penetrationstestning, en bok som lämpar sig för användning av både nybörjare och redan erfarna administratörer och informationssäkerhetsexperter i syfte att genomföra en säkerhetsrevision av IT-infrastruktur. Boken består av 8 delar, som omfattar 62 kapitel med detaljerad beskrivning använda verktyg och testmetoder.Boken är en systematisk samling, inklusive översättningar av engelskspråkiga resurser, böcker och webbplatser dedikerade till ämnet penetrationsprovning och författarnas egna erfarenheter.

Officiell beskrivning av boken:

Kali Linux är avancerat linux distribution för penetrationstestning och säkerhetsrevision. Informationen i denna bok är avsedd endast för egen utvärdering eller penetrationstestning tei.

För att testa tredjepartsnätverk, få skriftligt tillstånd.

"Penetrationstest (slang Pentest) - metod för säkerhetsbedömning datorsystem eller nätverk genom att simulera en attack av en inkräktare." - WiKi.

Allt ansvar för genomförandet av de åtgärder som beskrivs i boken ligger på dig. Kom ihåg att för olagliga handlingar tillhandahålls ansvar, upp till brott.

Boken består av 8 delar, vilket innefattar 62 kapitel. Allt förklaras i detalj med exempel. Boken använder den mest aktuella informationen hittills.

1. Allmän information och installation av Kali Linux

2. Översikt Kali verktyg linux

3. Trådlös penetrationstestning

4. Nätverksstresstester

5. Sårbarhetsanalys i webbapplikationer

6. Sårbarhetsanalys i operativsystem och serverprogramvara

7. Skanna nätverk. Avlyssning av data i nätverk

JavaScript är inaktiverat i din webbläsare

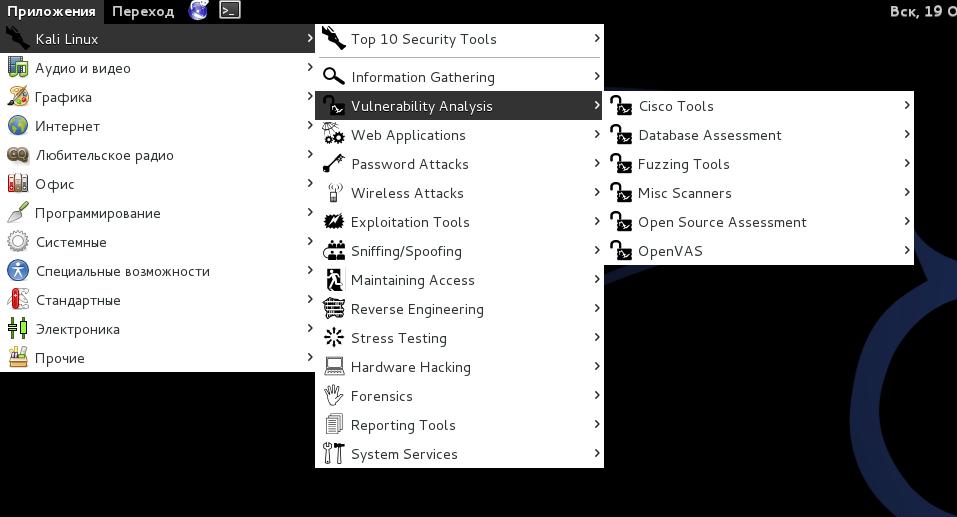

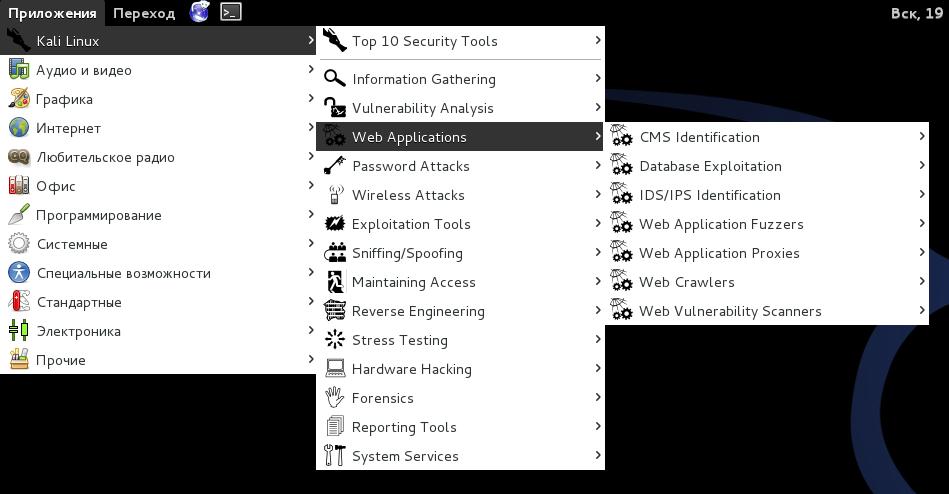

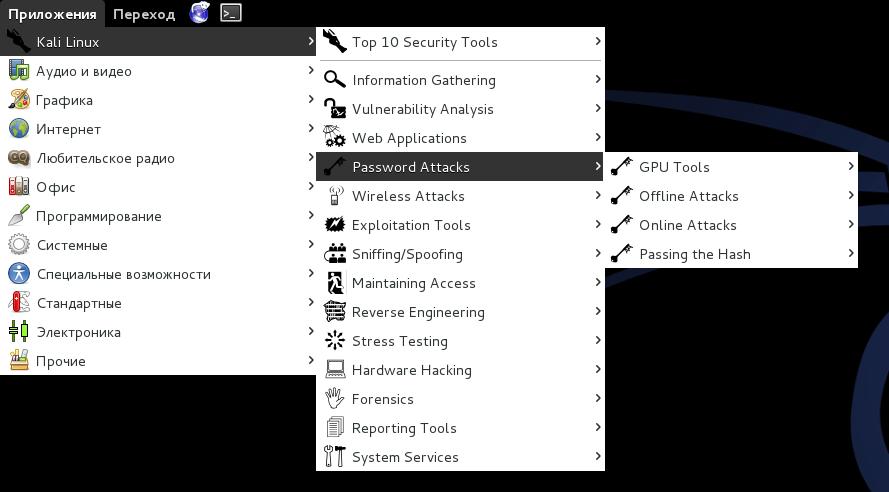

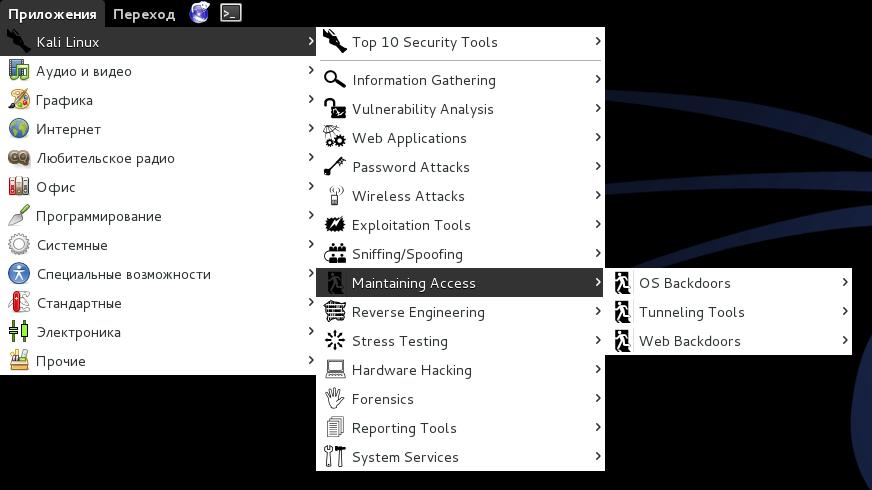

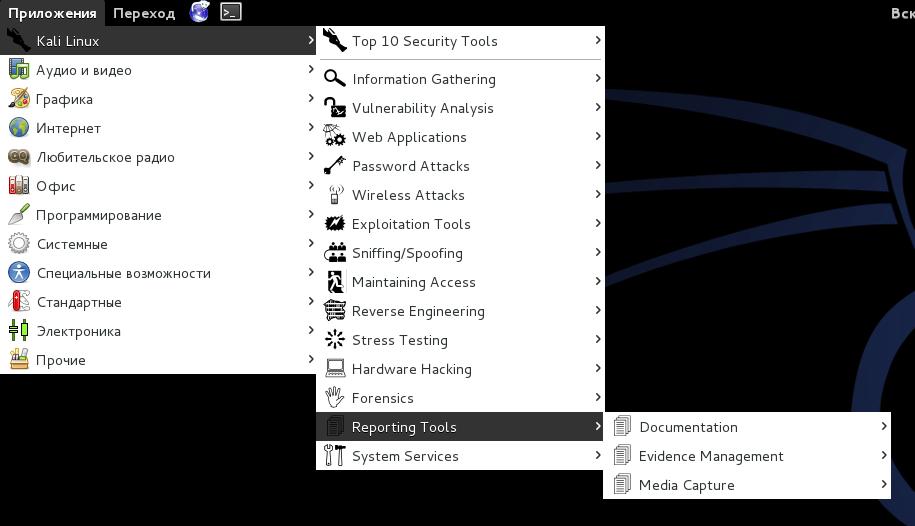

Det finns många program som syftar till att lösa olika problem i Kali Linux, och även om de är grupperade i sektioner, blir ögonen fortfarande stora, speciellt när de träffas första gången.

Dessa intelligensverktyg används för att samla in data på målnätverket eller målenheterna. Verktygen sträcker sig från enhets-ID:n till analys av protokoll som används.

Verktygen i det här avsnittet fokuserar på att utvärdera system för sårbarheter. Vanligtvis utlöses de enligt informationen som erhålls från spaningsverktygen (från avsnittet Informationsinsamling).

Dessa verktyg används för att granska och utnyttja sårbarheter i webbservrar. Många av revisionsverktygen är rätt i denna kategori. Hur som helst så är inte alla webbapplikationer inriktade på att attackera webbservrar, några av dem är helt enkelt nätverksverktyg. Till exempel kan webbproxyer hittas i det här avsnittet.

Den här sektionen av verktyg handlar huvudsakligen om brute forcering (försöker alla möjliga värden) eller att beräkna lösenord eller dela nycklar som används för autentisering.

Dessa verktyg används för att utnyttja sårbarheter som finns i trådlösa protokoll. 802.11-verktyg kommer att hittas här, inklusive verktyg som aircrack, airmon och hack-verktyg trådlösa lösenord. Dessutom har det här avsnittet verktyg relaterade till RFID- och Bluetooth-sårbarheter också. I många fall bör verktygen i detta avsnitt användas med trådlös adapter, som kan konfigureras av Kali att vara i ett lyssningsläge.

Dessa verktyg används för att utnyttja sårbarheter som finns i system. Vanligtvis identifieras sårbarheter under sårbarhetsbedömningen av målet.

Dessa verktyg används för att fånga nätverkspaket, manipulera nätverkspaket, programpaketering och webbspoofing. Det finns också flera VoIP-rekonstruktionsapplikationer

Underhåll Access-verktyg används som en språngbräda och installeras på målsystemet eller nätverket. En vanlig sak att hitta på komprometterade system Ett stort antal bakdörrar och andra sätt att kontrollera angripare för att tillhandahålla alternativa vägar i fall en sårbarhet som utnyttjas av en angripare hittas eller åtgärdas.

Dessa verktyg används för att modifiera, analysera, felsöka (felsöka) program. Målet med reverse engineering är att analysera hur ett program utvecklades så att det kan kopieras, modifieras, användas för att utveckla andra program. Omvänd teknik används också för att analysera skadlig kod för att ta reda på vad körbar fil gör, eller försöker av forskare att hitta sårbarheter i programvara.

Stresstestverktyg används för att beräkna hur mycket data systemet kan smälta. Oönskade resultat kan erhållas från överbelastning av systemet, som att orsaka alla kommunikationskanaler nätverkskontrollenhet eller systemavstängning (även känd som en överbelastningsattack).

Det här avsnittet innehåller Android-verktyg som kan klassificeras som mobila och Android-verktyg som används för att programmera och styra små elektroniska enheter.

Forensics verktyg används för att övervaka och analysera dator, nätverkstrafik och applikationer.

Rapporteringsverktyg är metoder för att leverera information som hittas under utförandet av en penetration.

Här kan du aktivera eller inaktivera Kali-tjänster. Tjänsterna är grupperade under BeEF, Dradis, HTTP, Metasploit, MySQL och SSH.

Andra verktyg ingår också i Kali Linux-bygget, såsom webbläsare, snabblänkar till Kali Linux-bygginställning, som kan ses i andra avsnitt av menyn (nätverk, sökverktyg och andra användbara applikationer).

Kali Linux är en distribution som blir mer och mer populär för varje dag. Med tanke på detta finns det fler och fler användare som vill installera det, men inte alla vet hur man gör det. Denna artikel kommer att presentera steg-för-steg-instruktion Installera Kali Linux på PC.

För att installera operativsystemet behöver du en flashenhet med en kapacitet på 4 GB eller mer. Kali Linux-bilden kommer att skrivas till den, och som ett resultat kommer datorn att starta från den. Om du har en enhet kan du gå vidare till steg-för-steg-instruktionerna.

Först måste du ladda ner en bild av operativsystemet. Det är bäst att göra detta från utvecklarens officiella webbplats, eftersom det är här distributionssatsen för den senaste versionen finns.

På sidan som öppnas kan du bestämma inte bara metoden för att ladda ner operativsystemet (Torrent eller HTTP), utan också dess version. Du kan välja mellan 32-bitars och 64-bitars system. Bland annat är det i detta skede möjligt att välja en skrivbordsmiljö.

Efter att ha bestämt dig för alla variabler, börja ladda ner Kali Linux på din dator.

Installerar Kali Linux är bättre bara utföra från ett USB-minne, så först måste du skriva en systemavbildning till den. På vår hemsida kan du hitta steg för steg guide om detta ämne.

Efter att flashenheten med systembilden är klar, skynda inte att ta bort den från USB uttag, nästa steg är att starta din dator från den. Denna process kommer att verka ganska komplicerad för den genomsnittliga användaren, så det rekommenderas att du först bekantar dig med det relevanta materialet.

Så snart du startar från flash-enheten kommer en meny att visas på skärmen. I den måste du välja metoden för att installera Kali Linux. Installation som stöds kommer att visas nedan GUI, eftersom denna metod kommer att vara den mest begripliga för de flesta användare.

Obs: om du inte hittar det önskade landet i listan, välj sedan raden "annat" för att se en komplett lista över länder i världen.

Obs: det rekommenderas att installera den engelska layouten, i vissa fall, på grund av valet av ryska, är det omöjligt att fylla i de obligatoriska inmatningsfälten. Efter komplett installation systemet kan du lägga till en ny layout.

Beroende på din dators kraft kan denna process ta längre tid. När det är slut måste du skapa en användarprofil.

Användarprofilen skapas enligt följande:

Efter att ha angett alla data börjar programmet för märkning av hårddisken eller SSD:n att laddas.

Markering kan göras på flera sätt: automatiskt läge och i manual. Dessa alternativ kommer nu att diskuteras i detalj.

Automatisk märkningsmetod

Det viktigaste du bör veta är att genom att automatiskt partitionera en disk kommer du att förlora all data på enheten. Därför, om det finns viktiga filer på den, flytta dem till en annan enhet, till exempel Flash, eller placera dem i molnlagringen.

Så för markering i automatiskt läge måste du göra följande:

Genom att välja "Alla filer i en partition (rekommenderas för nybörjare)", kommer du bara att skapa två partitioner: rotpartitionen och swap-partitionen. Denna metod rekommenderas för de användare som installerar systemet för utvärdering, eftersom ett sådant operativsystem har en svag skyddsnivå. Du kan också välja det andra alternativet - "Separat partition för /home". I det här fallet, utöver ovanstående två sektioner, kommer ytterligare en sektion att skapas "/Hem" där alla användarfiler kommer att lagras. Skyddsnivån med sådan uppmärkning är högre. Men det ger fortfarande inte maximal säkerhet. Om du väljer "Separata partitioner för /home, /var och /tmp", då kommer ytterligare två partitioner att skapas för separata systemfiler. Således kommer uppmärkningsstrukturen att ge maximalt skydd.

Manuell märkningsmetod

Den manuella partitioneringsmetoden kan jämföras med den automatiska partitioneringsmetoden genom att den låter dig skapa så många partitioner som du vill. Det är också möjligt att spara all information på disken och lämna de tidigare skapade partitionerna orörda. Förresten, på detta sätt kan du installera Kali Linux i närheten med Windows, och när du startar datorn väljer du det operativsystem som krävs för att starta.

Först måste du gå till partitionstabellen.

Nu kan du gå vidare till att skapa nya sektioner, men först måste du bestämma deras antal och typ. Tre uppmärkningsalternativ kommer att presenteras nu:

Låg säkerhetsmärkning:

Medium säkerhetsmärkning:

Markering med maximal säkerhetsnivå:

Du behöver bara välja den optimala markeringen för dig själv och gå direkt till den. Det utförs enligt följande:

Obs: Om du tidigare valt en logisk partitionstyp kommer detta steg att hoppas över.

Använd denna instruktion, partitionera disken med lämplig säkerhetsnivå och tryck sedan på knappen "Slutför partitioneringen och skriv ändringar till disk".

Som ett resultat kommer du att få en rapport med alla ändringar som gjorts tidigare. Om du inte ser skillnader med dina handlingar, välj objektet "Ja". Därefter börjar installationen av den grundläggande komponenten. framtida system. Denna process är ganska lång.

Förresten, på samma sätt kan du markera en flash-enhet, i det här fallet kommer Kali Linux att installeras på ett USB-minne.

När bassystemet är installerat finns det några fler inställningar du behöver göra:

Viktigt: systemladdaren måste vara installerad på den HDD var operativsystemet kommer att finnas. Om det bara finns en disk betecknas den som "/dev/sda".

Efter alla steg som vidtagits kommer din dator att starta om, sedan visas en meny på skärmen där du måste ange ett användarnamn och lösenord. Observera att entrén är under konto superanvändare, det vill säga du måste använda namnet rot.

Slutligen, ange lösenordet som du kom fram till när du installerade systemet. Här kan du även definiera skrivbordsmiljön genom att klicka på kugghjulet bredvid knappen "Ingång" och välj från listan som visas.

Efter att ha slutfört varje föreskrivet objekt i instruktionen kommer du i slutändan att tas till skrivbordet i Kali Linux-operativsystemet och kommer att kunna börja arbeta på datorn.

Kali Linux är en Linux-säkerhetsdistribution speciellt designad för digital kriminalteknik och penetrationstestning.

Kali Linux utvecklades av Mati Aharoni och Devon Kearns från Offensive Security genom att skriva om BackTrack. BackTrack var deras tidigare operativ system informationssäkerhet.

Den första versionen av Kali Linux var Kali 1.0.0, släppt i mars 2013. Offensive Security finansierar och stöder för närvarande Kalin Linux.

Vi listar huvuddragen i distributionen.

För det första kommer Kali Linux med över 600 appar för penetrationstestning förinstallerade. För det andra har varje program unik flexibilitet och användbarhet. För det tredje gör distributionen ett bra jobb med att separera dessa användbara verktyg i följande huvudkategorier:

Kali Linux är ett verkligt unikt operativsystem. Det används öppet av både "bra" och "dåliga" användare. Säkerhetsadministratörer och Black Hat Hackers använder detta operativsystem i stor utsträckning.

Det första är att upptäcka och förhindra säkerhetsintrång. Det andra är att identifiera och eventuellt utnyttja säkerhetsintrång. Antalet verktyg som är konfigurerade och förinstallerade i operativsystemet gör Kali Linux Schweizisk kniv i alla säkerhetsverktyg.

Proffs som använder Kali Linux

Distributionen kan installeras med följande metoder:

Sätt att starta Kali Linux:

Detaljerade instruktioner för att installera Kali Linux i detta

Network Mapper är ett gratis och öppen källkod som används för nätverksupptäckt och sårbarhetsskanning. Säkerhetspersonal använder Nmap för att upptäcka enheter som körs i deras miljöer.

Nmap kan också exponera de tjänster och portar som varje värd betjänar, vilket skapar en potentiell säkerhetsrisk. Ju mer avancerade dina tekniska färdigheter du har, desto mer användbarhet hittar du i Nmap.

Nmap erbjuder flexibiliteten att övervaka en enda värd eller ett enormt nätverk med hundratals om inte tusentals enheter och subnät. Flexibiliteten som Nmap erbjuder har utvecklats under åren, men i grunden är det ett portskanningsverktyg. Som ett resultat samlar den in information genom att skicka råpaket till värdsystemet. Nmap lyssnar sedan efter svar och avgör om porten är öppen, stängd eller filtrerad.

Den första skanningen du bör vara bekant med är den grundläggande Nmap skanning, som skannar de första 1000 TCP-portarna. Om den upptäcker en port som lyssnar visar den porten som öppen, stängd eller filtrerad.

Filtrerad betyder att brandväggen med största sannolikhet modifierar trafiken på just den porten.

Metasploit Framework är ett projekt med öppen källkod som tillhandahåller en offentlig resurs för sårbarhetsforskning och kodutveckling. Det tillåter säkerhetspersonal att penetrera sitt eget nätverk och identifiera säkerhetshot och sårbarheter. Naturligtvis är communityversionen av Metasploit fortfarande tillgänglig på Kali Linux.

Metasploit är världens överlägset mest populära penetrationsverktyg.

Det är viktigt att vara försiktig när du använder Metasploit, eftersom att skanna ett nätverk eller en miljö som inte är din kan anses vara olaglig i vissa fall.

Metasploit anses vara ett avancerat verktyg och tar lite tid att bemästra. Men när du väl har blivit bekant med appen kommer den att bli en ovärderlig resurs.

Sammantaget är Kali Linux ett fantastiskt operativsystem som används flitigt av olika proffs från säkerhetsadministratörer till Black Hat Hackers.

Med robusta verktyg, stabilitet och användarvänlighet är detta ett operativsystem som alla inom IT-branschen och datorentusiaster borde känna till.

Att endast använda de två ovanstående applikationerna kommer i hög grad att hjälpa till att skydda infrastrukturen informationsteknik. Både Nmap och Metasploit är tillgängliga på andra plattformar, men deras användarvänlighet och out-of-the-box konfiguration på Kali Linux gör dem till det valfria operativsystemet när de utvärderar och testar nätverkssäkerhet.

Som nämnts tidigare, var försiktig när du använder Kali Linux eftersom det endast ska användas i nätverksmiljöer som du kontrollerar och har tillåtelse att testa.