volver a la pregunta seguridad de información, este año un conocido kit de distribución especializado en cheques sistemas de información fuerza BackTrack linux regresó a la plataforma Debian y se hizo conocido como kali linux. No sé por qué se hizo esto, pero vale la pena descargarlo y probarlo.

Descripción general de Kali Linux

Comencemos con el hecho de que Kali Linux también es una "distribución en vivo" y está diseñada para ejecutarse desde un DVD o una unidad flash. También se puede instalar en el disco de tu ordenador o portátil, pero está contraindicado convertirlo en el sistema principal. Los desarrolladores dicen que Kali normalmente admitirá arquitectura BRAZO, que te permitirá trabajar en tabletas y teléfonos, bueno, eso lo comprobaremos más adelante cuando aparezcan los manuales de lanzamiento en estos dispositivos.

Los desarrolladores afirman que Kali Linux es un paso adelante en comparación con BackTrack en la dirección de la estabilidad y el enfoque de la selección de programas.

Puede descargar Kali en el sitio web oficial, está disponible gratuitamente y se extiende perfectamente como un archivo torrent.

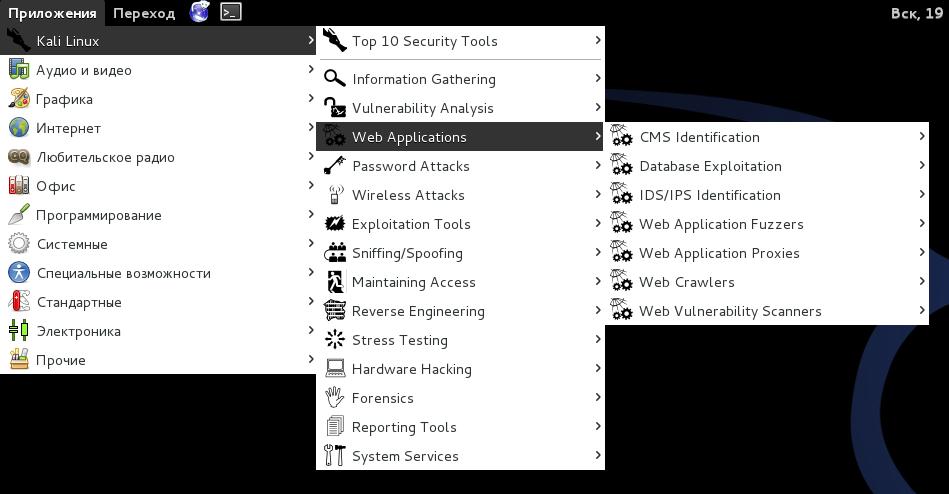

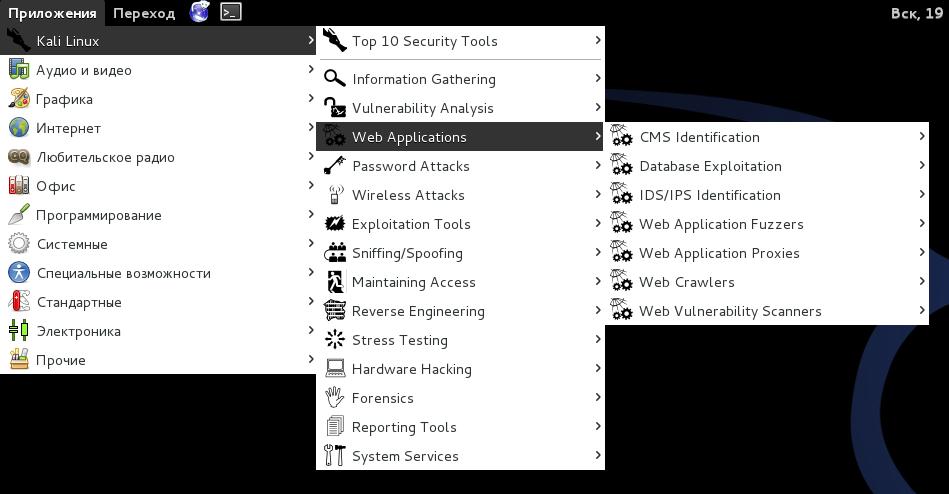

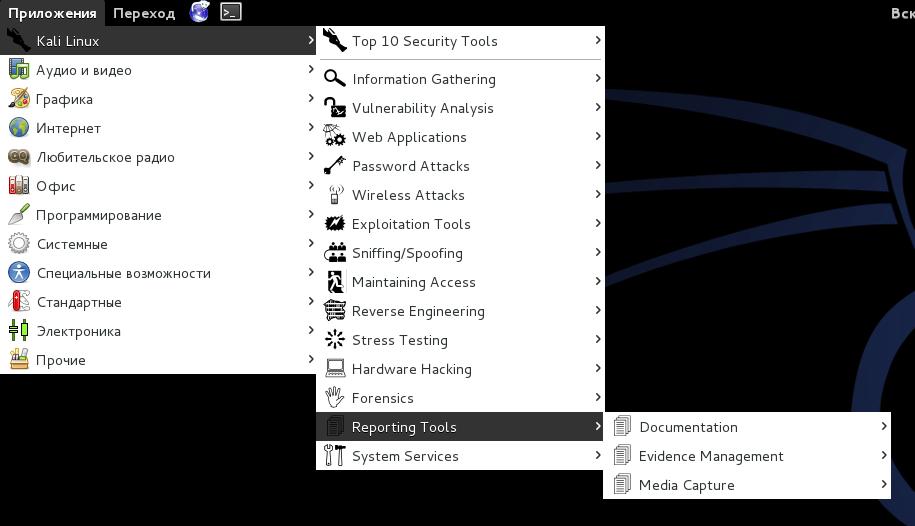

Todo en el menú está bastante pensado, las principales herramientas de "hacker" se recopilan en un solo lugar y se dividen en grupos. Intentaré informarle sobre la composición de los programas Kali Linux (relevante para la versión 1.0.4).

Recopilación de información

Esta sección del menú combina programas y utilidades para recopilar información sobre la infraestructura de destino. Con su ayuda, puede determinar con precisión qué nodos y servicios se ejecutan en la red, qué sistemas operativos están instalados y cómo se protege la red. Esta es una parte muy importante del ataque a la infraestructura, por lo que cubriré todos los submenús en detalle.

- Análisis DNS (12 programas) Esta sección contiene programas para analizar el servicio DNS, son útiles para estudiar la infraestructura atacada. Por ejemplo, DNSmap y Nmap le permiten usar servidores DNS para mapear la infraestructura de destino.

- El grupo de programas IDS/IPS Indentificator le permite detectar y contrarrestar los sistemas de detección de intrusos que son muy populares en el segmento corporativo y están diseñados para notificar a los administradores de sistemas de un ataque a su infraestructura.

- Live Host Identifier (25 programas y utilidades) ha recopilado herramientas para identificar hosts en la red, estos programas le permiten detectar e identificar computadoras y otros equipos activos en la red. Esto es necesario para elegir las herramientas adecuadas para el ataque y determinar su vector.

- Network Scanners es un conjunto de programas que continúa resolviendo el problema de la huella (eng. Footprinting, mapeo de la infraestructura de seguridad: la cantidad de nodos, sus roles, tipos de sistemas operativos, servicios que se ejecutan en la red, etc.). Ayudan a construir un mapa de red.

- OS Fingerprinting ha recopilado casi las mismas utilidades que estaban en el menú Escáneres de red, y esto no es sorprendente, ya que estas utilidades resuelven el mismo problema, pero esta vez se insinúa que se pueden usar para determinar la versión del sistema operativo en el host de destino. .

- El menú de análisis OSINT es lo suficientemente difícil de explicar, basta con decir que wikipedia deletreó OSINT para mí como "basado en inteligencia". fuentes abiertas(Inteligencia de código abierto en inglés, OSINT). Una de las disciplinas de inteligencia en la inteligencia estadounidense. Incluye búsqueda, selección y recopilación de información obtenida de fuentes disponibles públicamente y su análisis. En la comunidad de inteligencia, el término "abierto" se refiere a la disponibilidad pública de una fuente (a diferencia de fuentes clasificadas y restringidas), no está asociado con el concepto fuente abierta o inteligencia pública". Este menú está diseñado para analizar el tráfico y sacar conclusiones sobre su composición. Por ejemplo, CaseFile le brinda la capacidad de agregar, vincular y analizar rápidamente datos sobre la interacción de personas y grupos reales mientras trabaja en un proyecto o trabaja en la misma institución/departamento. O, por ejemplo, Metagoofil: es una herramienta de recopilación de información diseñada para extraer los metadatos de documentos oficiales (PDF, DOC, XLS, PPT, DOCX, PPTX, XLSX) pertenecientes a la empresa objetivo. Espero que comprenda el significado de estas utilidades, pero si no es así, es poco probable que le sean útiles.

- Análisis de ruta: ha recopilado todas las mismas utilidades para la huella, no hay nada especial que analizar aquí: el menú se traduce como análisis de ruta.

- Servicio de huellas dactilares: utilidades recopiladas que ayudarán a identificar los servicios que se ejecutan en la empresa. Muchos de los programas ya estaban en menús anteriores.

- SMB Analysis - programas para análisis recursos de red Ventanas.

- Análisis SMTP: programas para analizar el tráfico de clientes de correo (específicamente, tarifas SMTP salientes).

- Análisis SNMP: programas para analizar dispositivos que admiten el protocolo de administración SMTP, que pueden ser conmutadores, enrutadores, servidores, impresoras de trabajo, estaciones, bastidores de módem, etc.

- Análisis SSL: análisis de servicios que utilizan SSL (Eng. Secure Sockets Layer: el nivel de sockets seguros). Como ejemplo: sslcaudit es una herramienta diseñada para automatizar la prueba de clientes SSL/TLS para resistencia a ataques MITM.

- Análisis de telefonía y análisis de VOIP: un menú que consta de 2 programas. As. El programa se utiliza para buscar servidores TFTP, que suelen contener configuraciones para dispositivos VOIP. Enumiax ayuda a obtener una lista de usuarios de Asterisk.

- Análisis de tráfico: programas para analizar el tráfico de la red, por ejemplo, p0f le permite escuchar el tráfico que pasa a través de la red conectada y determinar de quién es el tráfico, qué tan lejos está este nodo, qué sistema está en él, etc.

- Análisis de VPN: consta de 1 programa ike-scan y es necesario para analizar las VPN basadas en IPSec y recopilar hashes para obtener más datos de identificación por enumeración (ya en otro programa).

Análisis de vulnerabilidad (Análisis de vulnerabilidad)

Este menú de Kali Linux se utiliza para el análisis de vulnerabilidades y se divide en varios grupos.

- Herramientas de Cisco: Cisco es un proveedor líder de equipos para el sector empresarial, por lo que se dedica una sección aparte a estos dispositivos. EN este caso Los programas que se presentan aquí admiten vulnerabilidades en redes basadas en hardware y software de Cisco.

- Evaluación de la base de datos: un menú que ha recopilado programas para buscar vulnerabilidades en las bases de datos. Por ejemplo, bbqSQL le permite buscar "inyección SQL ciega" (google, no se tradujo; lleva mucho tiempo explicarlo). Y SqlMAP le permite buscar y explotar automáticamente las vulnerabilidades de SQL.

- Fuzzing Tools - herramientas específicas. En general, Fuzzing es una tecnología para probar programas, cuando se pasan datos aleatorios al programa en lugar de los datos de entrada esperados. Si el programa se bloquea o finaliza, se considera que se trata de un defecto del programa que podría conducir al descubrimiento de una vulnerabilidad. No tiene sentido describir utilidades y programas aquí, ya que este es un tema separado y muy extenso.

- La sección Misc Scanners contiene escáneres que lo ayudarán a encontrar una vulnerabilidad en el sistema. Por ejemplo, Lynis puede escanear un sistema Unix en busca de vulnerabilidades de software.

- OpenVAS es un escáner de seguridad de red que ayuda a monitorear la red en busca de vulnerabilidades en los hosts.

Aplicaciones web

La sección ha recopilado un conjunto de programas para trabajar con Aplicaciones web. Será útil para aquellos que decidan probar la solidez de los sitios web.

- CMS Indentification combina varios programas que ayudarán a determinar qué sistema de administración de contenido (CMS) está instalado en el sitio. Por ejemplo, BlindElephant te permite determinar la versión del CMS, esto es muy útil y te permite explotar vulnerabilidades ya conocidas en sitios no actualizados.

- Exploración de bases de datos: las herramientas para atacar las bases de datos en las que se ejecutan los sitios se agrupan aquí. Un ejemplo simple: bbqsql le permite automatizar el uso de inyecciones SQL ciegas y semiciegas.

- WEB Application Fuzzers es un análogo de los programas de la sección Fuzzing Tools, pero con énfasis en los recursos WEB. Ejemplo: WebSlaeyr es una herramienta de fuerza bruta, pero se puede usar para iterar sobre POST y OBTENER parámetros, buscar directorios y archivos a los que no hay enlaces, etc.

- Proxies de aplicaciones WEB: aquí vemos un conjunto grandes programas, que te permitirá trabajar con el tráfico que va entre el navegador y el servidor. Esto es necesario con bastante frecuencia. Simplemente lea en detalle sobre una herramienta como Burpsuite y lo entenderá todo.

- Rastreadores WEB: solo encontré un significado adecuado para esta expresión, y este es " robot de busqueda". ¿Qué incluye este menú? Aquí hay programas y utilidades que lo ayudan a trabajar con el contenido de las páginas de Internet. Por ejemplo: CutyCapt le permite crear capturas de pantalla (incluido el tamaño completo) de las páginas del sitio web, y Dirb es un escáner de contenido, a menudo se usa como parte de un script para páginas de fuerza bruta. La sección es interesante, no seas perezoso y lee la descripción de cada utilidad.

- WEB Vulnerability Scanners es un ENORME conjunto de programas que lo ayudarán a encontrar vulnerabilidades en un recurso WEB. Ya hemos visto muchos programas en los menús anteriores. No tiene sentido describirlos, porque resuelven una gama muy amplia de tareas.

Ataques de contraseña

El menú es un cuento de hadas. Hagas lo que hagas, tendrás que resolver el problema de la autenticación y la autorización. Romper contraseñas: eso es lo que resuelven los programas en este menú.

- GPU Tools combina utilidades (hay 2 en el menú) que pueden romper hashes y claves WPA por fuerza bruta usando ambos UPC, así como la tarjeta de video. Utilidades muy útiles, aunque dudo que funcionen de inmediato cuando se ejecuta Kali Linux desde un DVD o una unidad flash.

- Offline Attack combina una gran cantidad de utilidades para seleccionar pares de inicio de sesión / contraseña, fuerza bruta de hash; en una palabra, ataques de fuerza bruta en hashes y archivos existentes (lo que se puede hacer cuando se desconecta de la infraestructura de destino).

- El menú Ataque en línea ha recopilado muchos programas para ataques de fuerza bruta en línea. Un ejemplo simple es Hydra, que le permite ordenar las contraseñas directamente en el sitio.

- Passing The Hash es un ataque muy efectivo, cuyo significado es que obtenemos el hash de la contraseña de la víctima y lo usamos (no intentamos recuperar la contraseña, pero usamos el valor hash para la autorización) para autorizar en un servicio remoto. Esto funciona en casos de autenticación NTLM y LM.

Ataque inalámbrico

Aquí se nos ofrecen herramientas para atacar redes inalámbricas. Una de las áreas más buscadas para principiantes (es decir, la profesión de pentester).

- Herramientas Bluetooth: utilidades para trabajar con el protocolo de transferencia de datos bluethooth. Muchos dispositivos hoy en día admiten este estándar y estos programas pueden ser muy útiles.

- Otras herramientas inalámbricas: programas y utilidades para trabajar con otras redes. Esto significa que con su ayuda puede probar redes que no están relacionadas con Wi-Fi. Por ejemplo, KillerBee (los nombres de las utilidades comienzan con ZB, por ejemplo, Zbconvert) le permiten trabajar con la especificación ZigBee y el estándar IEEE 802.15.4 (si no lo entiende, lea la Wiki). Ubertooth: utilidades para trabajar con el proyecto del mismo nombre, dentro del cual se producen dispositivos para trabajar con bluetooth.

- Herramientas RFID / NFC: una gran sección dedicada a las tecnologías RFID y NFC, para aquellos que no saben, estas son tecnologías de identificación de tarjetas inteligentes y radiofrecuencia. Los programas aquí son solo un mar, por lo que no me detendré en ellos en detalle. Esta es una especialización limitada y debe tratarse en un artículo separado.

- Herramientas inalámbricas: lo que sueña cualquier "hacker" novato, las utilidades de piratería se recopilan aquí redes WiFi. Un ejemplo simple son los programas Aircrack-ng, que pueden descifrar WEP en minutos, DOS fácilmente cualquier dispositivo Wi-Fi y derrotar a WPA invencible.

Herramientas de exploración

Utilidades y programas para la explotación de vulnerabilidades. Todos los programas enumerados aquí son necesarios para utilizar la vulnerabilidad encontrada para sus propios fines.

- Beef XSS Fremework - contiene el programa Beef. Te permite organizar un ataque contra sistema remoto utilizando un navegador web que se ejecuta en ese sistema.

- Cisco Attack: ya hemos visto estos programas en menús anteriores. Permiten atacar nodos de red construidos en equipos Cisco.

- Exploit Database: contiene searchsploit, que es necesario para búsqueda rápida explotar por descripción.

- Metasploit es un framework excelente, contiene una enorme base de datos de exploits y hace que su uso sea rápido y fácil. Actualizado regularmente.

- Network Exploitation - un conjunto de programas para la explotación vulnerabilidades de la red. Como ejemplo, ikat está diseñado para la auditoría de seguridad (hackeo de lectura) de "entornos controlados por navegador", como quioscos, terminales Citrix y WebTV. Y, por ejemplo, Termineter permite buscar vulnerabilidades en "medidores inteligentes" utilizando los protocolos C12.18 y C12.19.

- Kit de herramientas de ingeniería social: contiene el programa se-toolkit (Juego de herramientas de ingeniería social (SET)), que se utiliza en "ingeniería social". El programa contiene un enorme arsenal de herramientas para manipular la mente de la víctima. Diseñado para la persona esta especie ataques Hacer creer, extraer datos: estas son las tareas que este programa. A veces es más fácil obtener la información que buscas de una persona que piratear el servidor. El tema es muy interesante, recomiendo leerlo por separado.

husmear/suplantar

Una sección de menú dedicada a los programas con los que puedes tanto escuchar el tráfico de otras personas como disfrazarte de otros nodos. Veamos qué hay aquí:

- Rastreadores de red: rastreadores de red. Le permite escuchar el tráfico. Hay muchos programas aquí, cada uno para un caso específico.

- Suplantación de red: suplantación de identidad, muchos programas. Para que quede más claro, daré un par de ejemplos. DNSChef - Proxy DNS, permite redirigir el tráfico a petición del usuario a otra IP. Parasite6: le permite redirigir el tráfico en redes IP v6 a su máquina (suplantación de identidad ARP).

- Voz y vigilancia: Google me lo tradujo como "voz y vigilancia". Contiene el programa msgsnarf, proporciona interceptación de chat y puede funcionar con los formatos de mensajería AOL Instant Messenger, ICQ 2000, IRC, MSN Messenger, Yahoo Messenger.

- VoIP Tools es un conjunto de utilidades para interceptar tráfico de voz en aplicaciones de VoIP.

- Los WEB Sniffers son programas y utilidades que le permiten interceptar el tráfico de los navegadores. La mayoría de ellos funcionan como proxies.

Mantenimiento del acceso

Literalmente, "acceso". Esta sección ha recopilado software para trabajar con puertas traseras.

- OS Backdoors: contiene programas como: Cymothoa (inyecta código de puerta trasera en un proceso existente), Powersploit (contiene una selección de scripts de MS PowerShell que se pueden usar para organizar puertas traseras), u3-pwd (Utilidad para reemplazar el estándar "U3" pre -Software instalado en unidades flash SanDisc y usarlo para ejecutar más tarde su "código malicioso").

- Herramientas de tunelización: un conjunto de programas y utilidades que le permiten crear un "túnel" en una conexión existente, enmascarando así el tráfico que pasa a través de él. Por ejemplo, ptunnel le permite crear un túnel a través de solicitudes y respuestas ICMP (PING).

- WEB Backdoors - incluye dos herramientas Weevely y WeBaCoo. Ambos sirven para controlar un sistema comprometido usando tráfico HTTP.

Ingeniería inversa

Programas para ingeniería inversa. Ayuda para ver cómo funciona la aplicación para restaurarla fuente. Incluye varios depuradores y desensambladores.

- Debuggers es un depurador que te permite buscar errores en los programas.

- Disassembly es un desensamblador que convierte código de máquina en texto de programa.

pruebas de estrés

Un conjunto de programas para pruebas de estrés. Le permite probar diferentes componentes de infraestructura bajo carga.

- Pruebas de estrés de red: pruebas de estrés para la red. El menú contiene muchas programas útiles, que le permiten cargar la red. Como ejemplo, macof puede crear una gran cantidad de paquetes en la red con diferentes direcciones MAC, muchos conmutadores no pueden soportar tal carga. Por cierto, algunos conmutadores con tal "prueba" pueden cambiar al modo concentrador y permitirle "escuchar" el tráfico de otra persona.

- Pruebas de estrés de VoIP: hay un par de programas para probar VoIP bajo carga. Como ejemplo, IAXflood le permite generar tráfico usando el protocolo IAX (Usado en VoIP por servidores Asterisk).

- Prueba de estrés WEB: contiene un programa thc-ssl-dos, que le permite cargar el servidor WEB organizando DoS (Denegación de servicio) para él.

- Ya hemos visto las pruebas de estrés de WLAN: Reaver en otra sección, pero mdk3 le permitirá organizar DoS o DDoS para los clientes. red inalámbrica.

piratería informática

Un conjunto de programas para trabajar con hardware. Aquí solo hay 2 secciones:

- Android Tools es un conjunto de programas para trabajar con dispositivos que ejecutan el sistema operativo Android. Por ejemplo, apktool es un programa para programas de ingeniería inversa para Android (*.apk), y dex2jar puede ayudar a descompilar aplicaciones de Android.

- Herramientas de Arduino: contiene solo 1 programa, Arduino es una plataforma de software y hardware, similar a un diseñador, utilizando la placa del mismo nombre (puede hacerla usted mismo), puede conectarla fácilmente a una PC y escribir cualquier programa. Basado en él, puede hacer un robot, iluminación inteligente, hogar inteligente y cualquier cosa.

medicina forense

El traductor forense me lo tradujo como "forense", y la composición de los programas en este menú insinúa que se pueden utilizar para realizar investigaciones. Entonces, analicemos los grupos de programas en este menú.

- Herramientas forenses antivirus y antiforense digital: contiene un solo programa, chkrootkit se usa para buscar puertas traseras y rootkits.

- Análisis forense digital: contiene una serie de programas para "investigaciones", que le permiten realizar un examen y obtener diferentes datos de los medios de almacenamiento. Como ejemplo, Autopsy es una plataforma forense digital y una GUI para The Sleuth Kit (TSK) y muchos otros programas. A su vez, The Sleuth Kit es un conjunto de utilidades para el análisis en profundidad de los medios digitales durante el examen. En una palabra, siéntete como Sherlock Holmes. Requiere un estudio detallado y un conocimiento profundo.

- Herramientas de tallado forense: el tallado de archivos o datos es un término del campo de la ciencia forense cibernética, significa extraer información de "bloques indiferenciados" o datos RAW. No traduciré, en nuestro idioma suena estúpido e incomprensible. En pocas palabras, le permite tomar la fuente (al menos una imagen de disco byte por byte, al menos un dato de memoria de acceso aleatorio) y extraiga el archivo deseado de allí según un determinado criterio. Ejemplo principal: un programa escanea un disco/imagen de disco en busca de una coincidencia de códigos hexadecimales predefinidos correspondientes a los formatos de archivo más comunes. Luego los pone en un catálogo, junto con un informe sobre dónde y cuánto se incautó. Pasco te permite sacar la historia navegador de Internet explorador. PEV muestra información sobre un archivo ejecutable o una biblioteca en Windows, etc.

- Forensics Hashing Tools: contiene 2 programas, md5deep y rahash2. Ambos están diseñados para calcular el hash de archivos y valores de texto.

- Herramientas de imágenes forenses: el menú ha recopilado una gran cantidad de programas para trabajar con imágenes de disco y procesar datos grabados en ellas.

- Forensics Suites: contiene los ya conocidos Autopsy y DFF. Estos son marcos para trabajar con varias herramientas forenses digitales.

- Análisis forense de red: aquí vemos p0f, una utilidad para identificar un sistema operativo en una red.

- Herramientas forenses de contraseñas: contiene chntpw, un programa para restablecer contraseñas de Windows.

- PDF Forensics Tools: programas para analizar y analizar archivos PDF.

- Herramientas forenses de RAM: programas que le permiten extraer información de la RAM (su volcado).

Eso es todo, repasamos brevemente la composición de los programas de Kali Linux 1.0 y ahora podemos elegir de este surtido aquellos programas que más nos gusten y seguir estudiando.

Hay muchos programas destinados a resolver varios problemas en Kali Linux, y aunque están agrupados en secciones, los ojos aún se abren como platos, especialmente cuando se encuentran por primera vez.

Recopilación de información

Estas herramientas de inteligencia se utilizan para recopilar datos en la red o los dispositivos de destino. Las herramientas abarcan desde identificaciones de dispositivos hasta análisis de protocolos en uso.

Análisis de vulnerabilidad

Las herramientas de esta sección se centran en la evaluación de vulnerabilidades de los sistemas. Por lo general, se activan de acuerdo con la información obtenida de las herramientas de reconocimiento (de la sección de recopilación de información).

aplicaciones web

Estas herramientas se utilizan para auditar y explotar vulnerabilidades en servidores web. Muchas de las herramientas de auditoría están en esta categoría. Sea como fuere, no todas las aplicaciones web están destinadas a atacar servidores web, algunas de ellas son simplemente herramientas de red. Por ejemplo, los proxies web se pueden encontrar en esta sección.

Ataques de contraseña

Esta sección de herramientas se ocupa principalmente de la fuerza bruta (probar todos los valores posibles) o calcular contraseñas o compartir claves utilizadas para la autenticación.

Ataques inalámbricos

Estas herramientas se utilizan para explotar las vulnerabilidades que se encuentran en los protocolos inalámbricos. Las herramientas 802.11 se encontrarán aquí, incluidas herramientas como aircrack, airmon y hack. contraseñas inalámbricas. Además, esta sección también tiene herramientas relacionadas con las vulnerabilidades de RFID y Bluetooth. En muchos casos, las herramientas de esta sección deben utilizarse con Adaptador inalambrico, que Kali puede configurar para que esté en estado de escucha.

Herramientas de explotación

Estas herramientas se utilizan para explotar las vulnerabilidades que se encuentran en los sistemas. Por lo general, las vulnerabilidades se identifican durante la evaluación de vulnerabilidades del objetivo.

olfateando y falsificando

Estas herramientas se utilizan para capturar paquetes de red, manipular paquetes de red, empaquetado de aplicaciones y suplantación de identidad web. También hay varias aplicaciones de reconstrucción de VoIP

Mantenimiento del acceso

Las herramientas de acceso de mantenimiento se utilizan como trampolín y se instalan en el sistema o red de destino. Algo común de encontrar en sistemas comprometidos un gran número de puertas traseras y otros medios de control por parte de los atacantes para proporcionar rutas alternativas en caso de que se encuentre o solucione una vulnerabilidad explotada por un atacante.

Ingeniería inversa

Estas herramientas se utilizan para modificar, analizar, depurar (depurar) programas. El objetivo de la ingeniería inversa es analizar cómo se desarrolló un programa para que pueda copiarse, modificarse y usarse para desarrollar otros programas. La ingeniería inversa también se utiliza para analizar código malicioso y averiguar qué Archivo ejecutable hace, o los investigadores intentan encontrar vulnerabilidades en el software.

pruebas de estrés

Las herramientas de prueba de estrés se utilizan para calcular la cantidad de datos que el sistema puede digerir. Se pueden obtener resultados no deseados al sobrecargar el sistema, como causar que todos canales de comunicación dispositivo de control de red o cierre del sistema (también conocido como ataque de denegación de servicio).

piratería informática

Esta sección contiene herramientas Android que se pueden clasificar como herramientas móviles y Android que se utilizan para programar y controlar pequeños dispositivos electrónicos.

medicina forense

Las herramientas forenses se utilizan para monitorear y analizar la computadora, el tráfico de red y las aplicaciones.

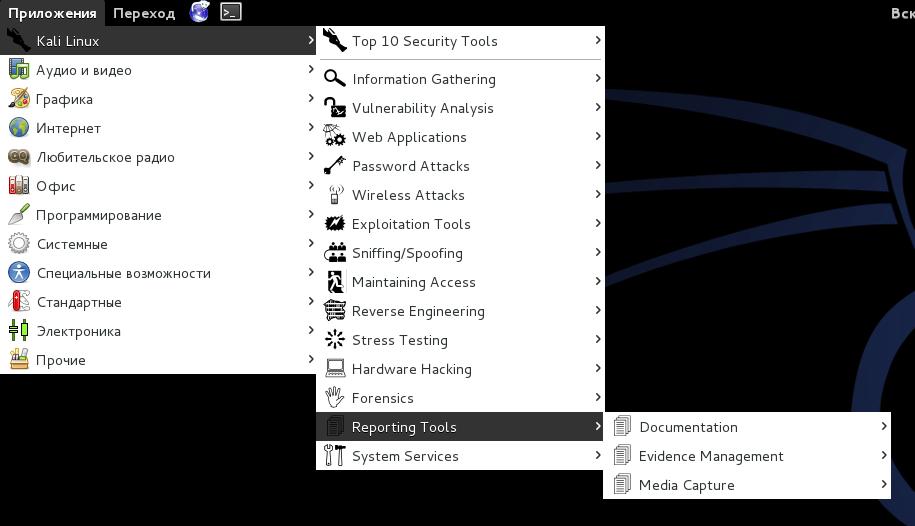

Herramientas de informes

Las herramientas de informes son métodos para entregar información encontrada durante la ejecución de una penetración.

Servicios del sistema

Aquí puede habilitar o deshabilitar los servicios de Kali. Los servicios se agrupan en BeEF, Dradis, HTTP, Metasploit, MySQL y SSH.

También se incluyen otras herramientas en la compilación de Kali Linux, como navegadores web, enlaces rápidos para ajustar la compilación de Kali Linux, que se pueden ver en otras secciones del menú (red, herramientas de búsqueda y otras aplicaciones útiles).

La distribución Kali Linux ha ganado una inmensa popularidad últimamente. La piratería y las pruebas de seguridad se vuelven parte de nuestra cultura y eso es todo. mas gente están interesados en ello. Quizás la serie "Mr. Robot" contribuyó a este proceso.

Kali Linux es una de las distribuciones de Linux diseñadas para hackers y profesionales de la seguridad. Por lo tanto, no es de extrañar que esta serie aumente su popularidad y muchos recién llegados y personas que no tienen conocimientos de seguridad informática intenten utilizar esta distribución como su sistema principal. Pero Kali Linux no está diseñado para esto en absoluto. En el artículo de hoy, veremos qué es Kali Linux, por qué lo necesitamos y revisaremos Kali Linux.

Kali Linux fue desarrollado por Offensive Security, una empresa de seguridad. Está basado en Debian y contiene los logros de la distribución de análisis forense digital y pruebas de seguridad BackTrack.

La primera versión de BackTrack se lanzó en 2006, combinó varios proyectos, cuyo objetivo principal era la prueba de penetración. La distribución estaba destinada a ser utilizada como un LiveCD.

En 2012 dejó de existir una distribución como BackTrack y en su lugar apareció Kali Linux, que se apoderó de todas las ventajas versión previa y todo software. Fue el resultado de la fusión de dos proyectos: WHAX y Auditor Security Collection. Ahora la distribución se está desarrollando de manera constante y los esfuerzos de los desarrolladores se centran en corregir errores y ampliar el conjunto de herramientas.

2.Proposito

El sitio web oficial tiene la siguiente descripción de la distribución: "Distribución de Linux para pruebas de penetración y piratería ética" o, en nuestra opinión, una distribución para pruebas de penetración y piratería ética. En pocas palabras, esta distribución contiene una variedad de herramientas relacionadas con la seguridad y las redes que están dirigidas a expertos en seguridad informática.

Una distribución de Linux no es más que un kernel y un conjunto de utilidades básicas, aplicaciones y configuraciones predeterminadas. Kali Linux no ofrece nada único en este sentido. La mayoría del software se puede instalar fácilmente en cualquier otra distribución, o incluso en Windows.

Lo que hace que Kali Linux sea diferente es que está repleto de herramientas y configuraciones necesarias para las pruebas de seguridad, y no para la experiencia normal del usuario. Si quieres usar Kali en lugar de la distribución principal, estás cometiendo un error. Este es un kit de distribución especializado para resolver una cierta gama de tareas, lo que significa que será más difícil resolver tareas para las que no fue diseñado, por ejemplo, la misma búsqueda de programas. Las capacidades de Kali Linux se centran en las pruebas de seguridad.

3. Instalación

Puede descargar la imagen de instalación en el sitio web oficial, solo necesita seleccionar la arquitectura. Después de arrancar, asegúrese de comprobar si el disco está dañado comparando la suma de comprobación SHA256. Dado que esta distribución está destinada a pruebas de seguridad, no quiero que se rompa de ninguna manera. Cómo hacerlo se describe en un artículo separado.

El resto de la instalación de Kali Linux no es muy diferente de Debian. Según el método y la potencia de la computadora, puede llevar desde varios minutos hasta media hora. Examinamos todo en detalle en el artículo.

4. Características

Muchos se sorprenderán, pero el usuario predeterminado en Kali Linux es root. Esto es necesario porque muchos programas necesitan derechos de superusuario para ejecutarse. Esta es una de las razones por las que no debes usar Kali para tareas cotidianas como navegar por Internet o usar aplicaciones de oficina.

Si hablamos de software, todos los programas suministrados se centran en la seguridad. Comer programas gráficos, pero hay comandos de terminal y varias utilidades básicas están incluidas en el sistema, como visor de imágenes, calculadora y editor de texto. Pero aquí no encontrarás programas de oficina, lector, programas de correo electronico y organizadores.

Kali Linux se basa en Debian y nada le impide instalar el programa desde los repositorios, por ejemplo, Thunderbird para recopilar correo. Pero navegar por el correo como root no es una buena idea. Por supuesto, nadie le impide crear un usuario sin privilegios, pero esto es un trabajo adicional.

En la pantalla de inicio de sesión de Kali Linux, puede ver el lema "Cuanto más silencioso se vuelve, más se puede escuchar" o "Cuanto más silencioso se vuelve, más se puede escuchar". Si observa los paquetes enviados a la red por el sistema Debian, notará que algunos paquetes se envían regularmente a la red. Algunos de ellos son enviados por las aplicaciones del usuario, otros por servicios en segundo plano.

Por ejemplo, si escanea su computadora con , puede ver varios puertos abiertos. Por ejemplo, podría ser un puerto VNC nunca utilizado y servidor HTTP. Algunos de estos programas se proporcionan de forma predeterminada, algunos los instaló y olvidó.

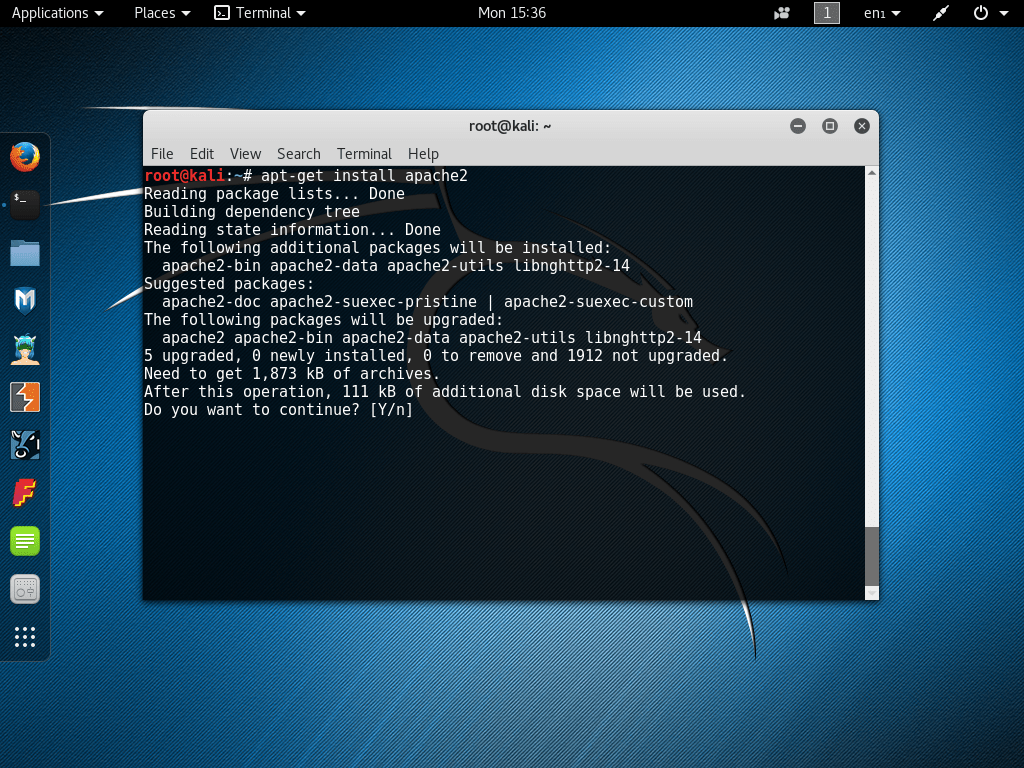

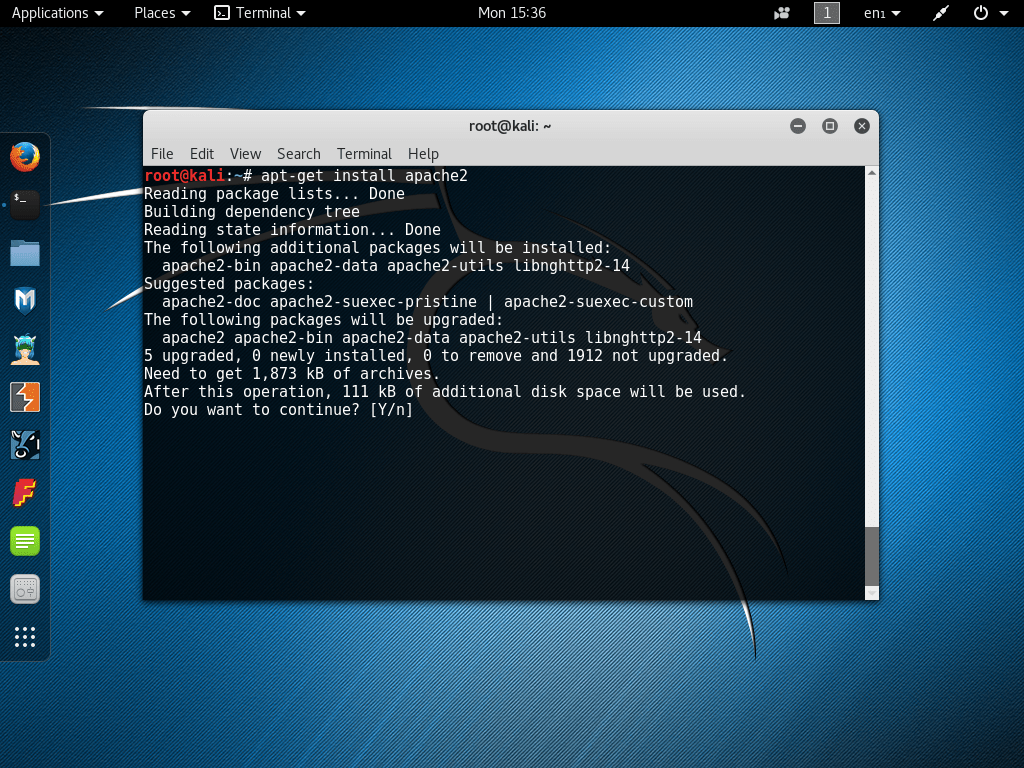

Kali Linux se esfuerza por ser lo más silencioso posible. Esto es necesario para ocultar su presencia en la red atacada y protegerse de posibles ataques. Para lograr este objetivo, Kali deshabilita muchos servicios que están habilitados de forma predeterminada en Debian. Por supuesto, puede instalar el servicio deseado desde los repositorios de Debian. Por ejemplo, apache2:

Sin embargo, después de eso, la utilidad no se iniciará automáticamente y no se agregará al inicio. Si lo necesita, tendrá que iniciarlo manualmente. Con cada reinicio, todos los servicios innecesarios se desactivan. Es posible dar la vuelta e incluir el servicio en la lista blanca en /usr/sbin/update-rc.d, pero esto no es del todo seguro ya que está exponiendo la ruta del sistema. Nadie sabe si hay vulnerabilidades allí.

Kali Linux es una distribución especializada, aunque solo sea porque está diseñada para funcionar en un entorno agresivo. Y si instaló un servidor web y algunos otros programas, y los agregó al inicio, es posible que ya haya roto Kali y reducido su seguridad.

5. Programas

Como se mencionó anteriormente, la distribución de Kali Linux solo contiene software de prueba de seguridad específico. Puede encontrar una lista de los programas más populares en el artículo. Pero no hay muchos programas necesarios para el trabajo normal. Y no hay garantía de que los encontrará en los repositorios, incluso si están disponibles en Debian.

Es posible que desee agregar repositorios de terceros y fuentes de aplicaciones para instalar lo que necesita, o agregar un repositorio que contenga la mayoría ultima versión programas Puedes, pero no tienes que hacerlo. Incluso para Debian, esto no se recomienda, los desarrolladores llaman a este fenómeno FrankenDebian y dicen que puede romper la estabilidad del sistema.

Con Kali Linux, las cosas son aún más complicadas. No solo corre el riesgo de dañar el sistema, sino también de hacerlo inseguro. Los paquetes de los repositorios se verifican y contienen cambios adicionales, por ejemplo, el mismo Apache no se agrega a la carga automática. Los paquetes de terceros no tendrán tales precauciones.

conclusiones

Nuestra descripción general de las características de Kali Linux está llegando a su fin. Si debe elegir esta distribución o no, depende de usted y de las tareas que está tratando de resolver con la ayuda del sistema. Si solo necesita algunas herramientas, es mejor elegir alguna distribución más simple, como Ubuntu o Debian. Puedes instalar todo en él. herramientas necesarias. La misma opción es más adecuada para los nuevos usuarios.

Pero si ya conoce bien Linux y está dispuesto a dedicar mucho tiempo a comprender la seguridad de la información, quizás este sistema sea para usted. Pero no se apresure a instalarlo en su computadora. Usar máquina virtual, luego instálelo como un segundo sistema adicional.

Quizás no esté de acuerdo con la opinión descrita en el artículo, deje comentarios y cuéntenos su punto de vista.

: pruebas de penetración,

un libro adecuado para ser utilizado tanto por administradores principiantes como ya experimentados y expertos en seguridad de la información con el fin de realizar una auditoría de seguridad de la infraestructura de TI. El libro consta de 8 partes, que incluyen 62 capítulos con

Descripción detallada herramientas utilizadas y métodos de prueba.

El libro es una colección sistemática, que incluye traducciones de recursos en inglés, libros y sitios web dedicados al tema. pruebas de penetración

y las propias experiencias de los autores.

Descripción oficial del libro:

kali linux

es avanzado linux

distribución para pruebas de penetración y auditoría de seguridad. La información de este libro está destinada solo para evaluación o pruebas de penetración propias tei.

Para probar redes de terceros, obtener permiso por escrito.

"Pruebas de penetración (jerga Pentest)

- método de evaluación de la seguridad sistemas informáticos o redes simulando un ataque de un intruso." - WiKi.

Toda la responsabilidad por la implementación de las acciones descritas en el libro recae en usted. Recuerde que para las acciones ilícitas se prevé la responsabilidad, hasta la penal.

El libro consta de 8 partes, que incluye 62 capítulos. Todo está explicado en detalle con ejemplos. El libro utiliza la información más actualizada hasta la fecha.

1. Información general e instalación de Kali Linux

- ¿Qué es KaliLinux?

- Cómo instalar Kali Linux: instrucciones detalladas para la instalación en un ordenador y en una máquina virtual

- Instalación de VirtualBox Guest Additions para Kali Linux 2.0

- Cómo instalar Kali Linux en una unidad flash y en unidad externa(camino fácil)

- Los 10 mejores consejos sobre qué hacer después de instalar Kali Linux 2.0

- Herramientas de VMware en un invitado de Kali

- Cómo habilitar VPN en Kali Linux - resolviendo el problema de no poder agregar una VPN

- Comprobación y restauración de repositorios en Kali Linux desde la línea de comandos

- Cómo cambiar el entorno de escritorio en Kali Linux

- Cómo agregar/eliminar un usuario regular (no root) en Kali Linux

- Cómo restablecer la contraseña de root en Kali Linux

- Restaurar GRUB en Kali Linux después de actualizar a Windows 10

- Aumentar su anonimato en línea con Tor en Kali Linux

2. Descripción general de las herramientas de Kali Linux

- Una descripción general de las secciones de herramientas de Kali Linux. Parte 1. Breve descripción de todas las secciones

- Una descripción general de las secciones de herramientas de Kali Linux. Parte 2. Herramientas para recopilar información

- Los mejores programas para hackear

- Explotar la base de datos de Offensive Security (creadores de Kali Linux)

3. Pruebas de penetración inalámbrica

- Mejor compatible con Kali Linux Wi-Fi USB adaptadores

- Descifrado de contraseñas wifi (WPA/WPA2) usando pyrit y cowpatty en Kali Linux

- Descifrar contraseñas Wifi WPA/WPA2 usando Reaver

- Modificación de la horquilla Reaver - t6x - para usar el ataque Pixie Dust

- Descifrar contraseñas WPA2/WPA con Hashcat en Kali Linux (ataque de fuerza bruta) contraseñas WiFi por máscara)

- Wifite mod con soporte Pixiewps

- Hackear redes Wi-Fi: herramientas que no llegaron a Kali Linux

- Router Scan de Stas'M en Kali Linux (piratería de routers y Wi-Fi a escala industrial)

- Arreglando Wifi_Jammer y Wifi_DoS en WebSploit

- Prueba de estrés de red inalámbrica con Wifi_Jammer: cómo bloquear Wi-Fi

- Test de estrés de una red inalámbrica con Wifi_DoS: cómo dosificar Wi-Fi

4. Pruebas de estrés de la red

- Prueba de estrés de red (sitio web DoS) con SlowHTTPTest en Kali Linux: ataques de slowloris, cuerpo lento y lectura lenta en una sola herramienta

- Prueba de estrés de red: DoS un sitio web en Kali Linux con GoldenEye

- Prueba de estrés de red con cañón de iones de órbita baja (LOIC)

- Prueba de estrés de red: DoS usando hping3 y suplantación de IP en Kali Linux

5. Análisis de vulnerabilidades en aplicaciones web

- Instrucciones de WhatWeb: cómo encontrar el motor del sitio en Kali Linux

- Inyección SQL: una explicación sencilla para principiantes (parte 1)

- Uso de SQLMAP en Kali Linux: piratería de sitios web y bases de datos a través de inyección SQL

- Hackear complementos para Firefox

- Análisis de vulnerabilidades de WordPress: WPScanner y Plecost

- Plecost 1.0.1 Nueva versión - Buscador de vulnerabilidades de WordPress

- Trabajando con W3af en Kali Linux

- ZAProxy: Pruebas de penetración de aplicaciones web

- Cómo ejecutar Metasploit Framework en Kali Linux 2.0

- Cómo ejecutar Metasploit Framework en Kali Linux 1.1

- Metasploit Exploitation Framework y searchsploit: cómo buscar y cómo usar exploits

- DIRB: encuentre directorios y archivos ocultos en sitios web

- Buscar sitios de administración con Kali Linux

6. Análisis de vulnerabilidades en sistemas operativos y software de servidor

- Análisis de vulnerabilidades con OpenVAS 8.0

- Instrucciones para Armitage: búsqueda automática y comprobando exploits en Kali Linux

- Cómo escanear Linux en busca de rootkits con rkhunter

- Auditoría de seguridad de Linux

- Instalación de Linux Malware Detect (LMD) en Linux

- ¿Cómo APRENDER la contraseña de Windows?

7. Escaneo de redes. Interceptación de datos en redes

- Emulación de red desde varias computadoras en una computadora

- Cómo usar el escáner de seguridad NMAP en Linux

- Libro en Nmap en ruso

- Descifrar la contraseña de un sitio web usando WireShark (y protegerse contra ella)

- FTP-Map: determinamos el software y su versión para servidores FTP y buscamos exploits para ellos

- ZMap o Cómo escanear todas las direcciones IPv4 del mundo en 45 minutos

- 8. Ataques a las contraseñas. fuerza bruta

- Listas de palabras de ataque de diccionario: contraseñas, nombres de usuario, directorios

- PW-Inspector: seleccione contraseñas que coincidan con los criterios

- THC-Hydra: crackeador de inicio de sesión de red muy rápido (primera parte)

- Sitios web de fuerza bruta con Hydra (segunda parte de la guía de Hydra)

- Crunch - Generador de contraseñas: conceptos básicos de uso y ejemplos prácticos

- BruteX: un programa para la fuerza bruta automática de todos los servicios

JavaScript está deshabilitado en su navegador

Hoy continuamos familiarizándonos con el sistema operativo creado para pentesters. Backtrack y ahora Kali Linux es de interés para muchos, pero no todos tienen experiencia con sistemas linux. En este artículo, intentaré decirle qué hacer después de descargar Kali Linux y cómo usarlo.

Iniciando kali linux

Primero, analicemos el lanzamiento de esta distribución. Hay opciones dependiendo de si está ejecutando Kali desde un DVD, una unidad flash o si está instalado en disco duro. Es posible que sea necesario iniciar desde DVD solo con fines informativos, ya que los cambios no se guardan después del reinicio, por lo que no me detendré en esta opción. No recomiendo instalar Kali como sistema principal, ya que esta es una distribución muy estrecha y no tiene sentido usarlo a diario. Aquí, comenzar desde una unidad flash es óptimo, ya que en caso de modificación (por ejemplo, instalación de actualizaciones), todos los cambios se guardan y puede ejecutar Kali en cualquier computadora.

Comenzar desde una unidad flash no es muy diferente de comenzar desde un DVD. Debe ingresar al BIOS de la computadora / computadora portátil y colocar la unidad flash USB como el primer dispositivo en la lista de prioridad de arranque. En diferentes computadoras esta lista se representa de manera diferente, por lo que tendrá que encontrarla usted mismo. La segunda opción, al iniciar la computadora, es llamar a una lista de dispositivos para iniciar. Esto generalmente se hace con las teclas F8, F11 o F12. Pero en cualquier caso, la unidad flash debe insertarse antes de encender la computadora / computadora portátil.

Opciones de descarga

Hay 3 opciones para descargar Kali Linux. El primero es el arranque normal, lo usamos sobre todo. el siguiente es modo seguro(Failsafe), lo usamos cuando es imposible arrancar de la forma habitual. Mayoría modo interesante descargas - Modo forense. Este es un modo para la ciencia forense, la esencia del modo es que Sistema operativo no deja rastros en una computadora en funcionamiento (ejemplo: no monta discos automáticamente, no usa particiones de intercambio, etc.). Si no entiende por qué esto es necesario, no vaya allí.

Después de cargar

Kali Linux se inicia en la interfaz gráfica de forma predeterminada, pero a veces puede aparecer una consola frente a usted y la computadora esperará un comando. Está bien, simplemente inicie el entorno gráfico con el comando "startx".

Si necesita ingresar una contraseña, entonces en Kali Linux el usuario predeterminado es root y la contraseña es toor

Es muy importante trabajar en un sistema actualizado, por lo que lo primero que debes hacer es actualizar el software. Para hacer esto, vaya a la terminal (programa Terminal) y ejecute 2 comandos a la vez:

apt-obtener actualización

apt-obtener actualización

De vez en cuando se nos preguntará si realmente queremos instalar este o aquel paquete; aceptamos presionando el botón Y.

Para que los programas funcionen

Muchos de los programas que describí en la revisión de Kali Linux requieren ejecutar demonios para su trabajo (en Windows esto se llama servicios), por lo que en Kali están detenidos de forma predeterminada y puede iniciarlos desde el menú Kali Linux → System Service

No olvides conectarte a la red, ya que en Kali esto se hace mediante el Administrador de red, que suele estar ubicado en la barra de tareas.

Se puede instalar software adicional utilizando "Agregar o quitar software" que se encuentra en el menú Herramientas del sistema.

Cómo trabajar en la terminal (consola)

A pesar de que el entorno gráfico en Kali está hecho para cinco con un plus, todavía tenemos que trabajar con la línea de comandos con bastante frecuencia. Para ello disponemos del programa “Terminal” (aunque se puede instalar otro programa para este fin).

Primero instale "MC" - es genial administrador de archivos para la línea de comando.

Puedes instalarlo con el comando:

apt-get install mc

Genial, ahora hablemos de las características de trabajar en línea de comando linux Comencemos recordando lo siguiente:

- El caso importa, ¡Carpeta y carpeta no son lo mismo!

- El entorno gráfico trata las carpetas y los archivos que comienzan con un punto (ejemplo: .carpeta) como archivos ocultos.

- Si comienza a escribir un comando y presiona Tabulador, la computadora lo agregará si solo hay una opción u ofrecerá una lista de opciones, si las hay.

- El terminal guarda el historial de sus comandos, puede desplazarse por los comandos escritos previamente con las flechas hacia arriba y hacia abajo.

- Puede usar el método abreviado de teclado Ctrl-C, Ctrl-D y Ctrl-Z para interrumpir la ejecución de un comando.

- Para obtener un manual detallado para casi cualquier programa, puede usar el comando "man", por ejemplo, man ls mostrará el manual para el comando ls

Esta es información que puede ayudar a un novato en Linux, pero supongo que sabe cómo trabajar en la consola de Windows.

En realidad, esto es todo, esta información es suficiente para empezar a trabajar con Kali Linux, y lee el resto en los siguientes artículos.

Actualizado: 23/12/2020

103583

Si nota un error, seleccione un fragmento de texto y presione Ctrl + Enter