Napjainkban világszerte egyre több különféle korlátozás vonatkozik az internetre. A kormányok aggódnak az OpenVPN használata miatt, és meg kell kerülnünk őket, és meg kell találnunk a lehetőségeket a szolgáltatások szokásos módon történő összekapcsolására. A nagy kínai tűzfal például blokkol néhány VPN-t Kínán belül és kívül egyaránt.

Természetesen a VPN alagutakon áthaladó adatok nem láthatók. A kifinomult tűzfalak azonban jól kihasználják a DPI technikákat a csomagok visszafejtésére, még az SSL titkosítással titkosított csomagok esetében is.

A probléma megoldásának többféle módja van, de a legtöbb esetben magának a szervernek a beállításait kell módosítani. Ebben a cikkben megvizsgáljuk az Ön számára elérhető különféle módszereket. Ha el szeretné rejteni a VPN-jeleket, és nincs 443-as port továbbítása, vegye fel a kapcsolatot a VPN-szolgáltatóval, és nézze meg, hogy tudnak-e az alábbi megoldások valamelyikével szolgálni.

Ez az egyik legtöbb egyszerű módokon. Nincs szükség összetett szerverbeállításra a VPN-forgalom 443-as porton történő továbbításához.

Ne feledje, hogy alapértelmezés szerint a VPN-t használja TCP port 80. A tűzfalak általában ellenőrzik a 80-as portot, és megakadályozzák, hogy a titkosított forgalom áthaladjon rajta. A HTTPS alapértelmezés szerint a 443-as porton keresztül irányítja át az adatokat. Ezt a portot olyan webóriások is használják, mint a Twitter, a Gmail, a bankok és más források is működnek vele.

Az OpenVPN a HTTPS-hez hasonlóan SSL titkosítást használ, és a 443-as port használatakor meglehetősen nehéz felismerni. A letiltása megakadályozza az internet használatát, ezért nem alkalmas az internetes cenzorok számára.

A továbbítást szinte minden VPN-kliens támogatja, így könnyen átválthat a 443-as portra. Ha VPN-szolgáltatója nem kínálja ezt a lehetőséget a kliensben, azonnal fel kell vennie velük a kapcsolatot.

Sajnos az OpenVPN nem használja szabványos módszer SSL, így ha mély csomagellenőrzési módszert használnak, mint például Kínában, akkor a titkosított forgalmat felismerik. Ebben az esetben további védőfelszerelésre lesz szüksége.

A szerver homályosítással titkosítja az adatokat, elhomályosítja a kódot, és nem teszi lehetővé az OpenVPN használatának meghatározását. Ezt a stratégiát használja a Tor a blokkolás megkerülésére Kínában. Az OpenVPN titkosítása elérhető

Az Obfsproxy telepítést igényel mind az ügyfélszámítógépen, mind a VPN-kiszolgálón. Természetesen ez nem olyan biztonságos, mint az alagútkezelési módszerek, a forgalom nincs titkosítva, de a csatorna nem túl zsúfolt. Ez nagyszerű az olyan országok felhasználói számára, mint Szíria vagy Etiópia, ahol problémák vannak az internet-hozzáféréssel. Az Obfsproxy meglehetősen könnyen beállítható és telepíthető, ami határozott előny.

A Socket Security Protocol (SSL) hatékonyan helyettesítheti az OpenVPN-t. Sok proxyszerver használja a kapcsolat biztosítására. Ezenkívül ez a protokoll teljesen elrejti a VPN használatát. Mivel az OpenVPN TLS vagy SSL titkosításon alapul, ez a protokoll nagyban különbözik a szabványos SSL csatornáktól, és csomagbányászattal nem nehéz felismerni. Ennek elkerülése érdekében hozzáadhat egy további titkosítási réteget, mivel a DPI nem ismeri fel az SSL-csatornák független rétegeit.

Természetesen mély elemzés nélkül az OpenVPN nem különbözik a szabványos SSL forgalomtól. A biztonság javítható a 443-as port továbbításával. Azonban olyan országokban, mint Kína vagy Irán, ez nem lesz elég. Az ilyen országok kormányai összetett intézkedéscsomagokat dolgoztak ki az internetes forgalom nyomon követésére. Feltétlenül vegye figyelembe ezeket a tényezőket, hogy elkerülje a felesleges problémákat.

Megértjük az "anonimitás" alapjait a hálózatban.

A cikk segít eldönteni, hogy konkrétan VPN-re van-e szüksége, és kiválasztani a szolgáltatót, valamint beszélni fog a technológia buktatóiról és alternatíváiról.

Ez az anyag csak egy történet a VPN-ről a szolgáltatók áttekintésével, általános fejlesztésre és kisebb mindennapi problémák megoldására. Nem fogja megtanítani Önnek, hogyan érheti el a teljes névtelenséget a hálózaton és a 100%-os adatvédelmet.

Virtuális magán hálózat(virtuális privát hálózat) olyan eszközök hálózata, amelyek egymásra épülnek, és amelyen belül a titkosítási technológiáknak köszönhetően biztonságos adatcserecsatornák jönnek létre.

A VPN-kiszolgáló kezeli a felhasználói fiókokat ezen a hálózaton, és belépési pontként szolgál az internethez. A titkosított forgalmat továbbítják rajta.

Az alábbiakban azokról a szolgáltatókról fogunk beszélni, amelyek hozzáférést biztosítanak a VPN-kiszolgálókhoz különböző országok. De először nézzük meg, miért van erre szükség?

Milyen esetekben van szüksége egy törvénytisztelő orosznak más IP-re?

A VPN-szolgáltató nem ment meg a kormányzati üldözéstől, de megóv a következőktől:

Az internet-hozzáférés sebessége VPN-szolgáltató használatakor alacsonyabb lehet, mint anélkül. Először is, ez az ingyenes VPN-ekre vonatkozik. Ezenkívül instabil lehet: a napszaktól vagy a kiválasztott szerver helyétől függően.

A VPN-szolgáltató leállásokat tapasztalhat. Főleg, ha kicsi és kevéssé ismert.

A leggyakoribb probléma: a vpn lekapcsolódott, és nem szólt senkinek. Szükséges nyom hogy a kapcsolata blokkolva legyen a szerverrel kapcsolatos problémák esetén.

Ellenkező esetben a következő lehet: rosszindulatú megjegyzéseket írsz lakástársad cikkéhez, és a VPN csendben kikapcsolt, és megjelent a valódi IP az adminisztrációs panelen, lemaradtál róla, a szomszéd pedig észrevette, és bosszútervet készít.

A forgalommal kapcsolatos információkat megosztjuk egy harmadik féllel. A VPN-szolgáltatókat gyakran kérdezik az interjúk során: „Vezel naplót?” Azt mondják: "Nem, nem, természetesen nem!" De senki sem hisz nekik. És ennek megvannak az okai.

BAN BEN licencszerződések sok VPN-szolgáltató nyíltan kijelenti, hogy a felhasználónak nincs joga szerzői jogok megsértésére, hackerprogramok futtatására, spam küldésére, és jogsértés esetén a fiókját visszatérítés nélkül blokkolják. Példa: ExpressVPN szolgáltatási feltételek. Ebből következik, hogy a felhasználó tevékenységei a hálózatban vezérelve vannak.

Néhány ügyes VPN-szolgáltató, például az Astrill, SMS-es megerősítést igényel az aktiváláshoz. fiókot(orosz számoknál nem működik). Szeretné elrejteni IP-címét és titkosítani a forgalmat? Rendben, de hagyj egy számot minden esetre.

És a fiókok regisztrálásakor a kérdőívek néha felesleges kérdésekkel vannak megterhelve. Például miért van szüksége egy VPN-szolgáltatónak egy személy irányítószámára? Csomagokat küldeni az újévre?

A felhasználó személyazonossága is Lehetáltal azonosított bankkártyák(vagy fizetési rendszerek pénztárcáin keresztül, amelyeken keresztül a virtuális kártyákat feltöltik). Egyes VPN-szolgáltatók kriptovaluták fizetésként történő elfogadásával csábítják a felhasználókat. Ez plusz az anonimitásért.

VPN-szolgáltatók – legalább egy fillért egy tucat. Végül is ez egy jövedelmező üzlet, alacsony belépési küszöb mellett. Ha feltesz egy ilyen kérdést a fórumon, akkor futni fognak a szolgáltatások tulajdonosai és megtelnek a hirdetésükkel.

A választás megkönnyítése érdekében létrehoztuk a bestvpn.com webhelyet, ahol a VPN-szolgáltatók értékeléseit és értékeléseit teszik közzé.

Röviden beszélni legjobb VPN szolgáltatások(a bestvpn.com szerint), akik rendelkeznek iOS-alkalmazással.

96 város 78 országban. 30 napos pénzvisszafizetési garancia szolgáltatáskimaradás esetén. Vannak alkalmazások OS X, Windows, iOSés Android. Egyszerre 5 eszközzel dolgozhat.

Ár: havi 9,99 és 12,95 dollár között (a fizetési időszaktól függően).

25 ország. Vannak alkalmazások OS X, Windows, projekt honlapja.

Ár: havi 2,50 és 6,95 dollár között (a fizetési időszaktól függően).

Több mint 60 országban. Vannak VPN-kliensek ehhez iOS, Android, Windows, Mac, Ubuntu, Chromebook és útválasztók. Egyszerre több eszközzel is lehet dolgozni.

Nagyon érdekes marketingfogás nál nél . Azt javasolják, hogy a titkosított forgalmat ne egy, hanem két vagy három szerveren keresztül futtassák.

A véleményem erről a kérdésről a következő: ha VPN-re csak azért van szükség, hogy elrejtse, melyik országból származik, akkor ennek nincs értelme. És ha tényleg van valami elrejtenivaló, akkor van értelme egyszerre három külföldi szerveren átvinni?

A Tor hálózaton a forgalom több független szerveren keresztül történik a világ különböző részein titkosított formában. Ez megnehezíti a felhasználó eredeti IP-címének meghatározását. Ross Ulbricht (a Selyemút tulajdonosa) tanulságos története azonban arra emlékeztet, hogy az amerikai titkosszolgálatok sok mindenre képesek.

Előnyök:

Mínuszok:

Az osztály dolgozói rendkívül elégedetlenek amiatt, hogy az oroszok névtelenségre törekednek a hálózaton. Nemrég a Roskomnadzor szóvivője „társadalmi söpredéknek” nevezte a Tor-felhasználókat, maga az ügynökség pedig az anonimizálók betiltását szorgalmazza. De az oroszok nem hallgatnak az ilyen véleményekre. Egor Minin (a RuTracker alapítója) azt állítja, hogy erőforrásának felhasználóinak fele megkerülheti a blokkolást.

Mindenki számára világos, hogy a szolgáltatója tisztában van minden mozgásával az interneten, gyakran vannak olyan történetek, amelyek szerint a cég alkalmazottai figyelik az ügyfélforgalmat. Hogyan történik ez, elkerülhető?

Az Orosz Föderáció szolgáltatóinak elemezniük kell a felhasználói forgalmat az orosz jogszabályoknak való megfelelés érdekében. Különösen a 2003. július 7-i N 126-FZ szövetségi törvény (2017. december 5-én módosított) „A kommunikációról” 1.1.

A hírközlési szolgáltatók kötelesek az operatív keresési tevékenységet vagy biztonságot végző, felhatalmazott állami szerveket biztosítani Orosz Föderáció, információk a kommunikációs szolgáltatások felhasználóiról és a számukra nyújtott kommunikációs szolgáltatásokról, valamint a szövetségi törvények által meghatározott esetekben az e szervekre ruházott feladatok ellátásához szükséges egyéb információk.

Maga a szolgáltató természetesen nem tárol forgalmat. Ennek feldolgozását és osztályozását azonban elvégzi. Az eredmények naplófájlokba kerülnek.

Az alapvető információk elemzése ben történik automatikus üzemmód. Általában a kiválasztott felhasználó forgalma tükröződik a SORM szervereken (operatív keresési intézkedések eszköze), amelyeket a Belügyminisztérium, az FSB stb. felügyel, és az elemzés már ott történik.

Integrált rész modern rendszerek A SORM-2 egy kör alakú adattároló puffer. Tárolnia kell a szolgáltatón áthaladó forgalmat az elmúlt 12 órában. A SORM-3-at 2014 óta vezetik be. Fő különbsége egy további tárhely, amelynek hároméves archívumot kell tartalmaznia az összes számlázásról és az összes kapcsolati naplóról.

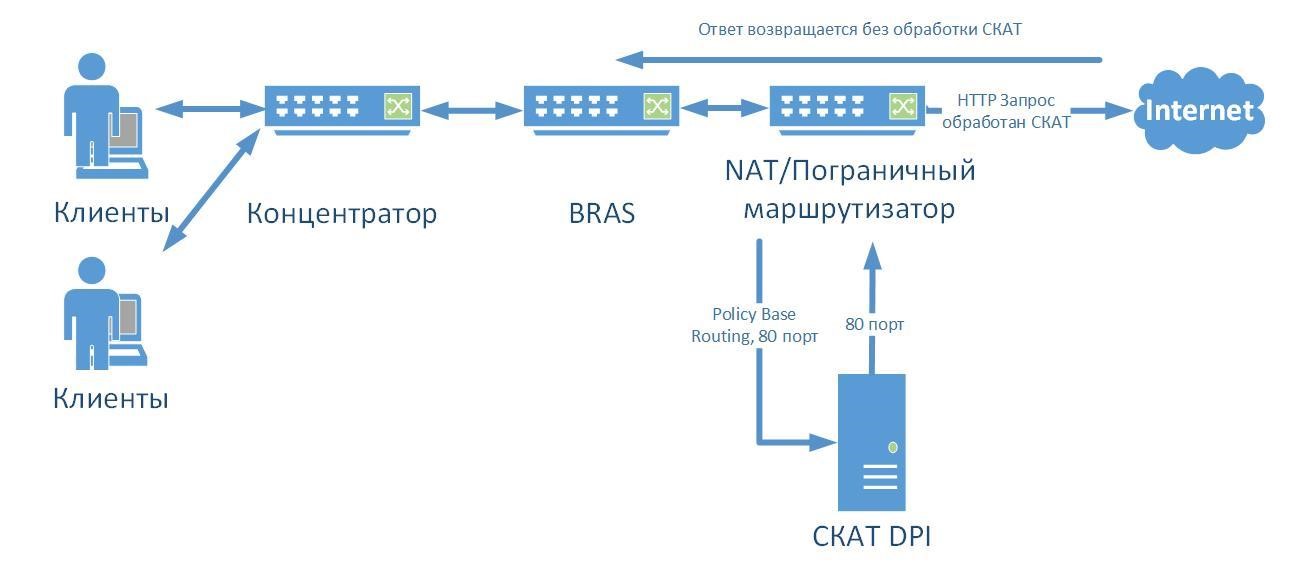

Áramköri példa a VAS Experttől

Áramköri példa a VAS Experttől

A DPI (Deep Packet Inspection) a SORM részeként vagy külön is használható. Ezek olyan rendszerek (általában hardver és szoftver rendszerek - hardver speciális szoftverrel), amelyek az OSI hálózati modell első (fizikai, bites) szintjein kívül minden szinten működnek.

A legegyszerűbb esetben a szolgáltatók a DPI-t használják az erőforrásokhoz (különösen a Roskomnadzor „fekete” listáján szereplő webhelyek oldalaihoz) a „A gyermekeknek a káros információkkal szembeni védelméről szóló törvény módosításáról szóló 139. sz. szövetségi törvény értelmében” való hozzáférés szabályozására. egészségükre és fejlődésükre" vagy torrentek). De általánosságban elmondható, hogy a megoldás alkalmazható a forgalom leolvasására.

A DPI ellenzői azt állítják, hogy a magánélethez való jogot az alkotmány rögzíti, és a technológia sérti a hálózatsemlegességet. De ez nem akadályozza meg a technológia gyakorlati alkalmazását.

A DPI könnyen elemzi a titkosítatlan HTTP, FTP protokollokon keresztül továbbított tartalmat.

Egyes rendszerek heurisztikákat, közvetett jeleket is használnak, amelyek segítik a szolgáltatás azonosítását. Ilyenek például a forgalom időbeli és numerikus jellemzői, valamint speciális bájtsorozatok.

A HTTPS nehezebb. Azonban a TLS-szinten, az 1.1-es verziótól kezdve, amelyet ma gyakran használnak HTTPS-titkosításra, Domain név az oldalt tisztán továbbítják. Így a szolgáltató megtudhatja, melyik domaint látogatta meg. De hogy mit csináltak ott, azt a privát kulcs nélkül nem fogja tudni.

Mindenesetre a szolgáltatók nem ellenőriznek mindenkit

Túl költséges. De elméletileg igény szerint monitorozhatják valakinek a forgalmát.

Amit a rendszer (vagy őrnagy elvtárs) feljegyzett, azt általában manuálisan vizsgálják. De leggyakrabban a szolgáltatónak nincs SORM-ja (főleg, ha kis szolgáltatóról van szó). Mindent a hétköznapi alkalmazottak keresnek és találnak meg egy naplókkal ellátott adatbázisban.

A torrent kliens és a tracker általában a HTTP protokoll használatával cserélnek adatokat. Ez egy nyílt protokoll, ami azt jelenti, lásd fent: felhasználói forgalom megtekintése MITM támadás segítségével, elemzés, visszafejtés, blokkolás DPI használatával. A szolgáltató rengeteg adatot megvizsgálhat: mikor kezdődött vagy fejeződött be a letöltés, mikor indult a terjesztés, mekkora forgalom oszlott el.

Sidereket nehezebb találni. Leggyakrabban ilyen esetekben maguk a szakemberek is társakká válnak. A vetőgép IP-címének ismeretében a peer értesítést küldhet a szolgáltatónak a disztribúció nevével, címével, a terjesztés kezdő időpontjával, a vetőgép tényleges IP-címével stb.

Eddig biztonságos Oroszországban - minden törvény korlátozza a nyomkövetők és a kalóz tartalom más terjesztőinek adminisztrációját, de nem a hétköznapi felhasználókat. Egyes európai országokban azonban a torrentek használata komoly bírságokkal jár. Szóval ha külföldre mész, ne kapkodj el.

A szolgáltató akkor látja a megnyitott URL-t, ha elemzi a kapott csomagok tartalmát. Ez megtehető például MITM támadás ("man-in-the-middle" támadás, ember a közepén) segítségével.

A csomagok tartalmából megkaphatja a keresési előzményeket, elemezheti a lekérdezési előzményeket, sőt a levelezést és a jelszavas bejelentkezéseket is elolvashatja. Kivéve persze, ha a webhely titkosítatlan HTTP-kapcsolatot használ az engedélyezéshez. Szerencsére ez egyre ritkább.

Ha az oldal HTTPS-sel működik, akkor a szolgáltató csak a szerver IP-címét és a domain nevét, valamint a hozzá való kapcsolódás idejét és a forgalom nagyságát látja. A többi adat titkosítva van, és nem lehet visszafejteni a privát kulcs nélkül.

A szolgáltató minden esetben látja az Ön MAC-címét. Pontosabban a hálózatához csatlakozó eszköz MAC címe (és ez lehet, hogy nem is számítógép, hanem például router). Az a tény, hogy sok szolgáltatónál az engedélyezést bejelentkezési név, jelszó és MAC-cím végzi.

De sok útválasztó MAC-címe manuálisan módosítható. Igen, és a számítógépeken a MAC-cím hálózati adapterállítsa be kézzel. Tehát ha ezt az első engedélyezés előtt teszi meg (vagy módosítja később, és kéri a fiók újrakötését egy új MAC-címre), a szolgáltató nem fogja látni a valódi MAC-címet.

Ha VPN-t használ, akkor a szolgáltató látja, hogy a titkosított forgalmat (nagy entrópia együtthatóval) egy adott IP-címre küldik. Ezenkívül megtudhatja, hogy az ebből a tartományból származó IP-címeket VPN-szolgáltatásokhoz értékesítik.

A VPN-szolgáltatásból származó forgalom hova megy, a szolgáltató nem tudja automatikusan nyomon követni. De ha összehasonlítja az előfizető forgalmát bármely szerver forgalmával időbélyegek alapján, további nyomon követést végezhet. Csak bonyolultabb és drágább műszaki megoldásokat igényel. Unalomból biztosan senki nem fog ilyet fejleszteni és használni.

Előfordul, hogy a VPN hirtelen „leesik” - ez bármikor és bármely operációs rendszeren megtörténhet. Miután a VPN leállt, a forgalom automatikusan elindul, és a szolgáltató elemezheti azt.

Fontos, hogy még ha a forgalomelemzés azt mutatja is, hogy folyamatosan túl sok csomag megy egy olyan IP-címre, amely potenciálisan a VPN-hez tartozhat, akkor sem fog elrontani semmit. Nem tilos a VPN használata Oroszországban - tilos ilyen szolgáltatásokat nyújtani a Roskomnadzor „fekete listájáról” szereplő webhelyek megkerülésére.

Amikor Toron keresztül csatlakozik, az internetszolgáltató titkosított forgalmat is lát. És fejtse meg, hogy mit csinál az interneten Ebben a pillanatban, nem tud.

A VPN-ekkel ellentétben, ahol a forgalom általában hosszú időn keresztül ugyanarra a szerverre irányul, a Tor automatikusan megváltoztatja az IP-címeket. Ennek megfelelően a szolgáltató a titkosított forgalomból és a gyakori címváltásokból megállapíthatja, hogy valószínűleg Tor-t használt, majd ezt tükrözi a naplókban. De jogilag sem kapsz érte semmit.

Ugyanakkor valaki csak akkor használhatja az Ön IP-címét a Tor hálózatban, ha a beállításokban konfigurálta az Exit Node-ot.

Ez a mód nem segít elrejteni a forgalmat az internetszolgáltató elől. Ez azért szükséges, hogy úgy tegyen, mintha nem használta volna a böngészőt.

Nincs mentve inkognitó módban sütiket, webhelyadatok és böngészési előzmények. Az Ön tevékenységét azonban a szolgáltató látja, Rendszergazdaés a felkeresett webhelyek.

A szolgáltató sokat tud rólad, ha nem is mindent. A kisvállalatok költségvetése azonban nem teszi lehetővé DPI-berendezések vásárlását, SORM telepítését vagy hatékony felügyeleti rendszer felállítását.

Ha nyíltan tesz jogi lépéseket az interneten, és olyan cselekmények esetén, amelyek bizalmas kezelést igényelnek, VPN-t, Tor-t vagy más anonimitási eszközt használ, minimális a valószínűsége annak, hogy a szolgáltató és a speciális szolgáltatások „ceruzára kerüljenek”. De csak a 100%-os jogi lépések adnak 100%-os garanciát.

Ma arról fogunk beszélni, hogy a szolgáltató milyen adatokat tárol a felhasználóról, valamint általában arról, hogy mit tudhat és mit nem. Láthatja például, hogy milyen webhelyeket keres fel? És miért figyeli a szolgáltató a felhasználókat?

Ma arról fogunk beszélni, hogy a szolgáltató milyen adatokat tárol a felhasználóról, valamint általában arról, hogy mit tudhat és mit nem. Láthatja például, hogy milyen webhelyeket keres fel? És miért figyeli a szolgáltató a felhasználókat?

Általánosságban elmondható, hogy a szolgáltatókkal ez nem ilyen egyszerű, nekik törvény szerint meg kell hallgatniuk a felhasználói forgalmat - sértenek-e törvényt, mit csinálnak ott, persze nem nézik, de rögzítik a fő adatokat, az emberek nem ellenőrizze ok nélkül módban).

Remélem találtál néhány hasznos választ

Bármely rendszergazda előbb-utóbb utasítást kap a vezetőségtől: "számolja ki, ki megy a hálózatra és mennyit tölt le." A szolgáltatóknál kiegészül a "bárki beengedése, fizetés felvétele, hozzáférés korlátozása" feladatokkal. Mit kell számolni? Hogyan? Ahol? Sok a töredékes információ, nem strukturáltak. A kezdő adminisztrátort megkíméljük az unalmas keresgéléstől azzal, hogy általános ismeretekkel látjuk el, ill Hasznos Linkek anyagokhoz.

Ebben a cikkben megpróbálom leírni a hálózati forgalom gyűjtésének, elszámolásának és ellenőrzésének megszervezésének alapelveit. Megfontoljuk a probléma problematikáját, és felsoroljuk lehetséges módjai információk lekérése a hálózati eszközökről.

Ez az első elméleti cikk a forgalmi és informatikai erőforrások összegyűjtésével, elszámolásával, kezelésével és számlázásával foglalkozó cikksorozatban.

IP-csomag vezetékes (vagy rádiós) továbbításához hálózati eszközök kénytelenek egy Layer 2 (L2) protokollcsomagba „csomagolni” (bekapszulázni). A leggyakoribb ilyen típusú protokoll az Ethernet. A tényleges átvitel "a vezetékre" az 1. szinten történik. Általában a hozzáférési eszköz (router) nem elemzi a csomagfejléceket 4-nél magasabb szinten (kivételt képeznek az intelligens tűzfalak).

Az adatcsomagok L3 és L4 fejlécéből a címek, portok, protokollok és hosszszámlálók mezőiből származó információk alkotják azt a „forrásanyagot”, amelyet a forgalom elszámolásában és kezelésében használnak. Az átadandó információ tényleges mennyisége az IP-fejléc Length mezőjében található (beleértve magának a fejlécnek a hosszát is). Egyébként az MTU-mechanizmus miatti csomagtöredezettség miatt a továbbított teljes adatmennyiség mindig nagyobb, mint a hasznos adatmennyiség.

A számunkra ebben az összefüggésben számunkra érdekes IP és TCP/UDP mezők teljes hossza a teljes csomaghossz 2...10%-a. Ha ezeket az információkat kötegenként dolgozza fel és tárolja, akkor nem lesz elegendő erőforrás. Szerencsére a forgalom túlnyomó többsége úgy van felépítve, hogy a külső és belső hálózati eszközök közötti „párbeszédek” halmazából, az úgynevezett „folyamokból” áll. Például egyetlen átviteli műveleten belül email (SMTP protokoll) megnyílik egy TCP-munkamenet a kliens és a szerver között. Állandó paraméterkészlet jellemzi (Forrás IP-cím, Forrás TCP-port, Cél IP-cím Cél TCP-port). Az információ csomagonkénti feldolgozása és tárolása helyett sokkal kényelmesebb az áramlási paraméterek (címek és portok) tárolása, valamint További információ– az egyes irányban továbbított csomagok hosszának száma és összege, opcionális munkamenet időtartama, útválasztó interfész indexei, ToS mező értéke stb. Ez a megközelítés előnyös a kapcsolatorientált protokollok (TCP) esetében, ahol lehetőség van a munkamenet befejezésének pillanatában kifejezett lehallgatásra. Azonban még a nem munkamenet-orientált protokollok esetében is lehetséges egy adatfolyam-rekord összesítése és logikai befejezése, például időtúllépéssel. Az alábbiakban egy kivonat a saját számlázási rendszerünk SQL-adatbázisából, amely információkat naplóz a forgalmi folyamatokról:

Figyelembe kell venni azt az esetet, amikor a hozzáférési eszköz címfordítást (NAT, maszkolás) hajt végre a számítógépek internetéhez való hozzáférés megszervezése érdekében. helyi hálózat egyetlen, külső, nyilvános IP-cím használatával. Ebben az esetben egy speciális mechanizmus végzi az IP-címek és a forgalmi csomagok TCP / UDP portjainak helyettesítését, lecserélve a belső (az interneten nem irányítható) címeket a dinamikus fordítási táblázata szerint. Ebben a konfigurációban emlékezni kell arra, hogy a belső hálózati gazdagépeken lévő adatok helyes rögzítése érdekében a statisztikákat olyan módon és olyan helyen kell gyűjteni, ahol a fordítási eredmény még nem „anonimizálja” a belső címeket.

Hogyan kell beállítani egy ilyen szervert, címfordítást és útválasztást, sokat írtak. Érdekel bennünket a következő logikus lépés - információ arról, hogyan szerezzünk információt az ilyen szerveren áthaladó forgalomról. Három általános módszer létezik:

A libpcap külső támogatást igényel operációs rendszer ami jelenleg egyetlen könyvtár telepítésében merül ki. Ebben az esetben a csomagokat gyűjtő alkalmazás (felhasználói) programnak:

Csomag továbbításakor a kiválasztott interfészen keresztül, a szűrő áthaladása után ez a funkció olyan puffert kap, amely Ethernet, (VLAN), IP stb. fejlécek, teljes méret Snaplen-ig. Mivel a libcap könyvtár csomagokat másol, nem lehet blokkolni vele azok áthaladását. Ebben az esetben a forgalomgyűjtő és feldolgozó programnak alternatív módszereket kell alkalmaznia, például parancsfájlt kell hívnia, hogy a megadott IP-címet a forgalomblokkolási szabályba helyezze.

Mivel az IP-csomagot nem másolják, hanem elküldik az elemzőszoftvernek, lehetővé válik annak „kiadása”, és ezáltal egy bizonyos típusú forgalom teljes vagy részleges korlátozása (például egy kiválasztott helyi hálózati előfizető számára). Ha azonban az alkalmazás nem válaszol a kernelnek a döntéséről (például lefagy), akkor a kiszolgálón keresztüli forgalom egyszerűen blokkolódik.

Meg kell jegyezni, hogy a leírt mechanizmusok jelentős mennyiségű továbbított forgalom mellett túlzott terhelést okoznak a szerveren, ami az adatok folyamatos másolásával jár a kernelből a felhasználói programba. Ez a hiányosság megfosztja az operációs rendszer kernel szintjén történő statisztikagyűjtés módszerét, a alkalmazási programösszesített statisztikák a NetFlow protokollról.

A forgalommal kapcsolatos információ mennyisége több nagyságrenddel kisebb, mint maga a forgalom, ami különösen fontos a nagy és elosztott hálózatokban. Természetesen lehetetlen blokkolni az információátadást a netflow statisztikák gyűjtésekor (ha nem használ további mechanizmusokat).

Jelenleg ennek a protokollnak a továbbfejlesztése egyre népszerűbb - a 9-es verzió, amely az áramlási rekord sablon struktúráján alapul, más gyártók eszközeinek megvalósítása (sFlow). A közelmúltban elfogadták az IPFIX szabványt, amely lehetővé teszi a statisztikák továbbítását mélyebb szintű protokollokon (például alkalmazástípusonként).

A netflow források (ügynökök, próbák) megvalósítása elérhető PC routerek számára, mind a fent leírt mechanizmusok szerint működő segédprogramok formájában (flowprobe, softflowd), mind pedig közvetlenül az operációs rendszer kernelébe beépítve (FreeBSD: ng_netgraph , Linux: ) . Szoftveres útválasztók esetében a netflow statisztikai adatfolyam fogadható és helyileg feldolgozható magán az útválasztón, vagy elküldhető a hálózaton keresztül (átviteli protokoll – UDP-n keresztül) a fogadó eszközre (gyűjtő).

A gyűjtőprogram egyszerre több forrásból is tud információt gyűjteni, így még átfedő címterek esetén is képes megkülönböztetni azok forgalmát. Segítséggel további pénzeszközök, mint például az nprobe, lehetőség van további adataggregáció, folyam bifurkáció vagy protokollkonverzió végrehajtására is, ami egy nagy és elosztott hálózat több tucatnyi routerrel történő kezelésénél fontos.

A netflow export funkciók támogatják a Cisco Systems, a Mikrotik és néhány más útválasztót. Hasonló funkcionalitást (más exportprotokollokkal) minden nagyobb hálózati berendezésgyártó támogatja.

Természetesen a SPAN portot magán a hozzáférési eszközön (routeren) is beállíthatja, ha lehetővé teszi - Cisco Catalyst 6500, Cisco ASA. Íme egy példa egy ilyen konfigurációra egy Cisco kapcsolóhoz:

monitor session 1 forrás vlan 100 ! honnan szerzünk csomagokat

monitor session 1 cél interfész Gi6/3! hova szállítjuk a csomagokat?

Összegezzük egy kicsit. A gyakorlatban van nagyszámú módszerek az Ön által kezelt hálózat (ügyfelekkel vagy irodai előfizetőkkel) összekapcsolására a külső hálózati infrastruktúrával, számos hozzáférési eszköz – szoftveres és hardveres útválasztók, switchek, VPN szerverek – használatával. Azonban szinte minden esetben ki lehet találni egy olyan sémát, amikor a hálózaton keresztül továbbított forgalomról szóló információk szoftverre, ill. hardver elemzése és kezelése. Az is lehetséges, hogy ez az eszköz lehetővé teszi Visszacsatolás a hozzáférési eszközzel, intelligens hozzáférés-korlátozó algoritmusokat alkalmazva az egyes kliensekhez, protokollokhoz stb.

Ezzel az anyagelemzés véget ért. A megoldatlan témák közül: