Vissza a kérdéshez információ biztonság, idén egy jól ismert, ellenőrzésre szakosodott disztribúciós készlet információs rendszerek erős BackTrack linux visszatért a Debian platformra és néven vált ismertté Kali Linux. Nem tudom miért csinálták, de érdemes letölteni és kipróbálni.

A Kali Linux áttekintése

Kezdjük azzal a ténnyel, hogy a Kali Linux is "élő terjesztés", és DVD-ről vagy flash meghajtóról való futtatásra tervezték. Telepíthető számítógépe vagy laptopja lemezére is, de ellenjavallt fő rendszerré tenni. A fejlesztők azt mondják, hogy a Kali általában támogatni fogja ARM architektúra, amely lehetővé teszi, hogy táblagépeken és telefonokon dolgozzon, nos, ezt később ellenőrizzük, amikor megjelennek az ezeken az eszközökön való indítási kézikönyvek.

A fejlesztők azt állítják, hogy a Kali Linux előrelépést jelent a BackTrack-hez képest a stabilitás és a programok kiválasztásának megközelítése felé.

A Kalit letöltheti a hivatalos webhelyről, szabadon elérhető, és tökéletesen nyúlik torrent fájlként.

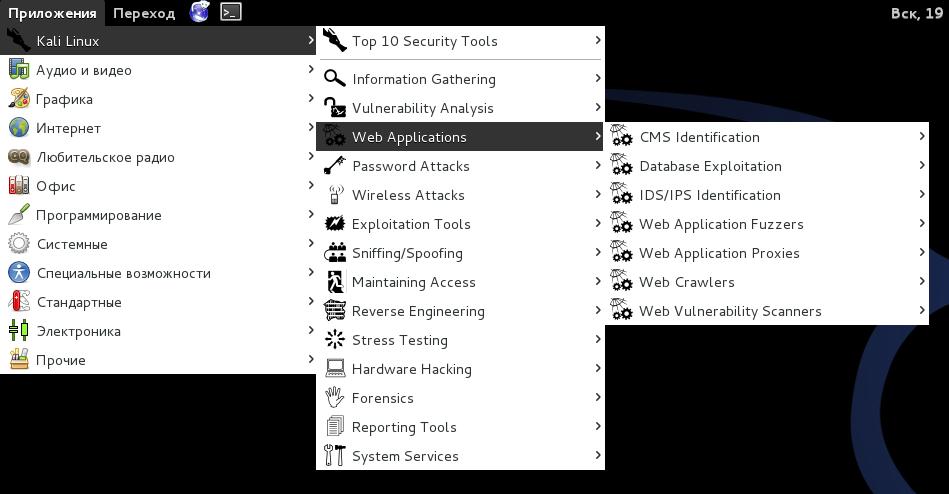

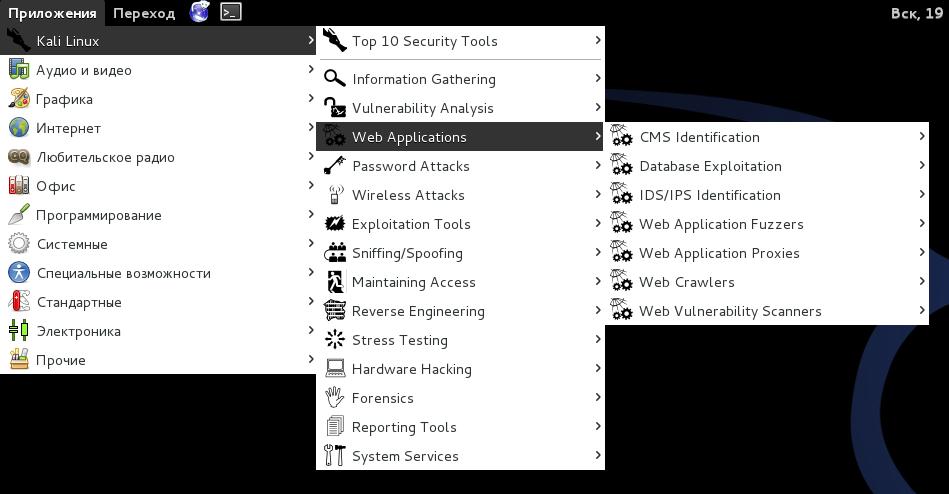

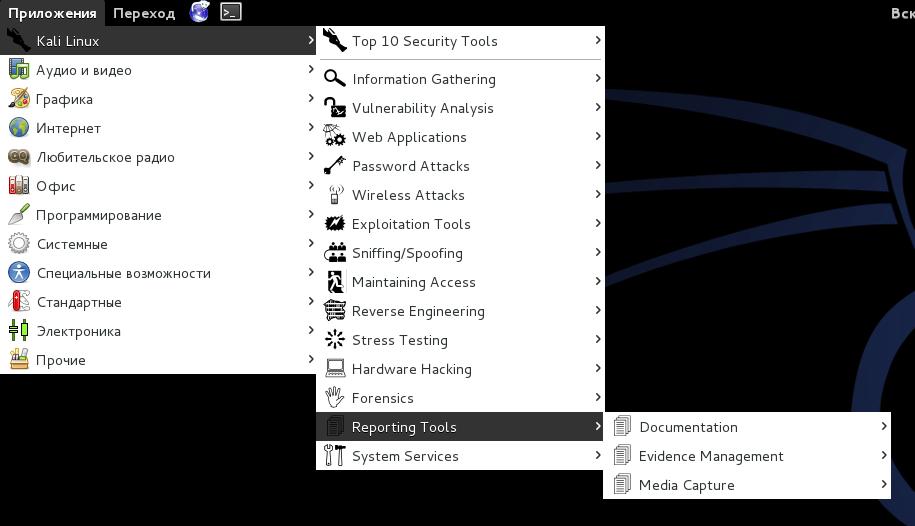

A menüben minden eléggé átgondolt, a főbb "hacker" eszközöket egy helyre gyűjtötték és csoportokra osztották. Megpróbálom elmondani a Kali linux programok összetételét (az 1.0.4-es verzióra vonatkozik).

Információgyűjtés

A menü ezen része programokat és segédprogramokat kombinál a cél infrastruktúrával kapcsolatos információk gyűjtésére. Segítségükkel pontosan meghatározhatja, hogy mely csomópontok és szolgáltatások futnak a hálózaton, mely operációs rendszerek vannak telepítve, és hogyan védi a hálózatot. Ez nagyon fontos része az infrastruktúra elleni támadásnak, ezért az összes almenüt részletesen kitérek.

- DNS-elemzés (12 program) Ez a rész a DNS-szolgáltatás elemzésére szolgáló programokat tartalmaz, amelyek hasznosak a támadott infrastruktúra tanulmányozásához. Például a DNSmap és az Nmap lehetővé teszi a használatát DNS szerverek feltérképezni a cél infrastruktúrát.

- Az IDS/IPS Indentificator programcsoport lehetővé teszi a vállalati szegmensben nagyon népszerű behatolásjelző rendszerek észlelését és ellensúlyozását, amelyek célja, hogy értesítsék a rendszergazdákat az infrastruktúrájukat ért támadásokról.

- A Live Host Identifier (25 program és segédprogram) eszközöket gyűjtött össze a hálózaton lévő gazdagépek azonosításához, ezek a programok lehetővé teszik a számítógépek és más aktív berendezések észlelését és azonosítását a hálózaton. Ez szükséges a támadás megfelelő eszközeinek kiválasztásához és annak vektorának meghatározásához.

- A Network Scanners egy olyan programcsomag, amely továbbra is megoldja a lábnyom (footprinting) problémáját (angol. Footprinting, a biztonsági infrastruktúra feltérképezése - csomópontok száma, szerepük, operációs rendszerek típusai, hálózaton futó szolgáltatások stb.). Segítenek felépíteni egy hálózati térképet.

- Az OS Fingerprinting szinte ugyanazokat a segédprogramokat gyűjtötte össze, mint a Hálózati szkennerek menüben, és ez nem meglepő, mivel ezek a segédprogramok ugyanazt a problémát oldják meg, de ezúttal arra utalunk, hogy ezek segítségével meghatározható az operációs rendszer verziója a célállomáson. .

- Az OSINT Analysis menüjét elég nehéz megmagyarázni, elég, ha azt mondjuk, hogy a wikipédia számomra az OSINT-t "Intelligencia alapúnak" írta. nyílt források(angol Nyílt forráskódú intelligencia, OSINT). Az amerikai hírszerzés egyik hírszerzési tudománya. Tartalmazza a nyilvánosan elérhető forrásokból nyert információk keresését, kiválasztását, összegyűjtését és elemzését. A titkosszolgálati közösségben a "nyílt" kifejezés egy forrás nyilvános elérhetőségét jelenti (szemben a titkos és korlátozott forrásokkal), nem kapcsolódik a fogalomhoz. nyílt forráskód vagy a nyilvános hírszerzés." Ez a menü a forgalom elemzésére és annak összetételére vonatkozó következtetések levonására szolgál. Például a CaseFile lehetővé teszi, hogy gyorsan hozzáadjon, összekapcsoljon és elemezzen adatokat valódi emberek és csoportok interakciójáról, miközben egy projekten vagy ugyanazon az intézményen/részlegen dolgozik. Vagy például a Metagoofil - egy információgyűjtő eszköz, amely a célvállalathoz tartozó hivatalos dokumentumok (PDF, DOC, XLS, PPT, DOCX, PPTX, XLSX) metaadatainak kinyerésére szolgál. Remélem, megérti ezeknek a segédprogramoknak a jelentését, de ha nem, akkor valószínűleg nem lesznek hasznosak az Ön számára.

- Route Analisis - ugyanazokat a segédprogramokat gyűjtötte össze a lábnyom-követéshez, nincs itt semmi különösebb elemzés - a menüt útvonalelemzésnek fordítják.

- Szolgáltatási ujjlenyomat - összegyűjtött segédprogramok, amelyek segítenek azonosítani a vállalatban futó szolgáltatásokat. Sok program már szerepelt a korábbi menükben.

- SMB Analysis – elemzési programok hálózati erőforrások Ablakok.

- SMTP Analysis - levelezőkliensek forgalmának elemzésére szolgáló programok (konkrétan a kimenő SMTP tarifák).

- SNMP Analysis - az SMTP felügyeleti protokollt támogató eszközök elemzésére szolgáló programok, ezek lehetnek switchek, útválasztók, szerverek, munkanyomtatók, állomások, modem rackek stb.

- SSL Analysis - szolgáltatások elemzése SSL használatával (Eng. Secure Sockets Layer – a biztonságos socket szintje). Példaként: az sslcaudit egy olyan eszköz, amely automatizálja az SSL/TLS-kliensek MITM-támadásokkal szembeni ellenállásának tesztelését.

- Telefony Analysis és VOIPAanalysis - 2 programból álló menü. Ász. A program TFTP-szerverek keresésére szolgál, amelyek általában VOIP-eszközök konfigurációit tartalmazzák. Az Enumiax segít összeállítani az Asterisk felhasználók listáját.

- Forgalomelemzés - a hálózati forgalom elemzésére szolgáló programok, például a p0f lehetővé teszi a csatlakoztatott hálózaton áthaladó forgalom meghallgatását, és annak meghatározását, hogy kinek a forgalma, milyen messze van ez a csomópont, milyen rendszer van rajta stb.

- VPN-elemzés - 1 ike-scan programból áll, és az IPSec-alapú VPN-ek elemzéséhez és a hash-ek összegyűjtéséhez szükséges, hogy további azonosítási adatokat nyerhessenek felsorolással (már egy másik programban).

Sebezhetőség elemzése (sebezhetőség elemzése)

Ez a Kali linux menü a sebezhetőség elemzésére szolgál, és több csoportra oszlik.

- Cisco eszközök – A Cisco a vállalati szektor vezető berendezésszállítója, ezért külön fejezetet szentelünk ezeknek az eszközöknek. BAN BEN ez az eset az itt bemutatott programok a Cisco hardverre és szoftverre épülő hálózatok sebezhetőségét teszik lehetővé.

- Database Assessment - egy menü, amely programokat gyűjtött össze az adatbázisok sebezhetőségeinek kereséséhez. Például a bbqSQL lehetővé teszi, hogy a „blind SQL injekció” kifejezésre keressen (google, nem fordította le - sokáig tart a magyarázat). Az SqlMAP pedig lehetővé teszi az SQL sebezhetőségeinek automatikus keresését és kihasználását.

- Fuzzing Tools – speciális eszközök. Általánosságban elmondható, hogy a Fuzzing a programok tesztelésére szolgáló technológia, amikor a várt bemeneti adatok helyett véletlenszerű adatokat adnak át a programnak. Ha a program lefagy vagy leáll, ez a program hibájának minősül, amely biztonsági rés felfedezéséhez vezethet. Nincs értelme a segédprogramokat és programokat itt leírni, mivel ez egy különálló és nagyon kiterjedt téma.

- Az Egyéb szkennerek szakasz olyan szkennereket tartalmaz, amelyek segítenek megtalálni a rendszer biztonsági rését. Például a Lynis átvizsgálhatja a Unix rendszert szoftveres sebezhetőségekért.

- Az OpenVAS egy hálózati biztonsági szkenner, amely segít figyelni a hálózatot a gazdagépek sebezhetősége miatt.

WEB Alkalmazások

A szekció összegyűjtött egy programcsomagot a munkához WEB alkalmazások. Hasznos lesz azoknak, akik úgy döntenek, hogy tesztelik a webhelyek erejét.

- A CMS Indentification számos olyan programot egyesít, amelyek segítenek meghatározni, hogy melyik tartalomkezelő rendszer (CMS) van telepítve a webhelyen. Például a BlindElephant lehetővé teszi a CMS-verzió meghatározását, ez nagyon hasznos, és lehetővé teszi a már ismert sebezhetőségek kihasználását a nem frissített webhelyeken.

- Database Exploration – az oldalak futó adatbázisainak támadására szolgáló eszközök itt vannak csoportosítva. Egy egyszerű példa: a bbqsql lehetővé teszi a vak és félvak SQL injekciók használatának automatizálását.

- A WEB Application Fuzzers a Fuzzing Tools rész programjainak analógja, de a WEB erőforrásokra helyezi a hangsúlyt. Példa: A WebSlaeyr egy brute force eszköz, de használható a POST és a POST feletti iterációra GET paraméterek, keressen olyan könyvtárakat és fájlokat, amelyekhez nincs hivatkozás stb.

- WEB-alkalmazás-proxy-k – itt egy készletet látunk remek programok, amely lehetővé teszi a böngésző és a szerver közötti forgalom kezelését. Erre elég gyakran van szükség. Csak olvassa el részletesen az olyan eszközt, mint a Burpsuite, és mindent megért.

- WEB-robotok – ennek a kifejezésnek csak egy megfelelő jelentését találtam, ez pedig a " keresőrobot". Mit tartalmaz ez a menü? Íme olyan programok és segédprogramok, amelyek segítenek az internetes oldalak tartalmával való munka során. Például: A CutyCapt lehetővé teszi képernyőképek (beleértve a teljes méretű) készítését a weboldalak oldalairól, a Dirb pedig egy tartalomszkenner, gyakran használják a brute force oldalak szkriptjének részeként. A szakasz érdekes, ne legyen lusta, és olvassa el az egyes segédprogramok leírását.

- A WEB Vulnerability Scanners egy HATALMAS programkészlet, amely segít megtalálni a sebezhetőséget egy webes erőforráson. Sok programot láthattunk már az előző menükben. Leírni nincs értelme, mert nagyon sokféle feladatot oldanak meg.

Jelszavas támadások

A menü egy mese. Bármit is tesz, meg kell oldania a hitelesítés és az engedélyezés problémáját. Jelszavak feltörése – ezt oldják meg a menüben található programok.

- A GPU Tools olyan segédprogramokat egyesít (2 van a menüben), amelyek képesek törni a hash-eket és a WPA-kulcsokat nyers erővel, mindkettőt használva. CPU, valamint a videokártya. Nagyon hasznos segédprogramok, bár kétlem, hogy a dobozból kiindulva működnének, ha a Kali Linuxot DVD-ről vagy flash meghajtóról futtatjuk.

- Az Offline Attack számos segédprogramot egyesít a bejelentkezési/jelszói párok kiválasztásához, a hash brute force - egyszóval, brute force támadásokat a meglévő hash-ek és fájlok ellen (mit tehetünk, ha leválasztjuk a cél infrastruktúráról).

- Az Online Attack menü számos programot gyűjtött össze az online brute force támadásokhoz. Egy egyszerű példa a Hydra, amely lehetővé teszi a jelszavak közötti válogatást közvetlenül az oldalon.

- A Passing The Hash egy nagyon hatékony támadás, aminek az a jelentése, hogy megkapjuk az áldozat jelszavának kivonatát, és azt használjuk (nem próbáljuk meg visszaszerezni belőle a jelszót, hanem a hash értéket használjuk az engedélyezéshez) az engedélyezéshez. távoli szolgáltatás. Ez NTLM és LM hitelesítés esetén működik.

Vezeték nélküli támadás

Itt eszközöket kínálunk a vezeték nélküli hálózatok támadására. Az egyik legkeresettebb terület kezdőknek (értsd: pentester szakma) terület.

- Bluetooth-eszközök - segédprogramok a bluethooth adatátviteli protokollal való munkához. Manapság sok eszköz támogatja ezt a szabványtés ezek a programok nagyon hasznosak lehetnek.

- Egyéb vezeték nélküli eszközök – Programok és segédprogramok más hálózatokkal való együttműködéshez. Ez azt jelenti, hogy segítségükkel olyan hálózatokat tesztelhet, amelyek nem kapcsolódnak a Wi-Fi-hez. Például a KillerBee (a segédprogramok neve ZB-vel kezdődik, pl. Zbconvert) lehetővé teszi, hogy a ZigBee specifikációval és az IEEE 802.15.4 szabvánnyal dolgozzon (ha nem értené, olvassa el a Wikit). Ubertooth - segédprogramok az azonos nevű projekttel való munkavégzéshez, amelyeken belül Bluetooth-eszközöket gyártanak.

- Az RFID / NFC eszközök - egy nagy rész az RFID és NFC technológiáknak szentelve, azok számára, akik nem ismerik - ezek intelligens kártyás és rádiófrekvenciás azonosítási technológiák. Az itteni programok csak egy tenger, ezért nem részletezem őket. Ez egy szűk szakterület, és külön cikkben kell foglalkozni vele.

- Vezeték nélküli eszközök – amiről minden kezdő "hacker" álmodik, itt összegyűjtjük a hacker segédprogramokat WiFi hálózatok. Egyszerű példa erre az Aircrack-ng programok, amelyek percek alatt képesek feltörni a WEP-et, könnyedén DOS-olni bármilyen Wi-Fi eszközt, és legyőzni a legyőzhetetlen WPA-t.

Feltáró eszközök

A sebezhetőségek kihasználására szolgáló segédprogramok és programok. Az itt felsorolt összes programra szükség van ahhoz, hogy a talált sebezhetőséget saját céljaira felhasználhassák.

- Beef XSS Fremework – tartalmazza a Beef programot. Lehetővé teszi támadás megszervezését távoli rendszer az adott rendszeren futó webböngésző használatával.

- Cisco Attack – ezeket a programokat már láthattuk a korábbi menükben. Lehetővé teszik a Cisco berendezésekre épített hálózati csomópontok támadását.

- Exploit Database – Searchsploitot tartalmaz, amelyre szükség van gyors keresés leírás alapján kihasználni.

- A Metasploit egy kiváló keretrendszer, hatalmas adatbázist tartalmaz az exploitokról, és gyors és egyszerű használatukat teszi lehetővé. Rendszeresen frissítve.

- Hálózati kiaknázás – a kiaknázásra szolgáló programok halmaza hálózati sérülékenységek. Például az ikat a "böngésző által vezérelt környezetek", például a kioszkok, a Citrix terminálok és a WebTV biztonsági auditálására (olvasható feltörésre) készült. És például a Termineter lehetővé teszi, hogy a C12.18 és C12.19 protokollok segítségével keressen sebezhetőségeket az "okosmérőkben".

- Social Engineering toolkit - tartalmazza a se-toolkit (Social Engineering Toolkit (SET)) programot, amelyet a "szociális tervezésben" használnak. A program hatalmas eszköztárat tartalmaz az áldozat elméjének manipulálására. Az ember számára tervezték ezt a fajt támadások. Higgye el, gyűjtse ki az adatokat – ezek a feladatok ez a program. Néha könnyebb megszerezni egy személytől a keresett információt, mint feltörni a szervert. A téma nagyon érdekes, ajánlom külön olvasásra.

szippantás/hamisítás

A programoknak szentelt menürész, amellyel egyszerre hallgathatja mások forgalmát, és más csomópontoknak álcázhatja magát. Lássuk, mi van itt:

- Network Sniffers - hálózati szippantó. Lehetővé teszi a forgalom hallgatását. Számos program található itt, mindegyik egy adott esethez.

- Hálózati hamisítás – Hamisítás, sok program. Hogy érthetőbb legyen, hozok pár példát. DNSChef – DNS-proxy, lehetővé teszi a forgalom átirányítását a felhasználó kérésére egy másik IP-címre. Parasite6 – lehetővé teszi az IP v6 hálózatok forgalmának átirányítását a gépére (ARP hamisítás).

- Hang és felügyelet – a Google úgy fordította számomra, hogy "hang és megfigyelés". Tartalmaz msgsnarf programot, csevegés lehallgatást biztosít, és együttműködhet az AOL Instant Messenger, ICQ 2000, IRC, MSN Messenger, Yahoo Messenger üzenetküldő formátumokkal.

- A VoIP Tools a VoIP alkalmazások hangforgalmának lehallgatására szolgáló segédprogramok készlete.

- A WEB Snifferek olyan programok és segédprogramok, amelyek lehetővé teszik a böngészőkből érkező forgalom lehallgatását. Legtöbbjük proxyként működik.

A hozzáférés fenntartása

Szó szerint "hozzáférés". Ez a rész a hátsó ajtókkal való munkavégzéshez szükséges szoftvereket gyűjtötte össze.

- OS Backdoors - Olyan programokat tartalmaz, mint például: Cymothoa (hátsóajtó kódot szúr be egy meglévő folyamatba), powersploit (válogatott MS PowerShell-szkripteket tartalmaz, amelyek a hátsó ajtók rendszerezésére használhatók), u3-pwd (segédprogram a szabványos "U3" leváltására -szoftvert telepített a SanDisc flash meghajtókra, és később a "rosszindulatú kód" futtatásához használja).

- Tunneling Tools – Olyan programok és segédprogramok halmaza, amelyek lehetővé teszik „alagút” létrehozását egy meglévő kapcsolaton, ezáltal elfedve a rajta áthaladó forgalmat. Például a ptunnel lehetővé teszi alagút létrehozását ICMP kérések és válaszok (PING) segítségével.

- WEB Backdoors – két eszközt tartalmaz: Weevely és WeBaCoo. Mindkettő egy kompromittált rendszer vezérlésére szolgál HTTP-forgalom segítségével.

visszafejtés

Programok visszafejtéshez. Segítsen látni, hogyan működik az alkalmazás a visszaállításhoz forrás. Különféle hibakeresőket és szétszerelőket tartalmaz.

- A Debuggers egy hibakereső, amely lehetővé teszi a programok hibáinak keresését.

- A Disassembly egy szétszerelő, amely a gépi kódot programszöveggé alakítja.

stresszteszt

Stressz-tesztelési programok készlete. Lehetővé teszi a különböző infrastruktúra-összetevők terhelés alatti tesztelését.

- Hálózati stresszteszt – stressztesztek a hálózathoz. A menü sokfélét tartalmaz hasznos programokat, amelyek lehetővé teszik a hálózat betöltését. Például a macof rengeteg csomagot tud létrehozni a hálózaton különböző MAC-címekkel, sok kapcsoló nem bírja el az ilyen terhelést. Egyébként néhány ilyen "teszttel" rendelkező kapcsoló átkapcsolhat hub módba, és lehetővé teszi valaki más forgalmának "hallgatását".

- VoIP stresszteszt – Van néhány program a VoIP terhelés alatti tesztelésére. Például az IAXflood lehetővé teszi a forgalom generálását az IAX protokoll használatával (Asterisk szerverek VoIP-ben használják).

- WEB Stress Testing - egy thc-ssl-dos programot tartalmaz, amely lehetővé teszi a WEB szerver betöltését DoS (Szolgáltatásmegtagadás) megszervezésével.

- Egy másik részben már láthattuk a WLAN stressztesztet - Reaver, de az mdk3 lehetővé teszi a DoS vagy DDoS megszervezését az ügyfelek számára vezetéknélküli hálózat.

hardveres feltörés

Programok készlete a hardverrel való munkához. Itt csak 2 rész van:

- Az Android Tools egy olyan programcsomag, amely Android operációs rendszert futtató eszközökkel dolgozik. Például az apktool egy program az androidos programokhoz (*.apk), a dex2jar pedig segíthet az androidos alkalmazások visszafejtésében.

- Arduino eszközök - csak 1 programot tartalmaz, az Arduino egy szoftver- és hardverplatform, egy tervezőhöz hasonló, az azonos nevű tábla segítségével (ezt saját kezűleg is elkészítheti) egyszerűen csatlakoztathatja a számítógéphez, és bármilyen programot írhat. Ez alapján készíthetsz robotot, intelligens világítást, okosotthont és bármit.

Forensics

Forensics fordító nekem "törvényszéki szakértőnek" fordította, és a programok összetétele be ezt a menüt utal arra, hogy felhasználhatók vizsgálatok lefolytatására. Tehát elemezzük a programcsoportokat ebben a menüben.

- Anti-Virus Forensics Tools és Digital Anti-Forensics – csak egy programot tartalmaz, a chkrootkit a hátsó ajtók és rootkitek keresésére szolgál.

- Digitális Forensics - számos programot tartalmaz "nyomozáshoz", lehetővé teszi a vizsgálat elvégzését és a különböző adatok lekérését az adathordozóról. Például a Autopsy egy digitális törvényszéki platform és grafikus felhasználói felület a The Sleuth Kit (TSK) és sok más program számára. A The Sleuth Kit viszont a digitális média mélyreható elemzésére szolgáló segédprogramok készlete a vizsgálat során. Egyszóval – érezd magad úgy, mint Sherlock Holmes. Részletes tanulmányozást és mély ismereteket igényel.

- Forensics Carving Tools – A fájl- vagy adatfaragás a számítógépes kriminalisztika területéről származó kifejezés, információ kinyerését jelenti „differenciálatlan blokkokból” vagy RAW adatokból. Nem fogom lefordítani, a mi nyelvünkön hülyén és érthetetlenül hangzik. Dióhéjban: lehetővé teszi a forrás felvételét (legalább egy byte-byte lemezkép, legalább egy adat véletlen hozzáférésű memória) és húzza ki onnan a kívánt fájlt egy bizonyos kritérium szerint. Legfontosabb példa – Egy program megvizsgálja a lemez/lemez képfájlt a leggyakoribb fájlformátumoknak megfelelő előre meghatározott hexadecimális kódok egyezése után. Aztán egy katalógusba teszi őket, egy jelentéssel együtt, hogy hol és mennyit foglaltak le. Pasco lehetővé teszi, hogy kihúzza a történetet internet böngésző felfedező. A PEV információkat jelenít meg egy futtatható fájlról vagy könyvtárról Windows alatt stb.

- Forensics Hashing Tools – 2 programot tartalmaz, az md5deep és a rahash2. Mindkettőt a fájlok és a szöveges értékek kivonatának kiszámítására tervezték.

- Forensics Imaging Tools - a menü hatalmas számú programot gyűjtött össze a lemezképekkel való munkához és az azokon rögzített adatok feldolgozásához.

- Forensics Suites - tartalmazza az általunk már ismert boncolást és DFF-et. Ezek keretrendszerek a különféle digitális kriminalisztikai eszközökkel való munkavégzéshez.

- Network Forensics – itt látjuk a p0f-t, az operációs rendszer hálózaton keresztüli azonosítására szolgáló segédprogramot.

- Password Forensics Tools – tartalmazza a chntpw-t, a Windows jelszavak visszaállítására szolgáló programot.

- PDF Forensics Tools – programok a PDF fájlok elemzéséhez és elemzéséhez.

- RAM Forensics Tools - olyan programok, amelyek lehetővé teszik az információk lekérését a RAM-ból (annak kiíratása).

Ennyi, röviden áttekintettük a Kali Linux 1.0 programok összetételét, és most ebből a kínálatból kiválaszthatjuk a nekünk legjobban tetsző programokat, és folytathatjuk a tanulást.

A Kali Linuxban nagyon sok program van a különféle problémák megoldására, és bár szekciókba vannak csoportosítva, a szemek még mindig tágra nyíltak, különösen az első találkozáskor.

Információgyűjtés

Ezeket az intelligens eszközöket arra használják, hogy adatokat gyűjtsenek a célhálózatról vagy eszközökről. Az eszközök az eszközazonosítóktól a használt protokollok elemzéséig terjednek.

Sebezhetőség elemzése

Az ebben a szakaszban található eszközök a rendszerek sebezhetőségeinek értékelésére összpontosítanak. Általában a felderítő eszközökből (az Információgyűjtés részből) kapott információk alapján váltanak ki.

webes alkalmazások

Ezeket az eszközöket a webszerverek sebezhetőségeinek ellenőrzésére és kihasználására használják. A könyvvizsgálati eszközök közül sok megfelelő ebbe a kategóriába. Bárhogy is legyen, nem minden webes alkalmazás célja a webszerverek megtámadása, némelyikük egyszerűen hálózati eszköz. Például webes proxykat találhatunk ebben a részben.

Jelszavas támadások

Az eszközök ezen része főként a brutális kényszerítéssel (minden lehetséges érték kipróbálásával) vagy a hitelesítéshez használt jelszavak vagy megosztási kulcsok kiszámításával foglalkozik.

Vezeték nélküli támadások

Ezeket az eszközöket a vezeték nélküli protokollokban található sebezhetőségek kihasználására használják. A 802.11-es eszközök itt találhatók, beleértve az olyan eszközöket, mint az aircrack, az airmon és a hack eszközök vezeték nélküli jelszavak. Ezen kívül ez a rész az RFID és Bluetooth sebezhetőségekkel kapcsolatos eszközöket is tartalmazza. Sok esetben az ebben a részben található eszközöket kell használni vezeték nélküli adapter, amelyet Kali beállíthat hallgató állapotba.

Kihasználási eszközök

Ezeket az eszközöket a rendszerekben talált sebezhetőségek kihasználására használják. A sérülékenységeket jellemzően a célpont sebezhetőségi értékelése során azonosítják.

szippantás és hamisítás

Ezeket az eszközöket hálózati csomagok rögzítésére, manipulálására használják hálózati csomagok, alkalmazáscsomagolás és webes hamisítás. Számos VoIP-rekonstrukciós alkalmazás is létezik

A hozzáférés fenntartása

A Maintenance Access eszközöket ugródeszkaként használják, és a célrendszerre vagy hálózatra telepítik. Gyakori dolog a feltört rendszereken nagyszámú hátsó ajtók és a támadók egyéb irányítási eszközei, amelyek alternatív útvonalakat biztosítanak arra az esetre, ha a támadó által kihasznált biztonsági rést találnak vagy javítanak.

visszafejtés

Ezeket az eszközöket a programok módosítására, elemzésére, hibakeresésére (debug) használják. A reverse engineering célja annak elemzése, hogy egy programot hogyan fejlesztettek ki úgy, hogy az másolható, módosítható, más programok fejlesztésére használható legyen. A visszafejtést a rosszindulatú kódok elemzésére is használják, hogy megtudják, mi futtatható fájl vagy a kutatók próbálják megtalálni a szoftverek sebezhetőségét.

stresszteszt

A stressztesztelési eszközök segítségével kiszámítható, hogy a rendszer mennyi adatot képes megemészteni. Nemkívánatos eredményeket érhet el a rendszer túlterhelése, például minden kommunikációs csatornák hálózati vezérlőeszköz vagy rendszerleállás (más néven szolgáltatásmegtagadási támadás).

hardveres feltörés

Ez a rész olyan Android-eszközöket tartalmaz, amelyek mobileszközökhöz és Android-eszközökhöz sorolhatók, amelyek kis elektronikai eszközök programozására és vezérlésére szolgálnak.

Forensics

A kriminalisztikai eszközöket számítógépes, hálózati forgalom és alkalmazások figyelésére és elemzésére használják.

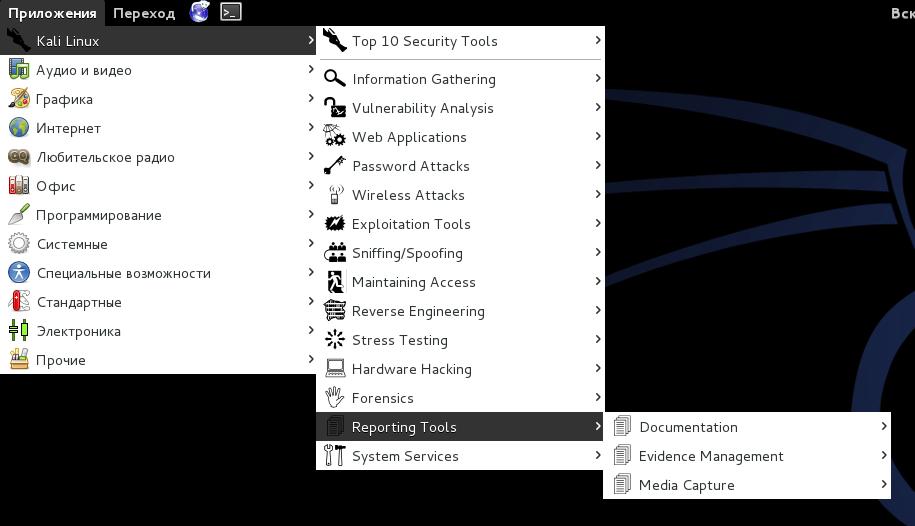

Jelentési eszközök

A jelentéskészítő eszközök a behatolás végrehajtása során talált információk továbbítására szolgáló módszerek.

Rendszerszolgáltatások

Itt engedélyezheti vagy letilthatja a Kali szolgáltatásokat. A szolgáltatások a BeEF, a Dradis, a HTTP, a Metasploit, a MySQL és az SSH alá vannak csoportosítva.

A Kali Linux build más eszközöket is tartalmaz, például webböngészőket, gyorshivatkozásokat a Kali Linux build tuningjához, amelyek a menü más részeiben (hálózat, keresőeszközök és egyéb hasznos alkalmazások) láthatók.

A Kali Linux disztribúció az utóbbi időben hatalmas népszerűségre tett szert. A hackelés és a biztonsági tesztelés kultúránk részévé válik, és ennyi. több emberérdeklődnek iránta. Talán a "Mr. Robot" sorozat is hozzájárult ehhez a folyamathoz.

A Kali Linux a hackerek és biztonsági szakemberek számára készült Linux disztribúciók egyike. Ezért nem meglepő, hogy ez a sorozat növeli a népszerűségét, és sok újonc és információbiztonsági ismeretekkel nem rendelkező ember próbálja ezt a disztribúciót fő rendszerként használni. De a Kali Linuxot egyáltalán nem erre tervezték. A mai cikkben megvizsgáljuk, mi az a Kali Linux, miért van szükségünk rá, és áttekintjük a Kali Linuxot.

A Kali Linuxot az Offensive Security, egy biztonsági cég fejlesztette ki. A Debian alapú, és a BackTrack digitális kriminalisztikai és biztonsági tesztelési disztribúció vívmányait tartalmazza.

A BackTrack első verziója 2006-ban jelent meg, több projektet egyesített, melyek fő célja a penetrációs tesztelés volt. A disztribúciót LiveCD-ként kívánták használni.

2012-ben megszűnt egy olyan disztribúció, mint a BackTrack, helyette megjelent a Kali Linux, amely minden előnyét átvette. előző verzióés minden szoftver. Ez két projekt összeolvadásának eredménye volt: a WHAX és az Auditor Security Collection. Most a disztribúció folyamatosan fejlődik, és a fejlesztők erőfeszítései a hibák kijavítására és az eszközkészlet bővítésére összpontosulnak.

2. Cél

A hivatalos weboldalon a következő leírás található a disztribúcióról: "Behatolási tesztelés és etikai hacker Linux-terjesztés", vagy véleményünk szerint egy penetrációs tesztelésre és etikus hackelésre szolgáló disztribúció. Egyszerűen fogalmazva, ez a disztribúció számos, a biztonsággal és a hálózattal kapcsolatos eszközt tartalmaz, amelyek a számítógép-biztonsági szakértőknek szólnak.

A Linux disztribúció nem más, mint egy kernel, valamint alapvető segédprogramok, alkalmazások és alapértelmezett beállítások halmaza. A Kali Linux nem nyújt semmi egyedit ebben a tekintetben. A legtöbb szoftver könnyen telepíthető bármely más disztribúcióra, vagy akár Windows rendszerre is.

A Kali Linuxot az különbözteti meg, hogy tele van olyan eszközökkel és beállításokkal, amelyek a biztonsági teszteléshez szükségesek, nem pedig a normál felhasználói élményhez. Ha a Kali-t szeretnéd használni a fő disztribúció helyett, akkor hibát követsz el. Ez egy speciális disztribúciós készlet bizonyos feladatok megoldására, ami azt jelenti, hogy olyan feladatok megoldása, amelyekre nem szánták, nehezebb lesz, például ugyanaz a programok keresése. A Kali Linux képességei a biztonsági tesztelésre összpontosítanak.

3. Telepítés

Letöltheti a telepítőképet a hivatalos webhelyről, csak ki kell választania az architektúrát. Indítás után ellenőrizze, hogy a lemez nem sérült-e az SHA256 ellenőrző összeg összehasonlításával. Mivel ez a disztribúció biztonsági tesztelésre készült, nem szeretném, ha bármilyen módon megszakadna. Ennek módja egy külön cikkben található.

A Kali Linux telepítésének többi része nem sokban különbözik a Debiantól. A számítógép módszerétől és teljesítményétől függően ez néhány perctől fél óráig is eltarthat. A cikkben mindent részletesen megvizsgáltunk.

4. Jellemzők

Sokan meg fognak lepődni, de a Kali Linux alapértelmezett felhasználója a root. Erre azért van szükség, mert sok program futtatásához szuperfelhasználói jogokra van szükség. Ez az egyik oka annak, hogy miért ne használja a Kalit mindennapi feladatokhoz, például az internetezéshez vagy az irodai alkalmazások használatához.

Ha szoftverről beszélünk, akkor az összes mellékelt program a biztonságra összpontosít. Eszik grafikus programok, de vannak terminálparancsok, és több alapvető segédprogram is megtalálható a rendszerben, mint például képnézegető, számológép, ill. szöveg szerkesztő. De itt nem találod irodai programok, olvasó, email programokés a szervezők.

A Kali Linux a Debianon alapul, és semmi sem akadályozza meg, hogy telepítse a programot a tárolókból, például a thunderbird levelek gyűjtésére. De a levelek rootként való böngészése nem jó ötlet. Természetesen senki sem akadályozza meg, hogy kiváltságtalan felhasználót hozzon létre, de ez többletmunka.

A Kali Linux bejelentkezési képernyőjén láthatja a mottót: "Minél halkabb leszel, annál többet tudsz hallani" vagy "Minél halkabb leszel, annál többet hallasz". Ha figyeli a Debian rendszer által a hálózatra küldött csomagokat, észre fogja venni, hogy bizonyos csomagokat rendszeresen küldenek a hálózatra. Ezek egy részét a felhasználó alkalmazásai, más részét háttérszolgáltatások küldik.

Például, ha beszkenneli a linuxos számítógép segítségével több nyitott port is látható. Lehet például egy soha nem használt VNC port és HTTP szerver. Néhány ilyen program alapértelmezés szerint rendelkezésre áll, néhányat telepített és elfelejtett.

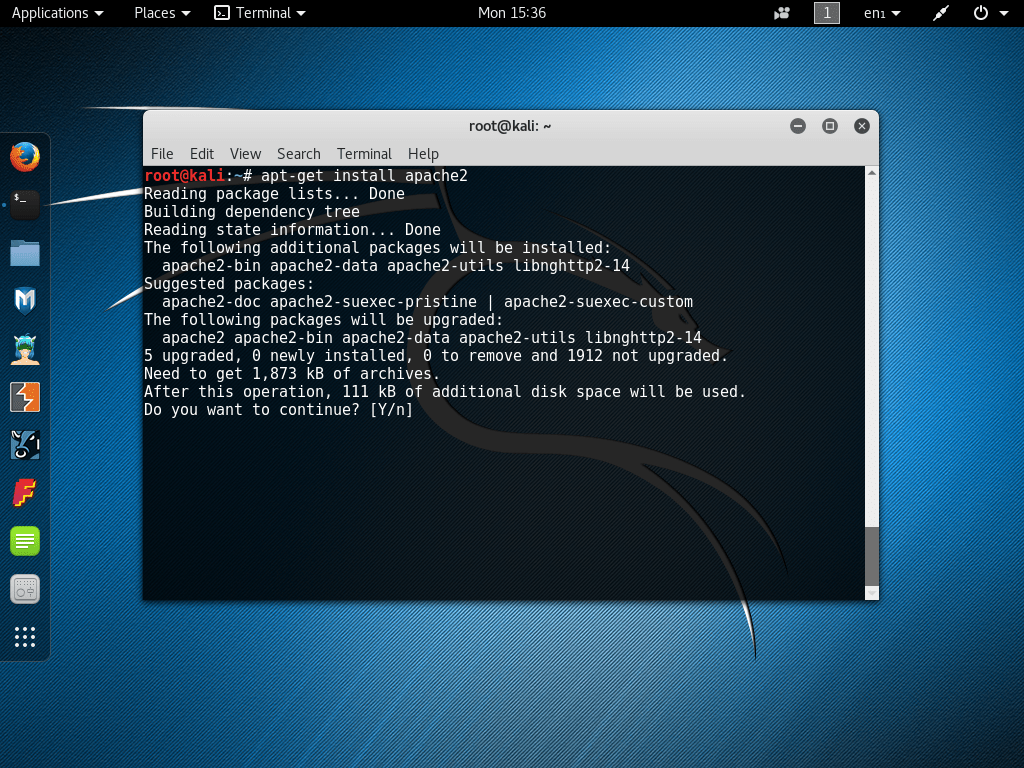

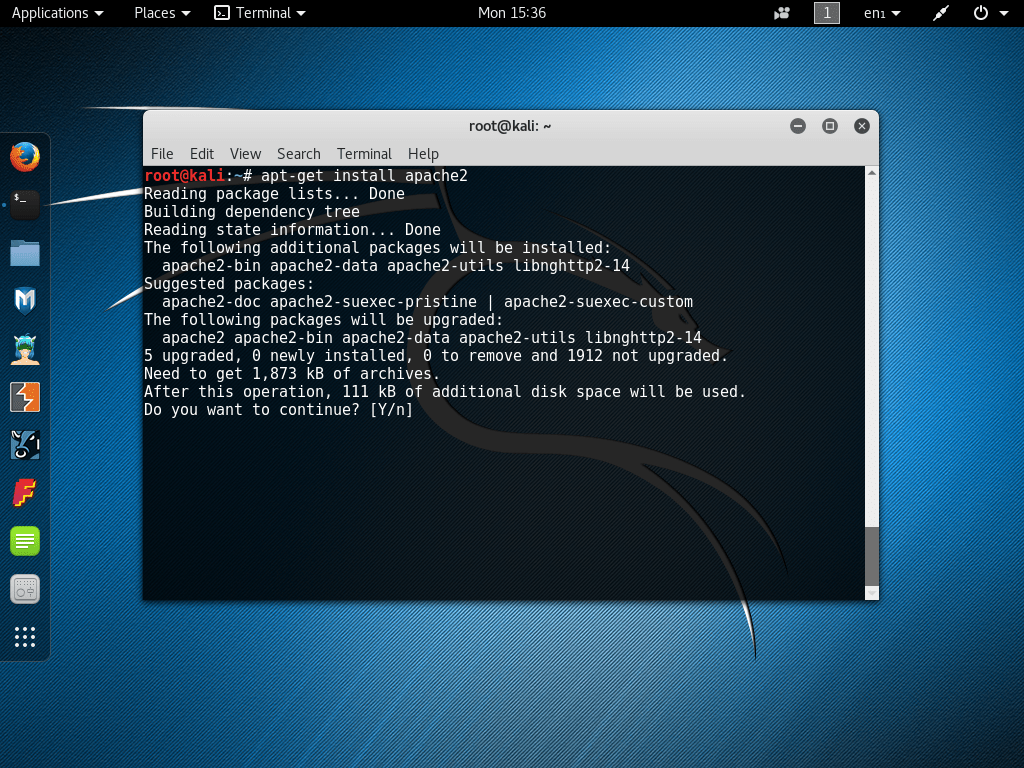

A Kali Linux arra törekszik, hogy a lehető legcsendesebb legyen. Ez azért szükséges, hogy elrejtse jelenlétét a támadott hálózatban, és megvédje magát a lehetséges támadásoktól. E cél elérése érdekében Kali letilt sok olyan szolgáltatást, amelyek alapértelmezés szerint engedélyezve vannak a Debianban. Természetesen a kívánt szolgáltatást telepítheti a Debian-tárolókból. Például apache2:

Ezt követően azonban a segédprogram nem indul el automatikusan, és nem lesz hozzáadva az indításhoz. Ha szüksége van rá, manuálisan kell elindítania. Minden újraindításkor minden szükségtelen szolgáltatás le van tiltva. A /usr/sbin/update-rc.d fájlban körbejárhatja és engedélyezőlistára teheti a szolgáltatást, de ez nem teljesen biztonságos, mivel feltárja a rendszer elérési útját. Senki sem tudja, hogy vannak-e sebezhető pontok.

A Kali Linux egy speciális disztribúció, már csak azért is, mert agresszív környezetben való működésre tervezték. És ha telepített egy webszervert és néhány más programot, és hozzáadta őket az indításhoz, akkor előfordulhat, hogy már feltörte a Kalit, és csökkentette a biztonságát.

5. Programok

Mint fentebb említettük, a Kali Linux disztribúció csak speciális biztonsági tesztelő szoftvereket tartalmaz. A cikkben megtalálja a legnépszerűbb programok listáját. De nem sok program szükséges a normál munkához. És nincs garancia arra, hogy megtalálja őket a tárolókban, még akkor sem, ha elérhetők a Debianban.

Hozzáadhat harmadik féltől származó tárolókat és alkalmazásforrásokat, hogy telepítse, amire szüksége van, vagy hozzáadhat egy olyan lerakat, amely a legtöbbet tartalmazza. legújabb verzió programokat. Lehet, de nem kell. Ez még Debian számára sem ajánlott, a fejlesztők FrankenDebiannak hívják ezt a jelenséget, és azt mondják, hogy ez megtörheti a rendszer stabilitását.

A Kali Linux esetében a dolgok még bonyolultabbak. Nemcsak a rendszer károsodását kockáztatja, hanem azt is, hogy nem biztonságos. A tárolókból származó csomagok ellenőrzésre kerülnek, és további változtatásokat tartalmaznak, például nem ugyanaz az Apache kerül hozzáadásra az automatikus betöltéshez. A harmadik féltől származó csomagokra nem vonatkoznak ilyen óvintézkedések.

következtetéseket

A Kali Linux szolgáltatásainak áttekintése a végéhez közeledik. Hogy érdemes-e ezt a disztribúciót választani, az Öntől és azoktól a feladatoktól függ, amelyeket a rendszer segítségével próbál megoldani. Ha csak néhány eszközre van szüksége, akkor jobb, ha valami egyszerűbb disztribúciót választ, mint például az Ubuntu vagy a Debian. Mindent telepíthetsz benne szükséges eszközöket. Ugyanez a lehetőség jobban megfelel az új felhasználóknak.

De ha már jártas a Linuxban, és hajlandó sok időt fordítani az információbiztonság megértésére, akkor ez a rendszer az Ön számára való. De ne rohanjon telepíteni a számítógépére. Használat Virtuális gép, majd telepítse kiegészítő, második rendszerként.

Talán nem ért egyet a cikkben leírt véleménnyel, hagyjon megjegyzéseket, és mondja el véleményét.

: penetrációs vizsgálat,

kezdő és már tapasztalt adminisztrátorok és információbiztonsági szakértők számára egyaránt használható könyv IT infrastruktúra biztonsági audit lebonyolítása céljából. A könyv 8 részből áll, amelyek 62 fejezetet tartalmaznak

Részletes leírás használt eszközök és vizsgálati módszerek.

A könyv egy szisztematikus gyűjtemény, amely a témával foglalkozó angol nyelvű források, könyvek és weboldalak fordításait tartalmazza. penetrációs vizsgálat

és a szerzők saját tapasztalatai.

A könyv hivatalos leírása:

Kali Linux

fejlett Linux

forgalmazás a behatolási teszteléshez és a biztonsági auditáláshoz. A könyvben található információk célja csak saját értékeléshez vagy penetrációs teszteléshez tei.

Harmadik fél hálózatainak teszteléséhez írásos engedélyt kérni.

"Behatolási teszt (szleng Pentest)

- biztonsági értékelési módszer számítógépes rendszerek vagy hálózatokat egy behatoló támadásának szimulálásával." - WiKi.

A könyvben leírt műveletek végrehajtásáért minden felelősség Önt terheli. Ne feledje, hogy az illegális cselekményekért felelősség áll fenn, egészen a büntetőjogi felelősségig.

A könyv a következőkből áll 8 rész, amelyek magukban foglalják 62 fejezet. Mindent részletesen elmagyarázunk példákkal. A könyv az eddigi legfrissebb információkat használja fel.

1. Általános információk és a Kali Linux telepítése

- Mi az a Kali Linux?

- A Kali Linux telepítése: részletes utasításokat számítógépre és virtuális gépre történő telepítéshez

- A VirtualBox vendégkiegészítők telepítése a Kali Linux 2.0-hoz

- A Kali Linux telepítése flash meghajtóra és tovább külső meghajtó(egyszerű módja)

- A 10 legjobb tipp a Kali Linux 2.0 telepítése utáni teendőkhöz

- VMware-eszközök Kali vendégben

- A VPN engedélyezése a Kali Linux rendszeren - a VPN hozzáadásának hiánya miatti probléma megoldása

- Lerakatok ellenőrzése és visszaállítása a Kali Linuxban a parancssorból

- Az asztali környezet megváltoztatása a Kali Linuxban

- Normál (nem root) felhasználó hozzáadása/eltávolítása a Kali Linuxban

- A root jelszó visszaállítása a Kali Linuxban

- A GRUB visszaállítása a Kali Linuxban a Windows 10-re való frissítés után

- Növelje online névtelenségét a Tor segítségével a Kali Linuxban

2. A Kali Linux Tools áttekintése

- A Kali Linux eszközök részeinek áttekintése. 1. rész. Az összes szakasz rövid leírása

- A Kali Linux eszközök részeinek áttekintése. 2. rész. Információgyűjtési eszközök

- A legjobb hacker programok

- Használja ki az Offensive Security adatbázisát (a Kali Linux alkotói)

3. Vezeték nélküli penetrációs tesztelés

- A legjobban kompatibilis a Kali Linuxszal USB wifi adapterek

- Wifi jelszó feltörése (WPA/WPA2) pirit és cowpatty használatával Kali Linuxban

- Wifi WPA/WPA2 jelszavak feltörése Reaver segítségével

- Reaver Fork módosítás - t6x - a Pixie Dust támadás használatához

- WPA2/WPA jelszavak feltörése Hashcat segítségével Kali Linuxon (Brute Force Attack) WiFi jelszavak maszkkal)

- Wifite mod Pixiewps támogatással

- Wi-Fi hálózatok feltörése: eszközök, amelyek nem jutottak el a Kali Linuxhoz

- Router Scan by Stas'M Kali Linuxon (routerek és Wi-Fi feltörése ipari méretekben)

- A Wifi_Jammer és a Wifi_DoS javítása a WebSploitban

- Vezeték nélküli hálózati stresszteszt a Wifi_Jammer segítségével: hogyan lehet zavarni a Wi-Fi-t

- Vezeték nélküli hálózat stressztesztje Wifi_DoS-szal: a Wi-Fi használatának módja

4. Hálózati stressztesztek

- Hálózati stresszteszt (DoS webhely) SlowHTTPtesttel a Kali Linuxban: slowloris, lassú test és lassú olvasási támadások egy eszközben

- Hálózati stresszteszt: DoS egy weboldalt Kali Linuxon GoldenEye segítségével

- Hálózati stresszteszt alacsony pályás ionágyúval (LOIC)

- Hálózati stresszteszt: DoS hping3 használatával és IP-hamisítás Kali Linuxban

5. Sebezhetőség elemzése webes alkalmazásokban

- WhatWeb utasítások: hogyan találja meg a webhely motorját a Kali Linuxban

- SQL injekció: egyszerű magyarázat kezdőknek (1. rész)

- SQLMAP használata Kali Linuxon: Webhelyek és adatbázisok feltörése SQL Injection segítségével

- Hack pluginok a Firefoxhoz

- WordPress biztonsági rések keresése: WPScanner és Plecost

- Plecost 1.0.1 új verzió – WordPress sebezhetőség kereső

- W3af használata Kali Linuxban

- ZAProxy: Webalkalmazás-penetrációs tesztelés

- A Metasploit Framework futtatása Kali Linux 2.0-ban

- A Metasploit Framework futtatása Kali Linux 1.1-ben

- Metasploit Exploitation Framework és searchsploit – hogyan keressünk és hogyan használjunk exploitokat

- DIRB: Rejtett könyvtárak és fájlok keresése a webhelyeken

- Keressen rendszergazdai webhelyeket a Kali Linux segítségével

6. Sebezhetőség elemzése operációs rendszerekben és szerverszoftverekben

- Sebezhetőség vizsgálata OpenVAS 8.0-val

- Útmutató az Armitage-hez: automatikus keresésés a kizsákmányolások ellenőrzése a Kali Linuxban

- A Linux rootkitek keresése az rkhunter segítségével

- Linux biztonsági audit

- A Linux Malware Detect (LMD) telepítése Linuxra

- Hogyan lehet megtanulni a Windows jelszót?

7. Hálózatok keresése. Adatok elfogása a hálózatokban

- Hálózati emuláció több számítógépről egy számítógépen

- Az NMAP Security Scanner használata Linux rendszeren

- Foglaljon az Nmap-en oroszul

- Webhelyjelszó feltörése a WireShark használatával (és az ellene való védelem)

- FTP-Map: meghatározzuk a szoftvert és annak verzióját az FTP szerverekhez, és keresünk hozzájuk való exploitokat

- ZMap avagy Hogyan vizsgáljuk meg a világ összes IPv4-címét 45 perc alatt

- 8. Jelszavak elleni támadások. Bruteforcing

- Szótári támadási szólisták: jelszavak, felhasználónevek, könyvtárak

- PW-Inspector: válassza ki a feltételeknek megfelelő jelszavakat

- THC-Hydra: Nagyon gyors netbejelentkezési feltörő (1. rész)

- Bruteforcing webhelyek a Hydra segítségével (a Hydra útmutató második része)

- Crunch – Jelszógenerátor: Használati alapok és gyakorlati példák

- BruteX: az összes szolgáltatás automatikus brute force programja

A JavaScript le van tiltva a böngészőjében

Ma folytatjuk az ismerkedést a penteszterek számára készített operációs rendszerrel. Backtrack és most Kali linux sokakat érdekel, de nem mindenkinek van tapasztalata vele Linux rendszerek. Ebben a cikkben megpróbálom elmondani, mit kell tennie a Kali Linux letöltése után, és hogyan kell használni.

Kali linux indítása

Először is elemezzük a disztribúció elindítását. Vannak lehetőségek attól függően, hogy a Kalit DVD-ről, flash meghajtóról vagy telepítve van-e futtatva HDD. A DVD-ről való indulás csak tájékoztató jellegű lehet, mivel a változtatások az újraindítás után nem kerülnek mentésre, ezért ezen a lehetőségen nem térek ki. Nem javaslom a Kali telepítését fő rendszernek, mivel ez egy nagyon szűk disztribúció, és nincs értelme a napi használatnak. Itt a flash meghajtóról való kiindulás az optimális, mivel módosítás (például frissítések telepítése) esetén minden módosítás mentésre kerül, és a Kalit bármilyen számítógépen futtathatja.

A flash meghajtóról való indítás nem sokban különbözik a DVD-ről való indítástól. Be kell lépnie a számítógép / laptop BIOS-ába, és el kell helyeznie az USB flash meghajtót az első eszközként a rendszerindítási prioritások listájában. Tovább különböző számítógépek ez a lista másképp jelenik meg, ezért magának kell megtalálnia. A második lehetőség a számítógép indításakor az indítandó eszközök listájának előhívása. Ez általában az F8, F11 vagy F12 billentyűkkel történik. De mindenesetre a számítógép / laptop bekapcsolása előtt be kell helyezni a flash meghajtót.

Letöltési lehetőségek

3 lehetőség van a Kali linux letöltésére. Az első a normál rendszerindítás, ezt használjuk leginkább. A következő az biztonságos mód(Failsafe), akkor használjuk, ha a szokásos módon nem lehet bootolni. A legtöbb érdekes mód letöltések - Törvényszéki mód. Ez egy kriminalisztikai mód, a mód lényege az operációs rendszer nem hagy nyomot a futó számítógépen (például: nem csatlakoztatja automatikusan a lemezeket, nem használ swap partíciókat stb.). Ha nem érti, miért van erre szükség - ne menjen oda.

Betöltés után

A Kali linux alapértelmezés szerint elindul a grafikus felületen, de előfordulhat, hogy egy konzol megjelenik előtted, és a számítógép parancsra vár. Nem baj, csak indítsa el a grafikus környezetet a "startx" paranccsal.

Ha jelszót kell megadni, akkor Kali linuxban az alapértelmezett felhasználó a root, a jelszó pedig a toor

Nagyon fontos, hogy frissített rendszerben dolgozz, ezért az első dolog, amit meg kell tenned, a szoftver frissítése. Ehhez lépjen a terminálra (Terminal program), és hajtson végre 2 parancsot egymás után:

apt-get frissítés

apt-get upgrade

Időnként megkérdezik, hogy valóban ezt vagy azt a csomagot akarjuk-e telepíteni – az Y gomb megnyomásával egyetértünk.

Hogy működjenek a programok

Sok program, amelyet a Kali Linux áttekintésében leírtam, démonok futtatását követeli meg a munkájához (a Windowsban ezt szolgáltatásoknak hívják), ezért Kaliban ezek alapértelmezés szerint leállnak, és a Kali Linux → Rendszerszolgáltatás menüből indíthatja el őket.

Ne felejtsen el csatlakozni a hálózathoz, mivel a Kaliban ez a Hálózatkezelővel történik, amely általában a tálcán található.

További szoftverek telepíthetők a Rendszereszközök menüben található "Szoftver hozzáadása/eltávolítása" segítségével.

Hogyan kell dolgozni a terminálon (konzolon)

Annak ellenére, hogy a Kali grafikus környezete ötösre készült pluszjellel, még mindig elég gyakran kell dolgoznunk a parancssorral. Ehhez a "Terminal" programunk van (bár erre a célra egy másik programot is telepíthet).

Először telepítse az "MC"-t - nagyszerű fájl kezelő a parancssorhoz.

A következő paranccsal telepítheti:

apt-get install mc

Remek, most beszéljünk a bedolgozás jellemzőiről parancs sor Linux. Kezdjük azzal, hogy emlékezzünk a következőkre:

- Ügy számít, a mappa és a mappa nem ugyanaz!

- A grafikus környezet a ponttal kezdődő mappákat és fájlokat (például: .folder) rejtett fájlként kezeli.

- Ha elkezd beírni egy parancsot, és megnyomja a Tab billentyűt, a számítógép hozzáadja azt, ha csak egy lehetőség van, vagy felajánlja a lehetőségek listáját, ha van ilyen.

- A terminál elmenti a parancsaid előzményeit, a korábban begépelt parancsokat a fel és le nyilakkal görgetheted.

- A parancs végrehajtásának megszakításához használhatja a Ctrl-C, Ctrl-D és Ctrl-Z billentyűparancsot.

- Ha szinte minden programhoz szeretne részletes kézikönyvet kapni, használja a "man" parancsot, például a man ls megmutatja az ls parancs kézikönyvét

Ez az információ segíthet egy újoncnak a Linuxban, de feltételezem, hogy tudja, hogyan kell dolgozni a Windows konzolon

Valójában ez minden, ez az információ elegendő a Kali linux használatához, és olvassa el a többit a következő cikkekben.

Frissítve: 2020.12.23

103583

Ha hibát észlel, jelöljön ki egy szövegrészt, és nyomja meg a Ctrl + Enter billentyűket